张小林 罗汉云

摘要:网络安全攻防实验室网络安全方向的实验教学的重要组成部分之一。该实验设计基于KALI linux这款专业的渗透测试系统,通过Ettercap工具实~EARP地址欺骗的中间人攻击。使学生更加深刻理解中间人攻击的原理以及ARP地址欺骗方法。

关键词:网络安全;中间人攻击;ARP地址欺骗

中图分类号:TP393.09 文献标识码:A

文章编号:1009-3044(2020)10-0044-02

1概述

随着国家对网络安全越来越重视,没有网络安全就没有国家安全。国家对网络安全人才的需求非常迫切,通過开展网络安全相关的专业课程以及实验提高学生的理论知识和攻防技能。KALI linux是一个永久免费的,面向专业的渗透测试和安全审计对的系统,KaliLinux预装了许多渗透测试软件,包括nmap、Wireshark、John the Ripper,以及Aircrack-ng等。Etter-cap是Linux下一个强大的欺骗工具,KALI linux系统已经预装了Etercap软件。

2Ettercap实现中间人攻击的原理

中间人攻击(Man-in-theMiddleAttack)简称“M1TM攻击”,主要是通过拦截正常的网络通信数据,进行数据篡改和嗅探,而通信的双方无法感知。这种攻击方式由来已久,目前仍然有着广泛的发展空间,如SMB会话劫持、DNS欺骗和ARP欺骗等攻击都是典型的MITM攻击。

通过Ettercap工具,能快速的创建伪造的包,实现从网络适配器到应用软件各种级别的包,绑定监听数据到一个本地端口等。用户通过使用ettercap工具实施中间人攻击,从而捕获到目标系统的信息,帮助用户创建密码字典。

ARP欺骗并不是使网络无法正常通信,而是通过冒充网关或其他主机使得到达网关或主机的数据流通过攻击主机进行转发。通过转发流量可以对流量进行控制和查看,从而控制流量或得到机密信息。

实现中间人攻击分为两个阶段。第一是通过某种手段去攻击一台计算机;第二是欺骗主机。第一阶段:主机B(攻击者)通过ARP注入攻击的方法以实现ARP欺骗,通过ARP欺骗的方法控制主机A(被攻击者)与其他主机间的流量及机密信息。第二阶段:在第一阶段攻击成功后,主机B就可以在这个网络中使用中间人的身份,转发或查看主机A和其他主机间的数据流。

3实验目的

(1)学习并掌握Ettercap工具的使用;

(2)学会使用Ettercap进行arp欺骗。

4实验内容

4.1实验环境

(1)实验机环境:KALI2.0操作系统;

(2)目标机环境:windows7系统;

(3)实验拓扑:

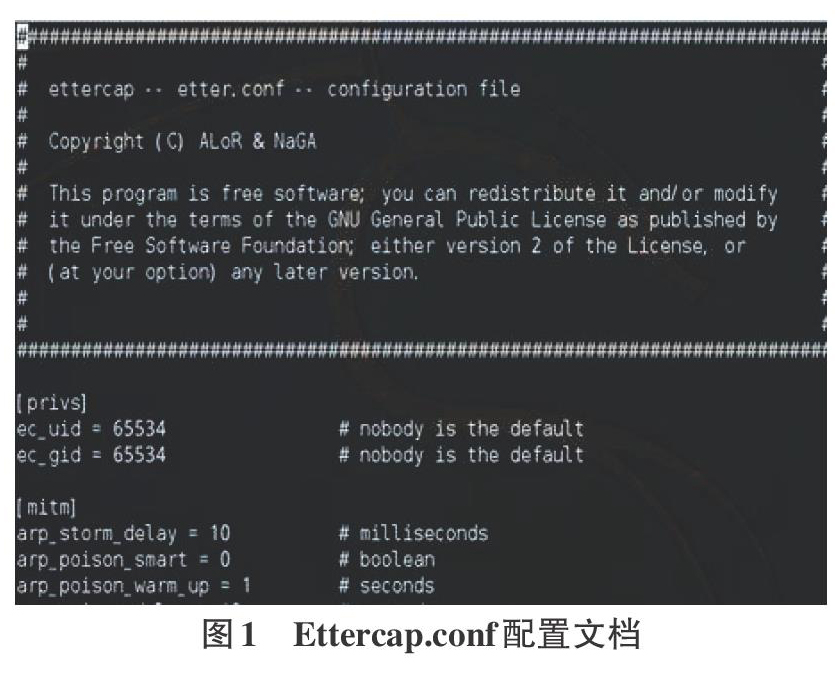

4.2Ettercap的配置

启动kali linxu系统。进入系统后,用locate命令查找etter.conf这个文件,对etter.conf进行编辑。输入命令vi/etc/ettercap/etter.conf,使用Vim编辑器对该配置文件进行编辑。如图1所示,进入编辑模式,将该文件中的ec_uid和ec_gid配置项值改为0,将Linux部分中。

#if you llse iptables:

#redir_command_off=”iptables-t”这一行的“#”注释去掉。修改完成保存退出后,输入命令ettercap-G,打开Ettercap图形界面。

4.3利用Ettercap进行ARP欺骗

主要步骤如下:

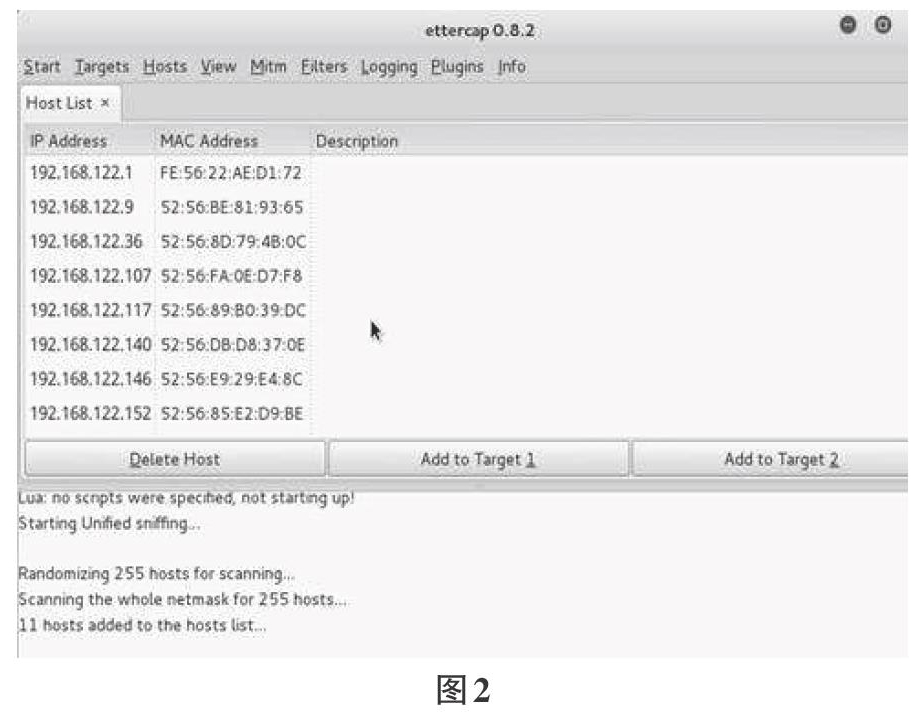

(1)进入Ettereap图形化界面,选择Sniff菜单,出现以下三个选项:Unified sniffing、Bridged sniffing、Set pcap filter。Unified是中间人模式,即两台终端间进行欺骗,参数-M;Bridged模式是双网卡之间进行欺骗,参数-B。本次实验选择unifiedsniffing模式,选择后再选择网卡etho,点击“确定”按钮,启动该接口。下一步,扫描主机。

(2)在Hosts菜单中选择Scan for hosts,最终会将显示扫描的主机的IP和MAC地址。如图2所示。

(3)登录到目标机中,通过ipconfig命令查看本机的IP。如图3所示。

(4)返回Ettercap界面,选择192.168.122.175,然后单击Add to Targetl按钮,添加目标系统。如图4所示。

(5)选择Mitm菜单中的ARPpoisoning选项,启动ARP注入攻击。如图5所示。

(6)选择sniff remote connettiongs,此时使用主机192.168.122.175时,它的敏感信息会被传递给攻击者。在实际中还可以结合抓包工具wireshark配合使用。如图6所示。

5结束语

通过本次实验项目的理论和实践操作,学生对中间人攻击、有哪些攻击方式有了基本的了解。具体的通过本次实验重点理解ARP地址欺骗攻击以及掌握了对Ettercap这款经典的中间人攻击工具基本使用和攻击原理。在实验中学生不仅要熟悉windows系统,也要熟悉linux系统下常用的使用命令,也提升了学生对网络的基本知识的学习。

- 医院财务预算管理存在的问题及执行力的探讨

- 股权分置改革对证券市场的作用

- 财产保险市场的现状及发展对策

- 新常态下的住房公积金制度改革研究

- 关于聚合支付业务的调查与思考

- 国家汉办信息化管理创新对策建议

- 以党建信息化提升党建管理水平

- 关于乌海市服务业发展的调研

- 南阳市蔬菜物流发展现状及对策

- 十八大以来党的创新理论若干基本问题的讨论

- 广播电视声像档案管理问题及对策

- 乡镇工作人员职业倦怠问题研究

- 试析公务员绩效考核中若干问题

- 制度视角下纪检监察工作存在的问题与对策

- 城建档案信息的开发与利用

- 政府信用的影响因素与实践路径建议

- “社会工作+”融合思维下社会心理共享服务体系建设

- 草原文化视域下绿色内蒙古的建设思路

- 浅谈社保档案管理工作中存在的问题

- 三螺旋视角下农村公共服务供给主体研究

- 构建郑洛新城市科技创新能力的评价模型

- 我国居住证制度研究述评

- 通辽市农村牧区社会养老问题研究

- 供给侧改革视域下文化创意产业发展路径研究

- 国家治理现代化视阈下精准扶贫问题研究

- food-cycle

- food cycles

- foodful

- foodie

- imply

- implying

- impolite

- impolitely

- impoliteness

- impolitenesses

- impolite/not polite

- import

- importabilities

- importability

- importability's

- importable

- importance

- importances

- important

- importantly

- importation

- import duty

- importduty

- imported

- importer

- 特立不凡的样子

- 特立不拔

- 特立出众的样子

- 特立尼达和多巴哥

- 特立特行

- 特立独行

- 特立独行独行特立

- 特立独行,不随流俗

- 特等

- 特縣

- 特縣磬

- 特约

- 特约记者

- 特约评论员文章

- 特约通讯

- 特级

- 特级教师

- 特群

- 特耦

- 特耸

- 特聘

- 特肩

- 特胜

- 特至

- 特色