摘要:随着医院信息化的飞速发展,如何保障网络系统的安全性和防止隐私数据泄露成为当前面临的重大挑战。本文针对MAC地址泛洪攻击深入研究,提出医院恶意MAC地址防洪攻击防范方案以提高医院网络的可靠性,并基于MNSS(Medical Network System Simulator)仿真软件搭建实验平台进行虚拟仿真。结果证明该方案能够有效预防MAC地址防洪攻击,保证医院网络的安全性。

Abstract: With the rapid development of hospital information technology, how to protect the security of network system and prevent privacy data leakage has become a major challenge. In this paper, aiming at the deep study of flood attack of MAC address, this paper puts forward the prevention scheme of flood control attack of malicious MAC address in hospital in order to improve the reliability of hospital network, and based on MNSS (Medical Network System Simulator) simulation software to build an experimental platform for virtual simulation. The result proves that the scheme can effectively prevent MAC address from flood attack and ensure the safety of hospital network.

關键词: MNSS;虚拟仿真;网络安全;MAC地址泛洪

Key words: MNSS;virtual stimulation;network security;MAC Address Flood

中图分类号:TN711 文献标识码:A 文章编号:1006-4311(2018)27-0240-03

0 引言

随着信息化建设的逐步完善,医院信息系统所容纳的诊疗数据不断增加,这对医院信息网络的稳定性与安全性提出了越来越高的要求。然而随着医院网络体系的不断完善,相应的攻击手段也在不断升级。作为网络系统的基础,二层数据链路是进行数据传输的基础,而其中基于交换机工作机制衍生出多种网络攻击方式[1]。例如:攻击者通过发送大量虚假mac地址迫使医院交换机进行数据广播从而造成数据泄露,这使得医院网络信息系统的安全性难以得到有效保证。一旦信息泄露,不仅医院声誉受损,信息滥用所造成的危害也难以估量。针对这一问题,本文对交换机的工作机制进行深入研究,提出医院恶意MAC地址泛洪攻击防范方案,在一定程度上保障医院网络的安全性。

为了验证方案可行性,本文使用MNSS搭建仿真实验环境,全方位模拟在医院网络环境中MAC地址泛洪攻击的情景[2]。其中,MNSS是徐州医科大学自主研发的仿真软件,提供一种简便的方法来设计和构建任何规模的医院网络拓扑。通过将其引入到医院恶意MAC地址泛洪攻击防范方案的仿真实验中,模拟真实医院网络架构,可以一定程度上降低研究成本,保障医院网络的安全性。

1 相关技术研究

1.1 交换机工作机制

交换机通过对比数据帧中的目的MAC地址和MAC地址表的映射记录来选择通过哪种方式处理数据帧[3]。在接收到数据帧之后,交换机首先会记录数据帧中的源MAC地址与对应的接收端口到地址表中,其次检查地址表中是否包含目标MAC地址信息,若有则会根据地址表中记录的对应端口将数据帧发送出去(单播),否则将数据帧从非接受接口发送出去(广播)。如果交换机端口在一定时间内未收到来自与MAC地址相关的数据,那么这些MAC地址将被从表中删除,即地址老化。

1.2 MAC地址的泛洪攻击

攻击者通过一些手段向交换机发送大量包含伪造MAC地址信息的数据帧,迫使交换机的MAC地址表容量迅速被占满。然而正常主机的MAC地址信息可能因为老化早已不在该表中。此时,正常主机发送的数据帧就会通过交换机以广播的形式来转发,而攻击者则可以通过抓包等手段,轻松获取到重要数据。

1.3 MAC地址泛洪攻击防御措施

①禁用MAC地址学习功能:MAC地址表中地址信息的来源除了自学习这一动态方式外,还有静态手工配置的方式。由于静态地址表项不具备老化时间,在保存配置的条件下,即使设备重启也能保留[4]。利用这一特性,可以通过关闭交换机MAC地址学习的能力,手动添加MAC地址映射。该措施能够最大限度地保障网络安全,但在大型网络中,此方法所耗费的成本是巨大的。

②开启Port Security功能:Port Security是交换机上的端口安全特性[5]。该特性可以设置交换机端口允许通过的MAC地址数目,一旦有超过最大数目的MAC地址尝试通过该端口,交换机会使用以下三种方式应答:

1)protect:将来自违规MAC地址的数据帧丢弃,端口依然开启,不记录违规的数据帧;

2)restrict:将违规的数据帧丢弃,端口依然开启,但记录违规的数据帧;

3)shutdown:默认模式,关闭端口[6]。

2 实验仿真设计

2.1 网络拓扑仿真设计

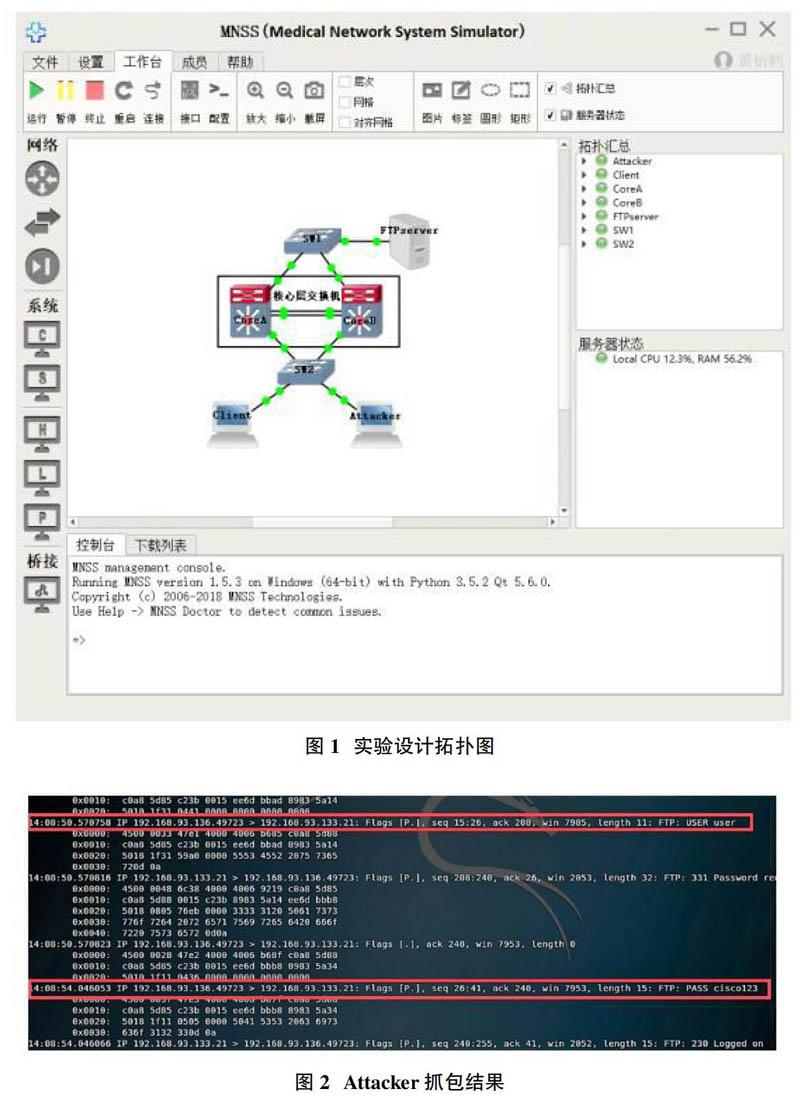

在MNSS模拟器的工作区域中搭建医院网络的简易拓扑图。如图1所示:核心网络的CoreA、CoreB为三层交换机;服务器区域的FTPserver通过二层交换机SW1接入核心层。其中,Client模拟某科室内的正常主机,Attacker模拟MAC防洪攻击者。

2.2 关键设备的相关配置

交换机的相关配置如表1所示。

2.3 医院恶意MAC地址攻击步骤

①将终端操作系统模块中的Windows系统镜像实例化作为FTPserver(本实使用Windows 10 Education系统镜像),并在此系统上搭建FTP服务器。同时,添加一个用户账号:user,并设置密码:cisco123。

②将终端操作系统模块中的Linux系统镜像实例化作为Attacker(本实使用Kali Linux系统镜像),使用“macof”命令进行模拟攻击,发送大量伪造的MAC地址的数据帧。

③将终端操作系统模块中的Linux系统镜像实例化作为Client(本实使用CentOS7 Minimal系统镜像),登陆FTP服务器,同时在Attacker上抓取由于MAC地址泛洪而接收到的数据包。图2为Attacker的抓取情况,可以发现其中包含有登陆FTP服务器的账号和密码。

2.4 医院恶意

2.5 AC地址攻击防范

①开启交换机上的端口安全。

SW1(config-if)#switchport port-security maximum 10 ! 设置端口可供通过的最大MAC地址数目

SW2(config-if)#switchport port-security mac-address sticky ! 将接口上动态学习到的MAC地址变为“粘滞”状态

SW2(config-if)#switchport port-security violation restrict ! 当端口上学习到的MAC地址信息超过最大数目后发出警告

②设置完成后,重复上述攻击实验,发现Client能够正常访问FTP服务器而Attacker已经无法成功获取来自Client的数据。

3 结语

信息时代的到来使得医院信息化的步伐越来越快,但信息安全却成为制约国内医院信息化的瓶颈。例如:FTP服务器的简单便捷的优点使其成为医院数据共享的主要工具。然而,部分不法分子利用MAC地址泛洪攻击的方式窃取诊疗数据。本文提出医院恶意MAC地址防洪攻击防范方案,通过在交换机上开启交换机端口安全功能的方式,有效地防止医院数据泄露,保障医院网络系统的安全,并利用MNSS验证其可行性。

参考文献:

[1]芦彩林,李龙军.基于WinPcap的MAC地址泛洪攻击技术研究[J].电脑开发与应用,2012(11):18-19,23.

[2]王竞,吴响,黄怡鹤,等.医学院校物联网工程专业虚拟仿真实验教学体系建设与实践[J].高教学刊,2017(21):35-37.

[3]刘向东,李志洁,王存睿,姜楠.以太网交换机原理实验设计[J].实验室研究与探索,2011,1:48-50,57.

[4]马伟强.交换机MAC地址表的产生与管理[J].计算机与网络,2012,9:67-69.

[5]彭永余.浅谈交换机端口的安全配置方法[J].无线互联科技,2016(23):131-132.

[6]赵菁.防御MAC地址泛洪攻擊的交换机安全配置方法[J].数码设计,2017,3:83-85.

- 近代广州动物公园创建之缘起、经过及意义

- 广州光孝寺庭园理景简析

- 论岭南四大名园植物造景的三境特征

- 凭借岭南园林“软实力”营造广州世界名城特色

- 广州市天河区城市道路安全岛绿化分析

- 土壤高温对榕树新根生长的影响

- 热带兰室外种植方式及景观营造探讨

- 广州市花都区泥石场植被生态修复工程技术应用及评价

- 草坪式屋顶绿化的关键技术

- 基于无人机遥感技术的智慧苗圃数据采集研究

- 连州市保安镇卿罡古村

- 美国巨人柱仙人掌国家公园历史与现状

- 立体花坛技术创新在广州园林博览会上的应用

- 城市动物园规划设计三元论

- 浅谈广州花海主题景观的营造

- 艺术园圃的主题意境表达

- 对话机制提升景观设计:对话美国湾区别墅景观设计师

- 广州市城市绿化协会召开第四届第二次会员大会

- 基于大学生审美主体的大学校园绿地景观评价

- 基于不同视角的城市公园设计策略与方法

- 形式寻优:参数化辅助滨水空间形态规划设计

- 基于Daniel的广州麓湖公园10年间大气环境质量变化规律研究

- 木兰科优良观花树种——红花深山含笑

- 白兰大树截干后的生长情况初报

- 广州开发区黄埔区城市道路植物景观调查分析

- mesmerizingly

- mesophyll

- mesophyllic,mesophyllous

- mesophylls

- mesosphere

- mesospheres

- mesospheric

- mess

- mess about

- mess-about

- mess about/around

- mess about/around with sth

- message

- messageboard

- message board

- messaged

- mess-aged

- messageless

- messages

- messaging

- mess-around

- mess around

- mess around with

- messed

- messenger

- 恩断情绝

- 恩断意绝

- 恩斯特

- 恩施

- 恩旧

- 恩旨

- 恩星

- 恩有重报

- 恩期

- 恩格尔定律

- 恩格尔系数

- 恩格斯

- 恩款

- 恩波

- 恩泽

- 恩泽下施

- 恩泽优厚

- 恩泽及于远方

- 恩泽及人,如河水滋润土地

- 恩泽和威严

- 恩泽如天

- 恩泽如生恩同再造

- 恩泽广泛流布

- 恩泽广覆,无所遗漏

- 恩泽教诲等