马迅+郑晓静+马哲

摘要:该文根据学校无线校园网的实际情况,从拓扑结构、无线网络特点等几个方面分析了无线校园网的安全性,并通过测试,具体分析无线校园网的安全性以及可能存在的问题。

关键词:无线校园网;FIT AP;认证

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)34-0039-02

Abstract: This article according to the actual situation of the campus wireless network, from topology structure, wireless network characteristics and other aspects analyses the security of the wireless network, through the test ,detailedly analysis the security of the wireless network and the problems.

Key words:campus wireless network; FIT AP; authenticate

我校无线校园网于2014年建成并投入使用,无线校园网覆盖了全校所有校区的公共区域、图书馆以及学生宿舍,为广大师生提供了便利的学习和工作环境,受到一致好评。作为校园网络的一部分,很好地补充了有线校园网。但是,无线校园网是否安全可靠?长期使用是否会出现安全问题?作者随后针对校园网的安全性进行了测试和研究。

在网络拓扑上,无线校园网并没有依附原来的校园网结构,而是采用单独组网。核心层的设备均采用模块化设计,支持冗余配置。同时,核心层采用双核心组网,并利用虚拟化保证可靠性。在网络出口处,部署了企业级硬件防火墙,很好地保证了内网的安全。在AP选型上,宿舍区AP设计使用X分型AP部署,可以实现宿舍区无线信号的无死角覆盖,同时避免了采用传统放装部署时存在的同频干扰、房间内有死角等问题。无线AP组网设计使用FIT AP组网模式,无线控制器采用N+1备份方式,这些都进一步保证了无线校园网的可靠性。

为保证无线校园网的安全性,进一步部署了安全审计系统。该系统通过实施抓取用户的数据包和上网日志,对用户的行为进行具体的分析。根据分析的结果,对有危害网络安全行为的用户,进行限制并制止,同时通过该系统,进一步优化网络环境,达到净网和提高网络质量的效果。

伪基站是无线网络安全中很突出的一个问题。不法分子通过伪装一个基站(或者AP),让用户连接上来,在用户上网的过程中,窃取用户的重要信息。这种攻击方式,大多出现在公共区域,让用户和管理员防不胜防。无线校园网在建设的初期就考虑了这个问题,最后采用的是FIT AP的组网模式。这种模式在组建网络初期,就将每一个位置上AP的信息,如:版本号、mac地址等,注册在了对应的AC(access controller)中。而AC锁在专门的机柜中,是不对外公开的,用户搜索不到AC。AC配置有登陆和管理密码,由专人负责并定期更换密码。一定数目的AP绑定在对应的AC上,AC负责控制AP的运行和数据的传输,AP只负责提供终端接入连接和传输数据的作用。而且为了安全考虑,AP的注册工作全部人工手动完成。这样即使外来攻击者伪造了一个AP,因为伪造的AP信息并没有在AC中注册,所以伪造的AP不能与AC进行通信,也就无法完成经过AP、AC的用户身份登陆认证,从而无法上网。用户只需通过无法完成身份认证就可以将伪基站识别出来,让其无所遁形。

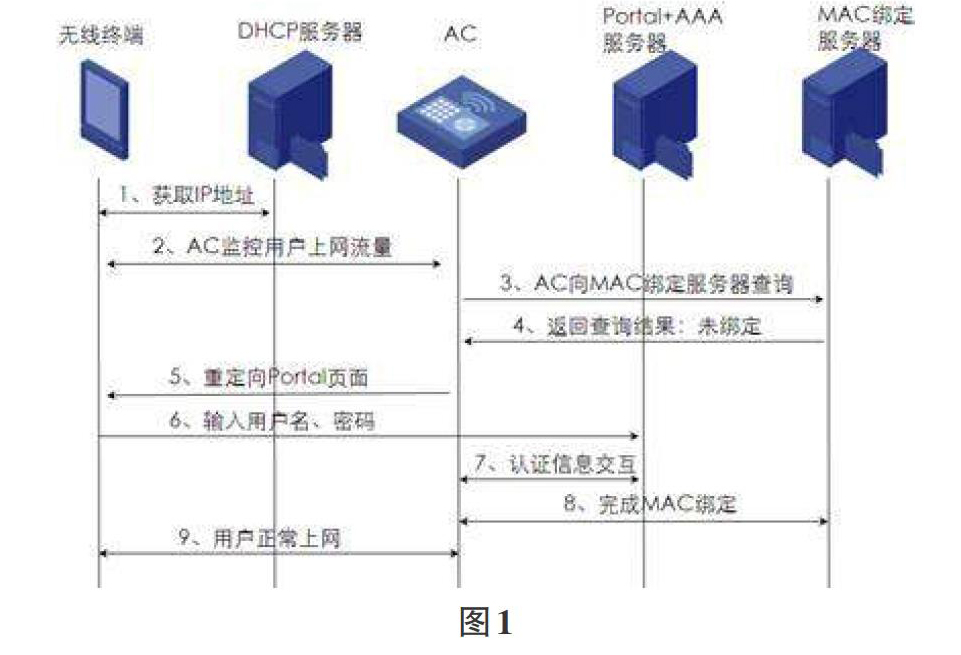

由于无线网络是通过电磁波在空气中传送数据,所以无线接入是区域接入,一定范围的设备都可以接入进来,无法像有线网络那样严格的控制接入方。所以数据安全就成为无线网络的一个突出问题,主要表现形式有:回话拦截、监听和非法入侵。我校无线校园网采取认证计费上网的方式,通过对三种认证方式的比较,最后选用的是portal无感知认证的方式具体认证流程如下:

步骤1、用户连接WLAN网络SSID,并通过DHCP服务器获取IP地址信息。

步骤2、AC将监控用户的上网流量。

步骤3、当AC监控的用户流量达到阈值时,(例如流量阀值可设置为5分钟累积流量10KB),AC将向MAC绑定服务器发起MAC查询请求。

步骤4、MAC绑定服务器向AC返回查询结果:此终端MAC信息未绑定。(由于此终端用户是首次连接WLAN网络,所以MAC绑定服务器中无此终端的MAC地址信息)

步骤5、AC将按照正常Portal流程向终端重定向Portal认证页面。

步骤6、用户终端输入用户名、密码信息发起Portal认证。

步骤7、AC与Portal服务器、AAA服务器之间完成Portal认证。

步骤8、AC向MAC绑定服务器发起MAC绑定请求,MAC绑定服务器完成此用户终端MAC地址信息的与Portal账号的绑定。

步骤9、用户认证成功,正常上网。

Portal用户再次接入时,后台自动认证,用户零配置,好像没有感觉到再次认证过程一样,所以叫无感知认证。整个认证过程通过WAPI(WLAN authentication and privacy infrastructure)安全机制来保证,而我校的无线设备可实现WAPI快速漫游机制——即用户在上网状态下,从一个AP短时间内移动到另一个AP,用户网络不会断开。通过这些机制,既保护了用户的信息安全,也得到了很好的用户体验。

无线校园网是由一段段的局域网构成。所以针对局域网的一些攻击,对于无线网仍然有效。比如ARP攻击和断网攻击。作者使用两台笔记本电脑,在一个AP内的局域网环境进行了测试。因为AP给接入用户的IP使用的是DHCP的方式,所以,所以这两种攻击方式,都是实时的。但是这两种攻击方式,确实有效。被攻击的电脑出现了网速缓慢甚至断网的情况,同时,也出现了终端连接不上AP的情况。但是,通过fit ap的管理方式,可以在AC上加入相应的控制,AC可以实施监控其下的AP状态,若发现有异常,可以通知AP DOWN掉相应异常的终端。但是,这样会影响正常终端的使用。接着,作者对不同的AP进行了局域网安全测试。之前那个AP假设名为AP1,另找一个与之相邻的AP,假设名为AP2.再用一台笔记本电脑连接AP2,實施观察AP2的网络情况。通过观察和测试,AP2并未受到有病毒攻击的AP1的影响。通过多次测试,得到一样的结果。由此可见,AP可以有效隔离内部的网络攻击,使攻击不能波及下一个网内,即另外的AP内。

我校无线校园网的AP是对外公开的,连接AP时无需认证。因为认证是在连接上AP后,通过portal完成的。那么这些对外公开的AP就会存在安全风险。作者通过两台有无线网卡的笔记本电脑进行了测试。首先将笔记本电脑A连接到无线AP上,并将无线网卡设置成混杂模式,随后开启测试软件进行抓包。然后用另一台笔记本电脑B连接到同一个AP上,模拟用户的上网行为。先完成上网需要的身份认证,然后进行各种上网行为。测试中分别登录QQ、微信、多个论坛,进行收发数据、下载文件等多个操作。为保证测试结果的可靠,作者分多次、通过不同的AP、使用几种不同的常用抓包软件分别进行了测试。通过测试发现,用户进行校园网登录认证时的信息是经过加密的,无法直接得到。为了验证加密的安全性,作者接着对该信息进行了密码暴力破解,最终失败。由此可见,portal的认证过程是安全可靠的,用户信息能够得到很好的保护。不过,在测试中发现,用户在进行上网行为时,账号和信息的安全取决于用户所访问的相应的网站,个别网站的安全设置过于简单,有些甚至简单的通过对抓取的数据包进行分析,就可以得到。另外一些网站,虽然也对数据包进行了加密,但是通过对密码的破解,就能够得到。在访问这些网站的时候,用户的个人信息没有安全保障。但是这些问题是由于这些网站或网页的设置过于简单安全保障过低所导致的,并不是因为无线校园网的安全问题造成的。

综上所述,我校无线校园网的网络架构是稳定的,网络环境是安全可靠的,在测试中出现的安全隐患,也是由网络或无线网络机制本身的原因导致的。可以为广大师生的工作、学习、生活,提供优良、放心的网络环境。

参考文献:

[1] 郑瑞平.基于QinQ_Portal认证技术在校园无线网中的应用[J].中国医学教育技术,2014(8).

[2] 苗卓,郝兴浩,矫乐.无线传感器网络安全路由协议研究综述[J].信息技术,2016(25).

[3] 肖辰.无线传感器网络安全路由协议研究综述[J].信息与电脑,2016(9).

[4] 一种基于网络安全的WIFI系统身份认证设计[J].电子设计工程,2016(7).

[5] 申健,周倩芳.校园无线局域网安全现状分析[J].網络与信息工程,2016(15).

[6] 叶子铭.论校园无线网络安全存在的问题和对策[J]. 无线互联科技, 2015(4):12-13.

- 互动健康教育模式在小儿骨折患者护理中的临床价值及满意度分析

- 精神科医护人员心理健康状况与应付方式的相关因素分析

- 脑卒中男性患者留置导尿管护理的研究进展

- 低分子肝素钠皮下注射两种进针法护理体会

- 老年失能群体的生活方式的健康教育及护理需求

- 金因肽联合水胶体敷料在二、三期压疮的护理应用

- 动静脉内瘘狭窄球囊扩张治疗的护理

- 迈拉·E·莱温的守恒模式理论在1例膀胱肿瘤患者护理实践中的应用

- 1例烫伤患儿的护理方法分析

- 基层医院手术治疗颅内血肿51例疗效分析

- 急性重度有机磷农药中毒致呼吸衰竭患者的临床急诊急救措施及疗效

- 中医针灸综合治疗颈肩腰腿痛的临床疗效及减轻疼痛感受

- 强直性脊柱炎并发免疫相关间质性肺炎1例

- 强脉冲光联合Q开关1064nmNd:YAG激光治疗面部黄褐斑的临床疗效及安全性分析

- 临床微生物检测中应用荧光定量PCR技术的临床价值

- 羟考酮复合丙泊酚在宫腔镜诊刮术中的应用分析

- 蚕豆病合并房间隔缺损行体外循环1例

- 慢性阻塞性肺疾病内科治疗方案疗效分析

- 中西医结合治疗内分泌疾病的相关途径

- 小儿哮喘的护理注意事项

- 老年患者麻醉方式及麻醉药物的选择

- 新生儿脐带残端何时脱落,怎么做好护理

- 怎么预防和治疗上呼吸道感染

- 关爱女性盆底健康,幸福全家

- 产后腰痛知多少

- battleground

- battlements

- battlers

- battles

- battle's

- battleship

- battleships

- battle (with/against sb/sth) (for/over sth)

- battleworthy

- battle²

- battle¹

- battling

- batty

- bat²

- bat¹

- bauble

- baubles

- baubling

- baulk

- baulked

- baulkiness

- baulking

- baulks

- baulks'

- baulky

- 肥壮的鱼

- 肥处割膘,瘦处添油

- 肥大

- 肥大侏大

- 肥大的颈:项领颈强直的样子

- 肥大,肥胖

- 肥头

- 肥头大耳

- 肥头大脑

- 肥头大脸

- 肥头大面

- 肥头肥耳

- 肥头肥脑

- 肥头胖耳

- 肥妖

- 肥嫩

- 肥实

- 肥害

- 肥差

- 肥己

- 肥帅

- 肥得流油

- 肥效

- 肥料

- 肥料挂帅