高寒 喻金科

摘要:随着计算机网络通信技术的迅速发展,数据库的应用也越来越广泛,数据库的安全问题也成为学者的研究热点。数据库的安全是档案管理系统设计中最为重要的一部分。大量的档案数据存放在数据库中,如果无法确保其安全性,将会导致系统中许多重要的数据丢失、被窃取、修改、损坏等一系列问题。文章以档案管理系统为研究对象,分析数据库的安全问题,并提出相对应的策略与措施。

关键词:档案管理系统;数据库;安全问题;防范策略

1 档案管理系统中数据库的作用

近年来,随着数据库的不断发展,网络信息时代下的档案管理方法越来越趋向于数字化,将原本耗费大量人力物力的纸质档案转变成计算机语言,使用统一的、智能化的软件管理系统,已经逐渐成为档案管理的主流。利用计算机网络技术和数据库技术,可以使档案管理系统变得比较规范高效和安全。

档案信息管理系统大多是以单位或部门的局域网为背景,运用先进的计算机网络技术和计算机信息处理手段,将相关的信息存放在数据库中,这种方式有利于档案的管理人员更加高效地处理繁琐的单位或部门人员档案信息。数据库的安全性代表着整个系统的安全性,尤其对于大型国有企业、外资企业以及国家公务人员的档案管理系统特别重要,档案信息一旦泄露,将造成严重的后果。

2 数据库中存在的不安全因素

数据库的安全是指有效地保护数据库,以防一些未授权操作者的不合法使用造成的数据泄密、更改及破坏。数据库在正常的情况下都能够保证数据的安全及其系统的稳定,为用户提供正确的数据,但在网络科技发达的今天,依然存在很多不安全因素。

2.1外界入侵

在档案管理系统中,数据库中存放着大量的个人重要信息,由于大多的管理系统是发布到局域网中,相关用户可以通过应用程序读取相关的信息,因此就会遭到各种外部入侵。

外部入侵主要的表现形式有:(l)档案数据库中的内容在应用程序层如果受到非法用户的查询、修改和删除等操作,会造成档案数据库数据信息的泄漏、更改和丢失。(2)档案数据库文件本身在操作系统层如果被非法用户更名、移动、修改或者删除,将会造成数据库文件无法运行访问、被全部复制泄密或数据全部丢失等严重问题。(3)档案管理系统数据库在数据库的存储层遭到网络黑客的非法攻击,将会导致数据库文件出现严重问题。

2.1.1计算机病毒

计算机病毒是近年来最常见的网络安全问题之一,它可以自我复制,永久地或是通常是不可恢复地破坏自我复制的现场,达到破坏信息系统、取得信息的目的。从破坏效果上看,一部分计算机病毒会将储存的数据信息删除,另一部分则会导致计算机硬件由于超负荷运转而损坏。计算机病毒具有很强的传染性,可以通过很多常见的渠道侵入电脑,防不胜防。一些计算机水平很高的非法分子往往会利用设计出的新的计算机病毒,以此来窃取管理系统中数据库的信息。

2.1.2特洛伊木马

木马程序也是计算机网络信息安全的一个重要威胁,相比于计算机病毒,木马程序的隐秘性更强,一些隐藏在公开的程序内部,收集环境的信息,利用用户的合法权限对数据安全进行攻击。它主要是利用网络已有的漏洞,在防火墙中开一个“后门”并植入木马病毒,悄无声息地完成窃取信息的任务。病毒与木马程序都是利用计算机网络系统自身的漏洞来完成攻击,以互联网为媒介,扩大其传播的范围。

2.1.3天窗或隐秘通道

在管理系统的合法程序内部的一段程序代码,在特定的条件下如特殊的一段输入数据将会启动这段代码,从而许可此时的攻击可以跳过系统原本设置的安全稽核机制进而轻易进入系统,以实现对数据防范的攻击,达到窃取数据的目的。

2.2 SQL注入

应用层在后台数据库传递结构化查询语言( StructuredQuery Language,SQL)查询时,如果为攻击者提供了影响该查询的能力,就会引发SQL注入。攻击者通过影响传递给数据库的内容来修改SQL自身的语法和功能,并会影响SQL所支持数据库的功能。SQL注入是影响企业运营且最具破坏性的漏洞之一。

2.3人为错误与传输威胁

系统管理人员或系统的用户某些错误的输入,应用程序的不正确使用,都有可能导致系统内部安全机制的失效,导致非法访问数据的可能,也可能导致系统拒绝提供数据服务。大多数的数据库都应用在基本的网络环境中,在网络系统中无论是调用命令还是信息的反馈都是通过网络传输实现的。因此对数据库而言都存在着网络信息传输的威胁。

2.4物理环境及硬件的威胁

与纸质存储模式相似,網络的信息存储也需要相对稳定且安全的环境。然而现实的生活之中总会出现各种非人力可以控制的自然的或者意外的事故,如地震、火灾、水灾等都会导致硬件的破坏,进而导致数据库的丢失和损坏。 磁盘故障、控制器故障、电源故障、存储器故障以及芯片和主板故障都是计算机的硬件故障,这属于人力不可控的范围,一旦故障发生,将会导致数据的损毁、丢失,值得庆幸的是这不会导致数据的泄密。问能力及范围,以防止非法用户的侵入或合法用户的不慎操作所造成的破坏。访问控制策略定义了信息系统安全性最高层次的指导原则,包括对自主访问控制(DiscretionaryAccess Control,DAC)、强制访问控制(Mandatory AccessControl,MAC)、多级关系数据库、基于角色及证书的访问控制、数字版权管理等。

3.5数据库加密技术

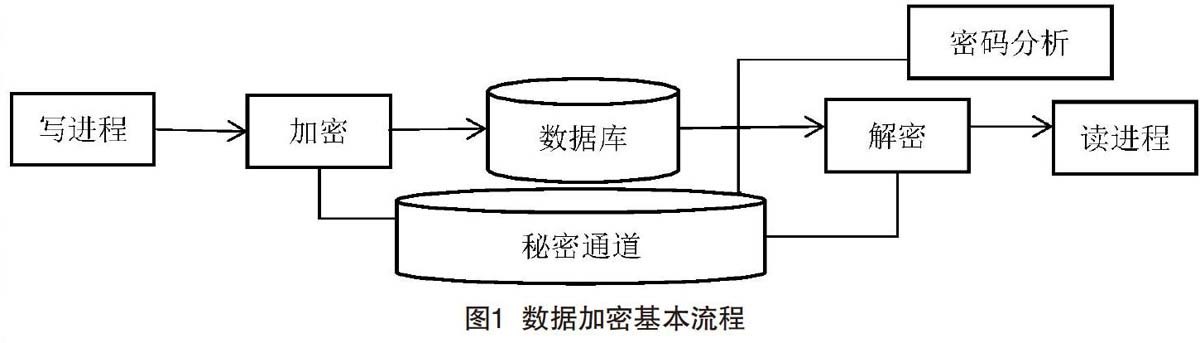

数据库的加密系统,主要是对存储在数据库中的数据进行不同级别的存储加密。数据库的加密系统可以在3个不同层次实现,分别是操作系统、DBMS内核层及DBMS外层。加密的基本流程如图1所示,将要加密的数据使用密匙进行加密,变换成别人无法识别的形式。数据的解密过程是其逆过程。系统采用DBMS外层加密方式,数据加密算法使用3DES,动态的多级密匙管理。

3 数据库的安全防范措施

针对档案管理系统中可能会出现的上述几种不安全因素,提出以下几种防范措施。

3.1物理备份

数据库的物理备份丰要是指不管所存储的数据文件的内容如何,全盘将数据库文件拷

图1数据加密基本流程贝作为备份,根据实施条件和方式不同,并考虑到提高数据保障度的需要将物理备份分为两种,一是冷备份也称脱机(offline)备份或后备,指在数据库正常关闭后,对包括所有用户的数据文件和表、所有日志文件、控制文件及数据庫初始化文件等所有文件及其功能进行备份。二是热备份也称联机(online)备份或后备,指在数据库运行状态下将联机日志的转储文件归档,在数据库内部建立一个所有进程和作业的详细、准确的记录备份,数据库可从一个联机备份中完全恢复,并通过归档的日志恢复数据库到过去某一时刻的状态(也称回滚)。联机备份过程提供了完全的时间点恢复,甚至可达秒级恢复,并且是在数据库保存打开和正常运行的状态下进行。

3.2逻辑备份

数据库的逻辑备份就是利用SQL将某个数据库的记录集读出来并将其写入一个转储文件中进行保存。读出来的这些记录与其物理位置是无关的,这是数据库备份经常使用的一种方式。SQL Sever2008提供的export(导出)和import(导入)工具可用于实现数据库的逻辑备份。

3.3异地备份

为防止物理环境及硬件的损坏所造成的数据信息的丢失,多数数据库管理系统常采用一种备份方式为异地备份,将数据库文件在另外的地方实时产生一份可用的副本,此副本的使用不需要做数据恢复,可以将副本立即投入使用。异地备份也有很多的方式,云备份就是当下最流行的一种方式。

3.4数据库的访问控制

访问控制(Access Control,AC)是数据库安全最基本、最核心的技术,是通过某种途径显式地准许或限制访29

3.6 SQL注入防御

由于SQL注入攻击针对的是应用开发过程中的编程不严密,因而对于绝大多数防火墙来说,这种攻击是“合法”的,问题的解决只有依赖于完善编程。可以通过代码层进行一些合理的操作来降低或消除SQL注入,也可以使用能提高应用程序总体安全的运行时优化处理或配置更改的平台层防御措施,还可以利用操作系统来预防SQL注入。现今科技的发展下,解决SQL注入的问题的方式越来越多,数据库的设计者可以通过不同的途径和方式进行对该数据库的防御。

3.7数据库水印技术

数据库水印是指在不破坏数据库数据的前提下,用新号处理的方法在数据库数据中嵌入不易察觉且很难移除的标记,以达到保护数据版权及验证数据库数据完整性的目的。在数据库中嵌入水印信息,是数据库安全研究的一个新的研究方向,可以比较快地解决数据库数据版权保护和完整性验证问题。

4结语

随着网络信息科技的不断发展,数据库在档案管理系统中的应用将会越来越广泛,档案系统的安全性倍受关注,因此,数据库安全的课题也将越来越受关注,并将成为一个多方面的综合性课题。目前,虽然对数据库安全的保护措施已经有了很大的进展,但仍然还存在着目前无法根治的安全问题。笔者认为,在未来的发展中,只有不断地发现和解决新的问题,才能不断地加强数据库的安全性能,进而提高档案信息的安全性。

[参考文献]

[1]刘智珺.数据库安全性研究[J]武汉生物工程学院学报,2006 (1):1-2

[2]王冬梅,丁莉.浅析Sqlsever数据库安全措施[J]开发研究与设计技术,2010 (1):145-146

[3]陈越,费晓飞.数据库安全[M].北京:国防工业出版社,2011

[4]刘涛,胡凯,等.大型数据库应用与安全[M].北京:中国水利水电出版社,2016

[5]克拉克.SQL注入攻击与防御[M]黄晓磊,译2版北京:清华大学出版社,2013

[6]刘晓强.信息系统与数据库技术[M].北京:高等教育出版社,2015.

- 浅谈如何提高小学数学课堂提问的有效性

- 基于核心素养下小学数学创新思维能力培养研究

- 小学数学教学多媒体的运用探析

- 小学生数学阅读能力发展策略分析与解读

- 浅谈小学数学作业批改中评语的妙用

- 数学学具让数学课堂更高效

- 小学数学课程校本化实施路径与策略

- 用生活教育谱写数学教学新乐章

- 浅议小学数学课堂中学生反思习惯的培养

- 提高数学专业素养 促“一线”成“专家”

- 基于核心素养下小学生通过自制小微课提升数学学习能力的研究

- 小学数学课堂教学中“错误”资源的有效利用

- “互联网+”背景下小学信息技术课后作业设计研究

- 估算教学的缺失及对策

- 小学数学教学与学生生活实际的结合研究

- 小学数学课堂上学生倾听习惯的培养探讨

- 让即时评价成为科学探究的动力源

- 关于化学启蒙类实验市场情况的调研与分析

- 小学科学教学中存在的问题及对策

- 试论小学数学教学法的选择与应用

- 小学数学核心素养的特质与建构初探

- 探讨如何在小学数学教学中培养学生的数学思维能力

- 小学数学高效教学和班级管理的结合对策

- 对小学阶段体育教学过程的研究

- 浅析小学数学教育中学生核心素养的培养方法

- be allowed

- be all right/ok

- be all set

- be all smiles

- be all talk

- be all the rage

- be all there

- be all thumbs

- beam

- be a man/woman of the world

- be a matter of life and death/be a matter of life or death

- be a member of/belong to

- be a menace

- be american/french/japanese etc by birth

- beamers

- be a mess

- be a mess/be a shambles

- be a mine of information

- beaming

- be a mixture of sth and sth

- beamless

- beamlike

- beams

- beams'

- be a must

- 绕绕

- 绕缭

- 绕网

- 绕翠围珠

- 绕脖子

- 绕脖子话

- 绕脚

- 绕腾

- 绕膝

- 绕萦

- 绕行

- 绕袭

- 绕过

- 绕远儿

- 绕连

- 绕道

- 绕道而行

- 绕道袭击

- 绕道袭击敌人

- 绕镘

- 绕霤未足言其固,郑白未足语其丰

- 绕鹊

- 绖

- 绖带

- 绗