任秋洁 韩英

摘要:VxWorks嵌入式操作系统作为最具代表性的实时操作系统之一,被广泛应用于多个领域,其安全性问题一直是人们关注的重点之一。通过对VxWorks系统的安全现状和已知漏洞进行分析,梳理其典型脆弱环节,从而明确VxWorks系统安全的研究方向,为后续安全研究提供参考。

关键词:VxWorks;嵌入式系统;安全漏洞

中图分类号:TP316.2 文献标识码:A

文章编号:1009-3044(2020)22-0026-02

开放科学(资源服务)标识码(OSID):

1 引言

随着信息化技术的全面发展和物联网技术的快速普及应用,嵌入式系统及产品的应用遍及金融、医疗、军事、航天、网络、工业控制、智能家居等各个领域,嵌入式安全不仅仅与个人隐私密切相关,甚至关乎重大经济或军事利益,这对嵌入式系统的安全性能提出了更高的要求。VxWorks系统作为一种典型的高可靠性嵌入式实时操作系统,被大量地应用于航空、航天、医疗、军事等领域,本文希望通过对其安全现状和已知漏洞进行分析,发现其脆弱环节,理清VxWorks系统安全研究方向,为后续安全研究提供参考。

2 VxWorks系统及其安全现状

2.1 VxWorks系统

VxWorks系统是一款由风河(Wind River)公司开发的实时嵌入式操作系统。因为其可靠性高、实时性好而被广泛地应用于航空、航天、通信、医疗、工业等领域。其代表性的客户包括:波音、空客、NASA、三星、西门子、华为、思科等,据不完全统计,目前全球可能有超过1.5亿台设备在使用VxWorks系统。

VxWorks系统基于wind内核,包括了文件系统、进程管理、存储管理、设备管理、网络协议以及系统应用等功能模块[1]。BSP板级支持包(Board Support Package)是VxWorks系统非常独特的部分,它将wind内核与硬件相连,为上层软件应用提供了很好的支持。由于wind内核非常小,并且VxWorks支持高度裁减,所以在保持高效实时的同时,具有了强大的可移植能力,目前VxWorks几乎支持所有的嵌入式硬件架构,包括x86、MIPS、PowerPC、ARM、Freescale ColdFire、SPARC、Intel i960以及xScale CPU等。

2.2 VxWorks安全事件

VxWorks系统是世界范围内被广泛认可的高安全性操作系统,但再安全的软件也会存在安全漏洞。在2010年的Black Hat黑客大会上,世界著名的安全专家、Metasploit的首席架构师HD Moore,演示了利用VxWorks DEBUG漏洞的全过程,该漏洞涉及的VxWorks版本从5.5到6.8。

2015年初,加拿大的研究人员Yannick Formaggio公布了两个VxWorks系統安全漏洞。其中一个高危漏洞是缓冲区溢出类漏洞,如果攻击者以极高速度向VxWorks系统发送用户名和密码的时候,内置在系统内部的FTP服务器会产生环形缓冲区溢出,导致系统崩溃[2]。

在2019年的Black Hat黑客大会上,来自IOActive的研究人员公开了波音787客机的CIS/MS( Crew Information Service/Maintenance System)组件多个漏洞。CIS/MS组件采用了Vx-Works系统,位于飞机的两路通讯总线的边界上,该组件存在漏洞的二进制文件未开启NX、调用栈保护等防护措施,导致攻击者通过一个常见的内存漏洞就能够劫持程序执行,而攻击者可以通过远程、物理等多种方式实现成功入侵。之后,攻击者可以利用这些漏洞对波音客机的机身网络总线进行渗透,向机身的关键系统(如引擎、刹车、传感器等)发送恶意指令,造成安全威胁。研究人员还公开了四个可供利用的漏洞,并将其组成了攻击链,以TFTP服务栈溢出获得执行权限,继而通过VxWorks的内核漏洞提权,获得飞机内部网络的控制权[3]。

3 VxWorks典型漏洞分析

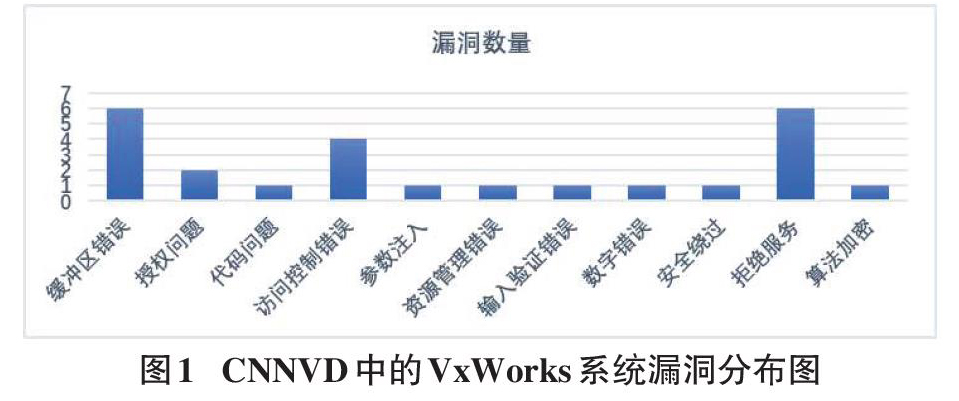

已公布的VxWorks的漏洞包括权限许可与信任漏洞、数字错误漏洞、输入验证漏洞、缓冲区溢出漏洞、加密算法脆弱性以及多种拒绝服务漏洞等。在CNNVD(国家信息安全漏洞库)中最新的检索情况显示VxWorks系统已知漏洞有25条,分布情况如图1所示。下面我们通过若干典型的高危漏洞,分析Vx-Works系统的脆弱性。

3.1典型漏洞分析

3.1.1 WDB RPC漏洞(CNNVD-201008-029,CVE-2010-2965)

WDB RPC漏洞是VxWorks系统最具代表性的一个漏洞,多次在安全会议上被用来做示例。运行在UDP协议之上并且绑定17185端口的WDB RPC是VxWorks系统的目标代理调试接口,通过该接口不但可以直接访问系统的内存,还能监视系统组件的工作状态[4]。由于该服务中存在权限许可和访问控制漏洞,远程攻击者可以借助向UDP 17185端口发送的请求读取或修改任意存储单元,执行函数调用,或者管理任务。此漏洞一旦被成功利用,相当于VxWorks系统完全向攻击者敞开,危害巨大,涉及的版本从5.5到6.8。该漏洞还直接影响了基于这些版本VxWorks操作系统开发的产品,例如罗克韦尔的1756-ENBT系列控制产品。

3.1.2 FTP后台程序漏洞(CNNVD-201008-032,CVE-2010-2968)

FTP后台程序漏洞属于权限许可和访问控制类型漏洞。基于Wind River VxWorks 5.x- 6.4的FTP后台程序在一系列的登录失败尝试后不会关闭TCP连接,这使得远程登录者通过蛮力攻击更容易得到使用权。

3.1.3缓冲区溢出漏洞

能够引起缓冲区溢出已知漏洞高达6个,以CNNVD-201907-1499(CVE-2019-12256)为例,VxWorks 7版本和6.9版本中对IPv4数据包IP选项的解析存在缓冲区错误漏洞。通过该漏洞,攻击者可利用精心构造的附带无效选项的IPv4数据包造成tNet0任务崩溃,并可能执行代码。

3.1.4拒绝服务攻击漏洞

能够造成拒绝服务攻击的VxWorks安全漏洞同样超过6个,一些漏洞库中的其他类型漏洞,往往也可以拒绝服务。以CNNVD-201303-408(CVE-2013-0714)为例,该漏洞存在于VxWorks 6.5至6.9版本中,通过公钥认证请求,远程攻击者利用该漏洞可以执行任意代码或导致拒绝服务(守护进程挂起)。

3.2 漏洞分析结论

由此可见,安全性再高的系统也会有潜在的漏洞问题,当前,VxWorks操作系统面临的最主要的安全威胁主要来自拒绝服务攻击、缓冲区溢出、访问控制错误与安全绕过等。造成这些漏洞的原因包括一是早期版本在安全设计方面考虑不够,二是为满足高效率高实时性小体量而做出了权衡让步,三是在VxWorks的配置使用中存在安全风险,四是风河公司对早期版本的系统已经不再进行安全更新。而在一些高安全敏感领域,VxWorks操作系统的应用是如此的广泛,那么如何应对当下威胁较大的高危漏洞问题,就显得格外重要。

4 VxWorks系统安全研究

当前,围绕VxWorks系统的安全问题,业界主要在三个方向开展研究。一是VxWorks系统自身安全强化技术研究,主要是以风河公司为主力的国际大公司针对VxWorks系统不断涌现的安全需求和特定行业应用,增加安全模块,提升自身安全水平。通过与McAfee等安全厂商建立合作关系,VxWorks在6.x版本中引进了一些内存保护机制,在7.x版本中则进一步提升了多个方面的安全能力,包括数字签名模块、加密模块、数据库模块、密码管理等等。二是VxWorks系统应用安全技术研究,包括安全传输协议、访问控制机制、文件系统的数据保护,如文献[1]和[5]中分别提出了针对SSH协议的改进方法来应对中间人攻击,文献[2]提出了一套安全防护机制来解决缓冲区溢出问题,文献[6]设计了一个基于FTP的应用层安全协议来提升数据传输的安全性,文献[7]提出一种文件系统层访问控制方法来提升块设备数据安全。三是面向VxWorks的安全测试技术研究,包括针对VxWorks系统的漏洞挖掘技术、渗透测试技术、嵌入式产品自动化测试技术等。

5 总结

本文通过對VxWorks的安全现状和已知漏洞进行分析,发现其可能存在的脆弱环节,梳理了围绕VxWorks系统安全的研究方向。随着越来越多的安全技术和防御手段应用到嵌入式产品开发中,VxWorks系统会越做越好,但同时漏洞仍会发现。我们当前研究基于VxWorks系统的各种安全加固技术,也仅是权宜之计,加速推进国产自主产品的研发和替代丁作,强化测试、使用、提升的迭代闭环,才能从根本上解决安全可靠的问题。

参考文献:

[1]李延松,基于VxWorks的应用层SSH安全协议研究与改进[D].南京:南京航空航天大学,2013.

[2]孙润春.基于VxWorks6.8操作系统的关键安全防护技术的研究[D].北京:北京邮电大学,2017.

[3] Blackhat 2019: Arm IDA and Cross Check: Reversing the Boe-ing 787's Core Network[EB/OL]. https://www.blackhat.com/us-1 9/briefings/schedule/#arm-ida-and-cross-check-reversing-the-boeing-78739s-core-network-157 16.

[4] VxWorks WDB漏洞检测指导[EB/OL].https://www.docin. com/p-484297694.html.

[5] Tang Xuehai, Sun Bing, Li Ruilin,et al.A meet-in-the-mid-dle attack on reduced-round ARIA[J].Journal of Systems andSoftware,2011,84(10):1685-1692.

[6]田战玲,刘利强.基于VxWorks网络文件传输安全性的研究[J].信息技术与信息化,201 1,54(4):32 -35.

[7]高斌,翟江涛,薛朋骏.一种VxWorks文件系统层访问控制方法[J].江苏科技大学学报:白然科学版,2015,29(5):462-466.

【通联编辑:代影】

基金项目:洛阳理工学院青年基金项目(2017Q205)

作者简介:任秋洁(1989-),女,河南洛阳人,讲师,硕士,主要研究方向为通信系统与网络安全;韩英(1964-),女,河南洛阳人,副教授,硕士,主要研究方向为自动化控制。

- 高等数学课堂中文思想融入探究

- 大学生网络借贷的认知差异分析

- 全媒体时代新闻专业人才培养的改革

- 幼儿园中班语言教育问题探讨

- 构建高校二级学院大学生心理健康教育与咨询服务体系的实践探索

- 高校课堂教学改革深层次问题分析

- 我国课程与教学论硕士研究生课程设置的比较

- 关于建设重庆市优质高职高专院校的研究进展

- 高职文化素养教育校本课程研究

- 校企合作模式下的中职旅游管理教育研究

- 价值多元化背景下中学德育创新论析

- 在亲子游戏中培养幼儿自理能力研究

- 适用于音乐疗法的大学生心理常见症状与解决策略

- 在校大学生性健康状况调研

- 微信传播形态下高校校园文化传播特点及规律

- 素质教育背景下多元文化音乐教育发展的时代策略

- 家庭教育对幼儿礼仪修养的作用与策略

- 关于中高职衔接主要模式的研究与探索

- 高校校友班级联络人制度建设的探索与思考

- 浅析新时代提升高校大学生就业质量和提高人民生活水平的辩证关系

- 构建现代职业教育体系的基础性考量

- 音乐治疗在大学生心理与情绪调适的作用

- 基于交互式自主学习模式下微课资源的建设和应用

- 构建小学英语高效课堂的有效途径

- 网络环境下大学英语自主学习能力培养研究

- commemorations

- commemorative

- commemoratively

- commemorativeness

- commemorativenesses

- commemoratives

- commemorator

- commemorators

- commence

- commenceable

- commenced

- commencement

- commencements

- commencer

- commencers

- commences

- commencing

- commend

- commendable

- commendableness

- commendablenesses

- commendably

- commendation

- commendations

- commended

- 因灾荒等而逃出家门

- 因灾荒等而逃到外地谋生

- 因烧焦而脱落

- 因焦急、忧虑等而心绪不宁

- 因焦急或发怒而跺脚

- 因爱情和贪欲而陷入不能自拔的境地

- 因父辈的官爵而袭官职

- 因牵连而受刑

- 因牵连而受到的灾祸

- 因牵连而获罪

- 因特加恩宠而得的荣耀

- 因特网

- 因犯罪罚做劳役

- 因犯罪而受到适当的惩罚

- 因犯罪而牵连

- 因犯过错而感到内疚

- 因狭就寡

- 因猜忌而杀害

- 因猜忌而诬陷

- 因猜忌而隔阂

- 因猜疑或不满而产生的隔阂、恶感、仇怨

- 因猜疑而扰攘

- 因环境变化而忘记

- 因理亏而心虚

- 因理亏而无言可答