面向“新工科”的IPv6网络ISATAP隧道安全实验教学研究

贾茹 胡曦明 李鹏 马苗

摘要:本文聚焦我国推进互联网IPv6规模部署必然催生IPv4与IPv6共存互通大规模存在的发展走向,针对教育网基础设施IPv6升级改造重点任务实施路径,面向“新工科”实验教学改革提出了基于“ENSP模拟器+VMware虚拟机”的ISATAP隧道安全实验教学设计。在此基础上,作者通过ISATAP隧道边缘报文伪造攻击实验和ISATAP隧道穿越地址欺骗攻击实验的环境搭建、攻击操作与配置以及数据测量与可视化分析,详细阐述了IPv6网络ISATAP隧道安全实验教学方法与具体过程,为“新工科”建设对接IPv6产业发展促进产教融合提供了切实可行的实践途径。

关键词:新工科;IPv6;ISATAP;网络安全;实验教学

中图分类号:G434? 文献标识码:A? 论文编号: 1674-2117(2020)22-0000-07

● 引言

随着我国创新驱动经济社会高质量发展战略的深入推进,物联网、工业互联网、移动互联网等网络技术的产业化转化与商用进程不断提速,由此催生的爆发式网络地址需求和网络安全等服务质量保障升级对现有互联网IPv4协议体系提出了新的挑战。为了突破IPv4体系固有的地址制约和技术壁垒,抢抓全球网络信息技术加速创新升级的历史机遇,2017年11月,中共中央办公厅和国务院办公厅联合印发《推进互联网协议第六版(IPv6)规模部署行动计划》,明确提出到2025年“建成全球最大规模的IPv6商业应用网络”“形成全球领先的下一代互联网技术产业体系”。[1]随后教育部办公厅下发关于贯彻落实《推进互联网协议第六版(IPv6)规模部署行动计划》的通知[2],鼓励高校开设IPv6相关理论和实践课程,积极开展“新工科”建设,对接IPv6产业发展及企业需求,推进产学合作协同育人。

按照行动计划,我国IPv6部署遵循典型应用先行、移动固定并举、增量带动存量的渐近式发展路径,在此过程中,原有的IPv4网络与新升级的IPv6网络共存互通大规模存在将是今后一段时期的必然常态,由于教育系统的非营利性定位使得其网络系统从IPv4向IPv6演进升级的过程将持续更长时间,这就要求课程教学改革在抓紧开设IPv6新课程的同时还需要兼顾IPv4与IPv6互联互通专门技术领域[3]。按照教育部制定的教育网基础设施IPv6升级改造重点任务实施路径——“新建网络应支持IPv4和IPv6双栈,有条件的高等学校实现IPv6访问优先接入”,站点内部自动隧道ISATAP(Intra-site automatic tunnel addressing protocol)是实施这一任务的主流技术[4],因此本文聚焦“新工科”建设[5],针对ISATAP隧道安全性实验教学改革开展研究,为进一步促进“新工科”紧密结合我国下一代互联网发展实现产教融合提供了切实可行的实践途径。

● ISATAP隧道工作原理与安全性分析

作为IPv4与IPv6互通的主流技术[6],ISATAP是一种同时采用了双协议栈技术和隧道技术的IPv6过渡机制,用于连接IPv4网络上的IPv6节点或IPv4双栈节点。ISATAP技术实际上是把IPv6数据包封装在IPv4数据包内发给隧道路由器,再由隧道路由器解封装后发给IPv6网络中的主机。ISATAP技术并不要求隧道端节点必须具有全球唯一的IPv4地址,因此有效地避免了IPv4地址不足的问题,同时还可用于内部私有网中各双栈主机之间的IPv6通信。[7]

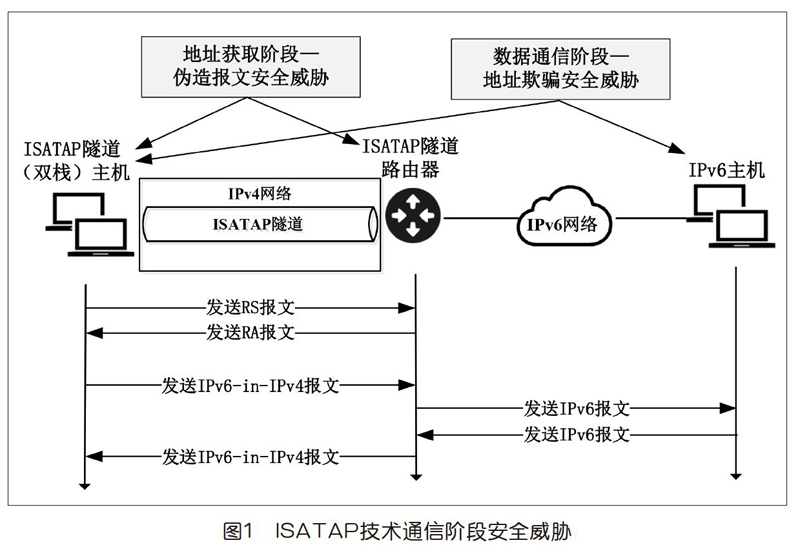

ISATAP隧道在实现IPv4与IPv6互通的地址获取阶段和数据通信阶段面临多种安全威胁[8],具体分析如图1所示。

1.地址获取阶段面临伪造报文安全威胁

通信前双栈主机首先需要获取ISATAP地址,具体交互过程如下:

①双栈主机在通信之前,先向ISATAP隧道路由器发送路由请求RS报文;

②收到由ISATAP隧道路由器发送的带有64位IPv6地址前缀的RA报文;

③双栈主机将IPv6地址前缀、ISATAP固定的32位的接口标识和双栈主机的IPv4地址一起构造得到所需的ISATAP地址。

在获取ISATAP地址的过程中,存在隧道边缘伪造报文安全威胁。攻击者伪装成隧道路由器[9],在双栈主机获取ISATAP地址时,向双栈主机发送伪造的RA报文[10],导致双栈主机配置不正确的ISATAP地址,因此不能正常通信。

2.数据通信阶段面临地址欺骗安全威胁

双栈主机穿越隧道路由器与IPv6主机通信的过程交互过程如下:

①双栈主机通过ISATAP隧道向IPv6主机发出IPv6-in-IPv4报文;

②报文到达隧道路由器后,隧道路由器拆除IPv4头部,将IPv6报文转发给IPv6主机;

③IPv6主机向双栈主機返回IPv6报文;

④IPv6主机返回的IPv6报文发送到IPv4网络入口的隧道路由器时,隧道路由器接收IPv6报文,然后根据IPv4地址将IPv6报文封装IPv4报文头部生成IPv6-in-IPv4报文,发送给双栈主机。

在报文穿越隧道的过程中,存在着地址欺骗安全威胁。IPv4网络中的攻击者可以借助隧道路由器的转发功能发送多个源地址任意而目的地址为IPv6主机地址的报文去攻击IPv6网络中的主机,导致IPv6主机的CPU的使用率过高,从而影响其他正常活动的进行。同样,IPv6网络中的攻击者也可以通过类似的方法利用隧道路由器的转发功能去攻击IPv4网络中的主机。

● ISATAP隧道安全实验技术与实验教学

1.实验教学设计

(1)环境搭建

实验中的攻击方和被攻击方均为VMware中的虚拟机,通过VMware创建的虚拟网络适配器与华为ENSP搭建的虚拟网络组成IPv6网络ISATAP隧道安全实验环境[11],拓扑如图2所示。

实验环境相关设备型号及网络参数如表1所示。

(2)流程设计

根据实验环境以及ISATAP面临的安全威胁,设计模拟IPv6网络ISATAP隧道安全实验的流程如图3所示。

根据ISATAP隧道的工作原理和安全性分析可知,在不同通信阶段会面临不同的安全威胁,隧道边缘报文伪造攻击实验,利用ARP攻击工具对被攻击者进行ARP欺骗攻击,同时利用报文伪造工具伪造RA消息并发出,最后根据抓包显示以及报文分析来查看攻击结果。

隧道穿越地址欺骗攻击实验,构造并发出多个源地址未知而目的地址为被攻击者的目的地址的数据报文,该数据报文通过隧道路由器转发给被攻击者,最后根据被攻击者的CPU使用率以及抓包报文来观察和分析其攻击效果。

2.隧道边缘报文伪造攻击实验教学

对IPv4的攻击者与IPv4的被攻击者的具体操作步骤(如图4)以及关键配置如下。

(1)搭建ISATAP隧道(如下页表2)

(2)攻击的操作与配置

①攻击者kali发起ARP欺骗攻击(如表3)。

②攻击者kali伪造并发送RA消息(如表4)。

(3)数据测量与可视化分析

通过Wireshark抓包,得到被攻击者为获取ISATAP地址发送RS消息以及攻击者伪造的RA消息,如图5所示。

当被攻击者试图与IPv6网络通信时,抓包如图6所示。

对IPv4被攻击者进行ARP欺骗后,查看被攻击计算机的ARP缓存表,隧道路由器网关的ARP缓存中IP地址为192.168.1.4的MAC地址被替换为攻击计算机的MAC地址00-0C-29-01-58-73,由此证明ARP欺骗成功。

利用ipconfig命令查看被攻击计算机的IP地址设置,其中IPv6地址为2002::5efe:192.168.1.6,由此证明伪造RA消息成功。

3.隧道穿越地址欺骗攻击实验教学

地址欺骗攻击主要可以分为两种情况,第一种情况是IPv4双栈主机攻击IPv6主机,第二种情况是IPv6主机攻击IPv4主机。由于这两种情况均是穿越隧道攻击,类型一致,所以本文只进行IPv4双栈主机攻击IPv6主机的实验。

对IPv4的攻击者与IPv6的被攻击者的具体操作步骤以及关键配置如下。

(1)IPv6被攻击者主机配置(如表5)

(2)IPv4攻击者攻击IPv6主机

①攻击者配置地址(如表6)。

②Python网络编程编写攻击程序并发起攻击(如表7)。

(3)數据测量与分析

通过Wireshark抓包,可以抓到攻击者发出的IPv6-in-IPv4攻击报文,如下页图8所示。

在被攻击者的任务管理器中可以得到CPU的使用率,可观察到被攻击后,被攻击者的CPU使用率都大幅度提升,如下页图9所示。

攻击者发给被攻击者构造的IPv6-in-IPv4攻击报文[src_v4=forged address,dst_v4=192.168.1.4,src_v6= forged address,dst_v6=3001::2],目的IPv4地址为隧道路由器的IP地址,此攻击报文先发往隧道路由器,攻击者利用隧道路由器的转发功能,再将报文发往目的IPv6地址。

由于被攻击者开启了Apache服务器,所以在收到端口为80的连接请求时,它将分配内存和少量地调配CPU资源来为这些连接提供服务,当负荷过重的时候,CPU使用率会过高。攻击者利用这一特性,发送大量的SYN连接报文,使得被攻击者的CPU的使用率过高,而影响其他活动。被攻击者的CPU的使用率出现大幅度提升,由此证明地址欺骗攻击成功。

4.攻击防御

针对报文伪造和地址欺骗这两种不同攻击,它们对应的防御方法,如下页图10所示。

(1)ARP防御

ARP防御技术可以有效地减少针对获取ISATAP地址通信阶段处的攻击。ARP防御技术主要有动态ARP检测、静态IP-MAC绑定、安装ARP防火墙以及查找ARP攻击机等。[12] [13]

(2)双向验证

双向验证技术可以有效地阻止双栈主机获取来自攻击者的不正确的IPv6前缀,从而减少了不能正常通信的情况。主要的方法可以是对双栈主机与隧道路由器之间的通信过程进行IPsec认证[14],并且这个认证需要是双向进行的,也就是说双栈主机与隧道路由器需要同时对双方发送来的通信报文进行验证,验证错误则丢弃。

(3)IP地址有效性检测

在隧道路由器处,对通过隧道路由器的数据报文进行安全性检测,即通过隧道路由器的源IPv4地址和源IPv6地址都需要是全球唯一的本地链路地址,或者对IP地址进行有效性检测,由此来减少跨隧道路由器的地址欺骗攻击。

● 总结

IPv6的规模化部署在拓展“互联网+教育”创新发展空间的同时,也对高校IPv6课程教学改革提出了新的要求。本文针对在IPv6部署过程中IPv4与IPv6共存互通大规模存在的发展走向,提出了基于“ENSP模拟器+VMware虚拟机”的ISATAP隧道安全实验教学设计,并给出了ISATAP隧道边缘报文伪造攻击与隧道穿越地址欺骗攻击实验教学案例。经多班级教学实践表示,该方案能够快速、高效地将IPv6安全性实验引入高校专业课教学体系,为贯彻落实教育部《推进互联网协议第六版(IPv6)规模部署行动计划》要求,以“新工科”建设对接IPv6产业发展主动布局未来互联网空间安全人才培养需求,提供了切实可行的实践途径。

参考文献:

[1]中共中央办公厅 国务院办公厅印发《推进互联网协议第六版(IPv6)规模部署行动计划》[z].

[2]教育部办公厅关于贯彻落实《推进互联网协议第六版(IPv6)规模部署行动计划》的通知[EB/OL].http://www.gov.cn/xinwen/2018-09/03/content_5318951.htm,2018-09-03.

[3]周振东.IPv6在教育信息化中的应用[J].中国信息技术教育,2011(09):77-79.

[4]F. Templin,T. Gleeson and D.Thaler.RFC 5214: Intra-site Automatic Tunnel Addressing Protocol(ISATAP).IETF,March,2008.

[5]杨爱民,吴俊萍.新工科背景下的高校实践教学体系改革思路探讨[J].中国信息技术教育,2019(10):110-112.

[6]Komal,Performance Evaluation of Tunneling Mechanisms in IPv6 Transition: A Detailed Review[C].2015 Second International Conference on Advances in Computing and Communication Engineering,Dehradun,2015,pp.144-149,doi: 10.1109/ICACCE.2015.95.

[7]RFC 5214.Intra-site automatic tunnel addressing protocol(ISATAP)[EB/OL].(2008-05-06)[2020-03-18].https://tools. ietf.org/html/rfc5214.

[8]艾書明.IPv6环境下6to4与ISATAP隧道安全性增强技术研究[D].哈尔滨:哈尔滨哈尔滨工业大学,2013.

[9]陈英,马洪涛.局域网内ARP协议攻击及解决办法[J].中国安全科学学报,2007,07(7):126-131.

[10]李树军.Scapy在网络协议分析实验教学中的应用[J].实验科学与技术,2014,06(12):110-113.

[11]唐志刚.基于ENSP与VMware组建虚拟网络[J].信息系统工程,2014.

[12]王晓妮,段群.局域网中ARP攻击的防御措施研究[J].网络安全技术与应用,2018.

[13]张柯,杨玚.校园网ARP病毒的分析及防护[J].中国信息技术教育,2010(11):73-76.

[14]杜学凯,吴承荣,严明.IPv6环境下的IPSEC通信安全审计技术研究[J].计算机应用与软件,2017,01(34): 298-305.

作者简介:贾茹(1999.9—),第一作者,女,陕西汉中人,陕西师范大学计算机科学学院创新实验班本科生;胡曦明(1978.9—),通讯作者,男,四川南充人,博士,讲师,教育硕士导师,主要研究领域为智慧教育、计算机教育;李鹏(1981.11—),男,陕西扶风人,博士,副教授,硕导,主要研究领域为移动计算、教育信息化;马苗(1977.4—)女,汉族,山东聊城人,博士,教授,博导,现任陕西师范大学计算机科学学院科研副院长,主要研究领域为人工智能、智能系统等。

基金项目: 陕西省教育科学“十三五”规划课题(SGH16H024);中央高校基本科研业务费专项资金资助项目(GK201503065);陕西师范大学教师教学模式创新与实践研究基金项目(JSJX2020Z28,JSJX2019Z47);教育部陕西师范大学基础教育课程研究中心项目(2019-JCJY009);2020年度陕西师范大学一流本科课程建设项目“计算机网络”(线上线下混合式课程)。