沈迪尔 李欣

摘 要:目前围绕如何确保云端个人数据被彻底销毁的社会关注愈加热切。数据可销毁性是衡量云服务提供商是否可信的重要指标。针对目前数据可销毁性定义不统一,且缺乏客观的第三方检测工具的问题,对现有服务等级协议(SLA)进行对比与分析,明确数据销毁关键时间点,进一步规范数据可销毁性的定义,从第三方角度提出一种客观检测方法。实验结果表明,该方法具有较高的有效性,可为未来研究打下基础。

关键词:云平台;服务等级协议;数据可销毁性;数据擦除

DOI:10. 11907/rjdk. 182228

中图分类号:TP306文献标识码:A文章编号:1672-7800(2019)002-0024-04

Abstract:How to ensure that the personal data in the cloud can be destroyed completely is increasingly deeply concerned by the public. Feasibility of data-destruction is an important metric to measure the credibility of cloud service providers. Aiming at the problem that the current definition of the feasibility of data-destruction is not integrated and the lack of objective third-party testing tools, from the angel of the key time points for data destruction, we make research and analysis of the existing service level agreement (SLA), further define the feasibility of data-destruction, and propose an objective detection method from the perspective of a third party. Experimental results show that the method is effective, which lays the foundation for further research.

Key Words:cloud platform; service level agreement; feasibility of data-destruction; data overwriting

0 引言

由于云計算的外包特性,用户实际得到的只是数据逻辑管理权,失去了对数据的物理控制[1]。大量用户数据若在被逻辑删除之后依然残留在云中,其隐私和敏感数据也容易在资源转售中产生数据迁移和泄露。当用户进行删除操作、终止使用云服务时,如何确定删除操作是否不可逆成为重点关注问题。目前,在众多云服务提供商的SLA中,对数据可销毁性的定义不统一、不全面,同时,缺乏一个客观机制检测SLA是否达标[2]。

传统存储环境中用户即使拥有绝对物理控制权,在不进行专业复写或消磁操作前,被删除的数据实际上仍可以通过数据恢复技术还原或部分修复[3-6]。云计算技术提供的存储服务仍存在这样的风险,甚至在失去实际物理控制权的情况下,该风险大幅增加。

针对上述安全问题,国内外研究目前主要集中于可确定删除技术(Data Assured Deletion)。Perman[7-9]设计了第一个确定删除文件的系统原型Ephemerizer,通过将秘钥和密文分开管理,在合适的时间销毁秘钥使密文不可恢复;在此基础上,Tang等[10-11]考虑到不同文件应具有不同访问控制策略以实现对文件细粒度安全访问,提出FADE方案。但上述集中管理秘钥的方式过于依赖可信服务器,容易出现单点失效的问题, 为此,Geambasu等[12]首次提出Vanish原型系统,利用DHT网络分布式和周期性更新的特点实现秘钥分散管理和删除;薛靓[13]提出一个可证明的数据删除方法,允许云服务器生成一个简洁的证明,使用户相信数据被完整地删除;王敏燊等[14]通过对DHT各网络节点进行信任评估以提高密文删除可信度;Mo等[15]提出一个无需秘钥管理第三方的细粒度可确定删除方案,可消除对可信服务器的依赖性。

现有研究基本集中于提高云服务商存储数据自身安全性,在直接审查云端数据可销毁性相关方面还缺乏行之有效的解决方案。

云服务商签订服务等级协议(SLA)直接定义服务类型、服务质量和客户付款等术语。若能以第三方监察机构的身份审计云服务商是否真实履行承诺,从SLA检测的角度保证数据销毁可信性,不仅可以方便确认责任归属,还可在很大程度上督促云服务商履行自己的承诺。

在SLA检测研究领域,目前中国工业和信息化部主导的数据中心联盟研发了云众测项目,但是该业务大多数SLA指标(如可销毁性测试)是通过专家审计打分的形式完成的,主观性较强,缺乏客观说服力。

针对上述问题,本文对数据可销毁性的定义进行完善,并提出一个结合客观检测和人工审查的第三方检测流程,通过实验证明该方法可行性和有效性。

1 云服务数据可销毁性

云计算服务的外包模式使用户无需关心计算机底层逻辑关系即可完成数据存储和计算操作,但与此同时,用户自身也失去了数据控制权,因此用户十分关心自己销毁的数据是否无法被他人获取。

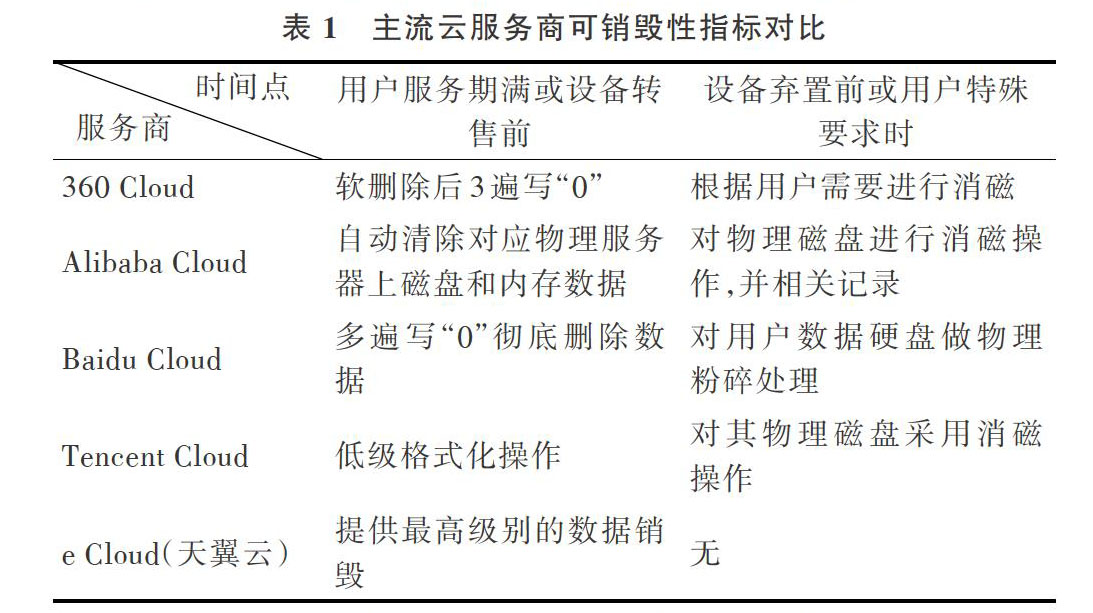

目前主流云服务商在SLA中均提供关于可销毁性的不同指标。表1总结归纳出部分云服务商指标。

从表1可以看出,不同云服务商SLA数据销毁方法各不相同,并且没有提供客观检测方案。因此,需要对SLA可销毁性进行规范化定义,并补充检测方案,以保证云计算服务中数据可销毁性的客观性和可检测性。

云服务数据可销毁性指云服务商在合同终止后、设备转售前,有能力且必须对相关数据进行不可逆的删除操作,在设备弃置前或用户付费请求时有能力且必须对相关设备进行物理消磁操作,并保留可供审查的日志。该定义中的“不可逆的删除操作”指以现有数据恢复手段无法恢复的各类技术操作。目前公认可行的技术主要有全零写入、全一写入、随机写入等不同方式[16],云服务商可使用任意组合技术进行数据销毁。在定义中,可明确两个具体操作关键时间点:T1指合同终止后、设备转售前;T2指设备弃置前或用户付费请求时。

2 数据可销毁性检测方法

2.1 云计算存储策略

云服务商在进行数据存储时,通常会考虑传输开销、冗余备份等因素,将云端大数据划分为若干有序的逻辑数据块,然后通过自身平台云存储策略索引将划分完成的逻辑数据块存储在云服务商存储介质中。文献[17-18]指出不同云服务商存储策略各不相同,但对于任何数据均可根据存储策略得到云租户在云存储服务平台中的存储路径映射Mappingstorage_path ={Data. (Pi(M1,M2,M3,…,Mj))},其中Pi (M1,M2,M3,…,Mj)表示序号为i的存储服务提供者拥有的第j个介质。

2.2 检测原理

在传统介质数据销毁检测中,检测方可直接对硬盘进行磁道和block扫描以判断数据是否可恢复。而在云计算环境下,用户可访问虚拟机提供的公开服务,但无法知晓虚拟机调度信息,直接在虚拟机中检测是不客观的。

根据定义,在测试环境下,第三检测方在获得云服务商存储策略后,可对虚拟机存储数据进行溯源,从而在宿主机中进行数据可销毁性检测。通过对宿主机硬盘磁道和block检查01序列和数据读取恢复,确定云服务商可销毁性是否达标。

2.3 安全假设

为保证检测结果可靠,本文假设云服务商不可信,有可能在可销毁性检测时提供错误存储路径以干扰检测真实性。在获得云服务商提供的存储路径后,需要进行一次可信验证以保证路径正确性。

2.4 云存储可销毁性检测步骤

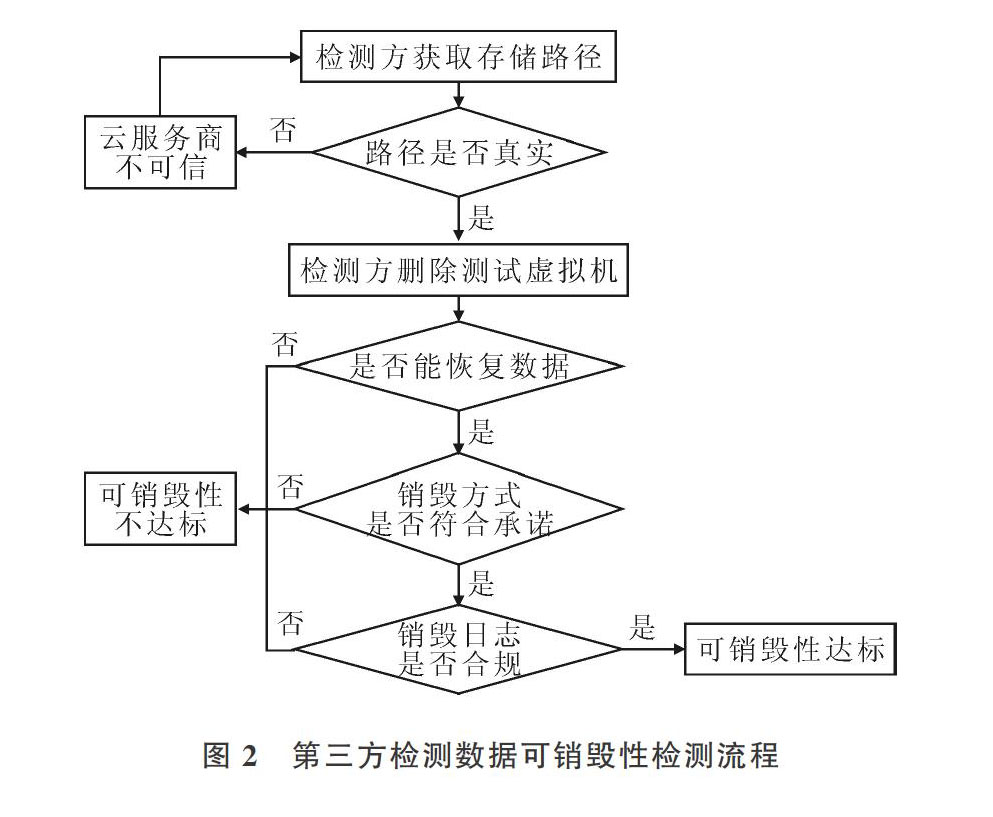

第三方对可销毁性进行测试步骤,总体上分为准备、可信验证、逆向恢复、检测销毁方式和审核销毁日志5个阶段组成,具体原理和对应时间点如图1所示。

(1)准备阶段。云服务商需要向第三方提供一个初始化测试虚拟机,并且提供实际存储路径以供第三方对存储进行溯源,用于后续验证。

(2)可信验证阶段。首先在测试虚拟机中写入测试数据集,进行MD5记录。完成上述步骤后,在获得的存储路径中读取数据块,进行MD5记录并与测试数据集比较。

(3)逆向恢复阶段。第三方删除测试虚拟机,在获得的存储路径中调用数据恢复工具进行数据恢复。

(4)检测销毁方式阶段。依据第三方检测获得的存储路径中磁盘01序列,判断是否与SLA承诺的销毁方式一致。

(5)审核销毁日志阶段。 第三方人工审查云服务商提供的销毁磁盘日志是否符合标准。第三检测方对数据可销毁性检测流程如图2所示。

3 实验与分析

本文在实验云环境下,用3个实验验证检测流程可行性和客观性。

3.1 环境搭建

本次实验云平台采用Openstack L版,在3台操作系统为Linux内核3.0、centos7,内存为128GB的服务器OS01、OS02、OS03上搭建。外接三台Ceph存储服务器OS04、OS05、OS06,总存储容量30TB,单个运行内存为64GB。调用软件Extundelete与WxHexedit。

因本文研究的是云存储可销毁性检测,所以本次实验假设、测试虚拟机存储空间均来自存储资源池,计算资源池仅提供虚拟机基本计算能力。测试虚拟机通过OS01跳板登陆,用户名为ppsuc,操作系统为Ubuntu16.04。具体架构如图3所示。

3.2 可信验证实验(实验1)

以OS04服务器为例,磁盘挂载情况如图4所示,为模拟云存储环境,实验调用fdisk工具将sdb1和sdc1再次分区出sdb4和sdc4并挂载于测试虚拟机,分别模拟测试虚拟机自身存储和挂载的云硬盘,即sdb4和sdc4是本次实验的存储策略和测试虚拟机的存储路径。 sdb4和sdc4具体参数如图5所示。

本实验数据用于集中验证存储路径的准确性,以及在后续逆向恢复阶段判定数据是否被销毁。由于虚拟化技术的原因,虚拟机中连续文件并不总是以连续block形式出现在存储路径中,所以本次试验采用较小的block以提高实验成功率。数据集由大小为1KB的相同文本文档组成,总數为10 000个,内容均为字符串。

在测试虚拟机中写入测试数据集,记录MD5值后关闭虚拟机。登陆Ceph服务器以root身份卸载sdb4,使用命令mkfs.vfat将其格式化为vfat后,挂载至测试目录 /home/sdr/test,运行extundelete,扫描sdb4后提取出第一个可以恢复的inode,输出目标文件并与MD5值对比。实验结果如表2所示。

实验结果显示,该存储路径为云服务商真实存储策略,证明了该检测方法可行。

3.3 逆向恢复实验(实验2)

在测试虚拟机云硬盘中写入测试数据集后,删除虚拟机。不采取任何操作,登陆Ceph服务器,以root身份卸载sdc4,格式化为vfat后,挂载至 /home/sdr/test,使用如下命令恢复所有文件:

逆向恢复数据存储于当前路径中RECOVER_FILES文件夹,如图6所示。

记录此次恢复文件数量S1后,调用十六进制编辑器WxHexedit,读取3段偏移量中Block的01序列,记录后用于实验3原始数据比对。

再次调用WxHexedit,对磁盘进行一次全零擦除,输入相同命令恢复所有文件,记录本次文件恢复数量S2 ,实验结果如表3所示。

由实验结果可知,若云服务商对合同到期的虚拟机采取任何销毁操作,则可恢复部分残留数据,证明该方法有效性;但另一方面,由于虚拟化[19-20]的原因,不采取任何操作时只能恢复较少数据,在极限情况下,恢复数逼近0,在实际云环境中,会影响检测准确性。

3.4 检测销毁方式实验(实验3)

在实验2的基础上,调用十六进制编辑器WxHexedit对sdc4进行磁盘擦除。首先进行一次全零擦除,并用Wxhexedit读取block 16进制排列,结果如图7所示。

重复上述步骤,分别进行全一擦除、随机擦除、随机Block零擦除、随机block随机数擦除后,记录不同偏移量之间16进制数,实验结果如表4所示。

实验结果表明,在云服务商实施SLA承诺的销毁方式后,原始Block的01序列会发生改变。假设云服务商为获得更多经济利益,采用随机Block擦除的方式减少擦除时间成本,会大幅增加数据外流的风险。在这种情况下,可通过实验2判定数据销毁性不达标。

但该方法仍有不足之处,由表4可知,随机擦除方式会产生伪随机序列填充Block,无法准确判断云服务商采用的是随机擦除还是随机block随机数擦除。

根据可销毁性的定义,上述3个实验证明在T1时间段,本文提出的检测方案可对云服务商SLA数据可销毁性进行客观有效的检测。在T2时间段内,云服务商需提供相应销毁记录日志,供第三方人工审查,至此,检测流程结束。

4 结语

本文对目前主流云服务商SLA中数据可销毁性指标进行全方位研究,对云存储可销毁性提出了更为具体的定义,并从第三检测方角度提出一种全新的检测方案,通过3个阶段模拟实验,验证了检测方案可行性和有效性。但在逆向恢复阶段,该方案准确性有待提高,并且无法检测出部分销毁方式,如何提高检测全面性是下一步研究重点。

参考文献:

[1] 丁滟, 王怀民, 史佩昌,等. 可信云服务[J]. 计算机学报, 2015, 38(1):133-149.

[2] MORIN J H,AUBERT J,GATEAU B. Towards cloud computing SLA risk management: issues and challenges[C]. Hawaii International Conference on System Sciences. IEEE Computer Society,2012:5509-5514.

[3] JOUKOV N,PAPAXENOPOULOS H,ZADOK E. Secure deletion myths, issues, and solutions[C]. ACM Workshop on Storage Security and Survivability. ACM, 2006:61-66.

[4] WEI M, GRUPP L M, SPADA F E, et al. Reliably erasing data from flash-based solid state drives[C]. Usenix Conference on File and Storage Technologies, 2011:105-117.

[5] BASIN D, CREMERS C. Keeping data secret under full compromise using porter devices[C]. ACM Computer Security Applications Conference, 2010:241-250.

[6] LUO Y, XU M, FU S, et al. Enabling assured deletion in the cloud storage by overwriting [C]. the 4th ACM International Workshop, 2016:17-23.

[7] PERLMAN R. File system design with assured delete[C]. Third IEEE International Security in Storage Workshop (SISW), 2005: 83-88.

[8] PERLMAN R. File system design with assured delete[C].? The 14th Annual Network & Distributed System Security, 2007: 1-7.

[9] PERLMAN R. The Ephemerizer: making data disappear[M]. Sun Microsystems, Inc. 2005.

[10] TANG Q. Timed-Ephemerizer: make assured data appear and disappear[C]. European Workshop of Public Key Infrastructures, Services and Applications, 2009:195-208.

[11] TANG Y, LEE P P C, LUI J C S, et al. FADE: Secure overlay cloud storage with file assured deletion[C]. International ICST Conference on Security and Privacy in Communication Networks, 2010:380-397.

[12] GEAMBASU R, KOHNO T, LEVY A, et al. Vanish: increasing data privacy with self-destructing data[C]. The 18th USENIX Security Symposium, 2009: 299-315

[13] 薛靓.云存储中的可证明数据删除研究[D].成都:电子科技大学,2018.

[14] 王敏燊, 熊金波, 林倩,等. 基于密钥分发和密文抽样的云数据确定性删除方案[J]. 计算机应用, 2018(1):194-200.

[15] MO Z, QIAO Y, CHEN S. Two-party fine-Grained assured deletion of outsourced data in cloud systems[C]. International Conference on Distributed Computing Systems, 2014:308-317.

[16] GUTMANN P. Secure deletion of data from magnetic and solid-state memory[C]. Proceedings of Usenix Security Symposium, 1996:77-89.

[17] 程宏兵, 容淳銘, 杨庚,等. 基于路径映射加密的云租户数据安全存储方案[J]. 南京邮电大学学报:自然科学版, 2015, 35(3):89-96.

[18] 王意洁, 孙伟东, 周松,等. 云计算环境下的分布存储关键技术[J]. 软件学报, 2012, 23(4):962-986.

[19] 刘亮. 基于虚拟化与分布式技术的云存储研究[J]. 电脑知识与技术, 2012, 08(11):2641-2642.

[20] 王庆波. 虚拟化与云计算[M]. 北京:电子工业出版社, 2009.

(责任编辑:江 艳)

- 高校信息化领导力的多层级治理研究

- 危机管理视域下高校突发事件管理探析

- 中国高校在东南亚办学的新探索

- 大学学术权力的垄断及其治理

- 我国大学书院制发展之思考

- 地方高校教师专业发展的策略研究

- 知识结构对大学生就业能力和就业信心的影响

- 重塑高校教师专业学习共同体:走出教学发展的集体行动困境

- 基于职业认同和心理资本的大学生就业能力提升实证研究

- 基于扎根方法的工程硕士消极学习体验归因分析

- 以“学”为中心的研究生教育质量评价

- 互联网时代高校网络选修课的调查研究

- 智慧云环境中的“师徒制”艺术传承教学模式研究

- 大学生专业满意度、学习投入度与学习效果的关系研究

- 大学知识功能探析

- 卡内基高等教育机构分类的演变及启示

- 大学生基层就业中的认知失调现象研究

- 国外区分性教师绩效评价制度体系研究

- 美国JD/MBA法商复合型人才培养模式及其启示

- 日本国立大学法人化改革对校长权力的影响研究

- 中韩研究型大学师资国际化战略及其成效的比较研究

- 法国高等院校组织变革的动因、路径与制度设计

- 中外合作办学研究态势分析

- 基于结构方程模型的高等教育学生满意度研究

- 地方高水平大学建设的目标指向与突破思考

- espousers

- espouses

- espousing

- espresso

- espressos

- esq.

- esqr

- ess

- essay

- essayed

- essayer

- essayers

- essayical

- essaying

- essayism

- essaylet

- essays

- essence

- essences

- essential

- essentially

- essentialness

- essentialnesses

- essentials

- est

- 涓露

- 涔

- 涔云

- 涔勺

- 涔水

- 涔涔

- 涔涔然

- 涔淫

- 涔蹄

- 涔阳

- 涔陽

- 涕

- 涕出女吴

- 涕唾

- 涕喷

- 涕欷

- 涕泗

- 涕泗交下

- 涕泗交流

- 涕泗交颐

- 涕泗横流

- 涕泗流涟

- 涕泗滂沱

- 涕泗纵横

- 涕泣