魏兴伟

摘要:随着云计算技术的蓬勃发展,OpenStack作为“云”家族中的新兴成员正在逐步成为该领域的核心技术。作为公有云和私有云的共同技术基础,OpenStack不但可以提供基础平台层的服务,而且能够实现统一的云管理平台自动化。然而,OpenStack作为一种新型的、动态的云服务,目前在安全性方面仍不完善。本文重点对OpenStack的对象存储进行安全性分析,发现OpenStack对象存储中身份认证、访问管理两个方面存在安全隐患。针对这些安全问题,本文提出相应的改进方案,提高了OpenStack对象存储的安全等级,为用户提供更为安全的平台服务。

关键词:云计算;OpenStack;对象存储;安全性

中图分类号:TP309 文献标识码:A DOI:10.3969/j.issn.1003-6970.2015.02.008

0 引言

云计算是一种计算模型,它将运算能力、存储、网络和软件等资源抽象成为服务,使用户能够通过互联网远程享用,云计算的形式也如同传统公共服务设施一样。

不同的“云”对应着不同的基础设施。下面是三种广义的“云”:IaaS(基础设施即服务),PaaS(平台即服务),SaaS(软件即服务)。OpenStack是IaaS(基础设施即服务)组件,旨在让所有用户都可以自行建立和提供云端运算服务。OpenStack是由美国国家航空航天局和Rackspace合作研发的,同时获得Apache许可证授权,最重要的是OpenStack是一个自由软件和开放源代码项目。因此,OpenStack作为一个云平台管理的项目,它既是一个社区,也是一个项目和开源软件,它提供了部署云的操作平台或工具集。OpenStack的研发目的就是帮助组织运行为虚拟计算或存储服务的云,同时为公有云、私有云,也能够为大云、小云提供可扩展的、灵活的云计算。

OpenStaek是一个开放源码技术产品,它创立了云计算的标准必须是一个可扩展的,安全的,同时是基于云计算的软件解决方案的。OpenStack目前正在开发的两个相互关联的技术:OpenStack云计算和OpenStack对象存储。OpenStack云计算的主要工作是创建和管理虚拟专用服务器大群体内部。而OpenStack对象存储的主要工作则是用于创建冗余软件,OpenStack对象存储所使用的商品服务器集群的数据可达到百万兆字节甚至字节。OpenStack对象能够通过一个REST API或是像cyberduck这样可以对接对象存储API的客户端加以恢复。本文专注于其中OpenStaek对象存储中身份和访问管理方面的安全问题。

1 基本原理

1.1 云计算

云计算是一个相对较新的课题一直备受关注。尽管越来越多的注意力转向云计算,但安全一直被评为最重要和具有挑战性的问题。云计算的形式也如同传统公共服务设施一样。尽管目前对云计算的关注程度已经达到相当的高度,但是云计算的安全问题通常被认为是最重要和具有挑战性的问题。随着全球的关注重心转向云计算,针对云计算投入了极大的资金支持,各种研究云计算相关的组织,以及在采用云技术所涉及到的过程不同机构对于云服务安全方向提供了指导方针和建议。

由于云计算是一种新的、动态的地区的并且没有普遍接受的云计算服务。在同一时间,不同组织尝试创建他们自己的云安全指南。未来OpenStack可以作为公有云和私有云的共同技术基础,通过统一的云管理平台利用OpenStack进行编排和实现自动化。OpenStack高速发展的同时对安全性的需求也随之不断提升。

1.2 OpenStack对象存储安全分析

OpenStack提供一种分布式、持续虚拟对象存储,它能够提供类似于Amazon Web Service的s3简单存储服务。OpenStack的对象存储的突出特点是具有跨节点百级对象的存储能力。在OpenStack的对象存储中建冗余和失效备援管理,能够处理归档和媒体流,特别是对大数据(千兆字节)和大容量(多对象数量)的测度非常高效。OpenStack对象存储具备以下功能及特点:海量的对象存储,大文件存储(对象存储),数据冗余管理,归档能力以及处理大数据集,OpenStack对象存储为虚拟机和云应用提供数据容器,处理流媒体,备份与归档提供了良好的可伸缩性。本文专注于其中OpenStack对象存储的安全问题。将针对OpenStack对象存储的身份和访问管理方面,对其安全漏洞加以分析并改进。

针对OpenStack对象存储中身份验证,用户的密码没有明确要求,密码长度和选定的字符。同样,字典检查也没有。因此准备对OpenStack对象存储的密码使用Python-crack的密码强度检查,OpenStack对象存储中身份密码使用SQLite数据库的密码存储,数据库文件存储在/etc/swift/auth.db中存储密码以明文形式,默认情况下,允许其他用户注册获得的OpenStack对象存储用户的密码,系统内每个用户可以读访问这个文件这样的方法违反了最小特权原则。因此对密码储存文件实行加密,更改明文形式,提高用户密码安全等级。

1.3 推荐的身份和访问管理

根据我们在OpenStack的身份和访问管理的研究对象存储,我们对现有的OpenStack的用户提出以下建议:

1.更改访问权限的ETC/SWIFT/auth.db存储用户密码文件在devauth。目前,所有用户都具有读访问文件。只有用户需要读取访问该文件,以避免在统中注册的其他用户获取用户密码。

2.更改默认的超级用户的密码(devauth这/etc/swifl/auth-server.conf文件,在swauth-在/ete/SWIFT/的Proxy-server.conf文件)。确保访问权限与超级用户的文件密码被设置为禁止读/写访问任何人(创建者除外)。

3.对于devauth的用户,我们建议客户指定的认证数据迁移可能性服务级别协议(sLA),以避免锁定认证数据。

4.用户应该知道,HTTP引用领域的使用进行授权决定是不安全的,因为它比较容易伪造该字段的值。

5.用户必须意识到,现有的授权系统提供的Reseller Admin有权限查看的任何账目/修改对象。这意味着,任何存储在集群中的文件可以被任何用户作用于经销商的作用被读管理员。

2 系统实现

由于提供的OpenStack对象存储使用用户名/密码组合身份验证系统来验证用户身份,因此有必要研究这些系统所施加的密码强度要求。“电子认证指引”由NIST创建提供了一些规则,以防止用户选择错误的密码,包括检查对常用的密码字典中的密码,指定最小密码长度,并要求使用不同的字符(小写,大写,非字母)。

在研究中发现,OpenStack对象存储对密码的长度和选定的字符没有任何要求。同样,字典检查也没有实现。经过分析任何OpenStack对象存储可以方便添加密码强度检查。因为易用性和灵活性的特点,使用python-crack的密码强度检查,来增强密码强度。

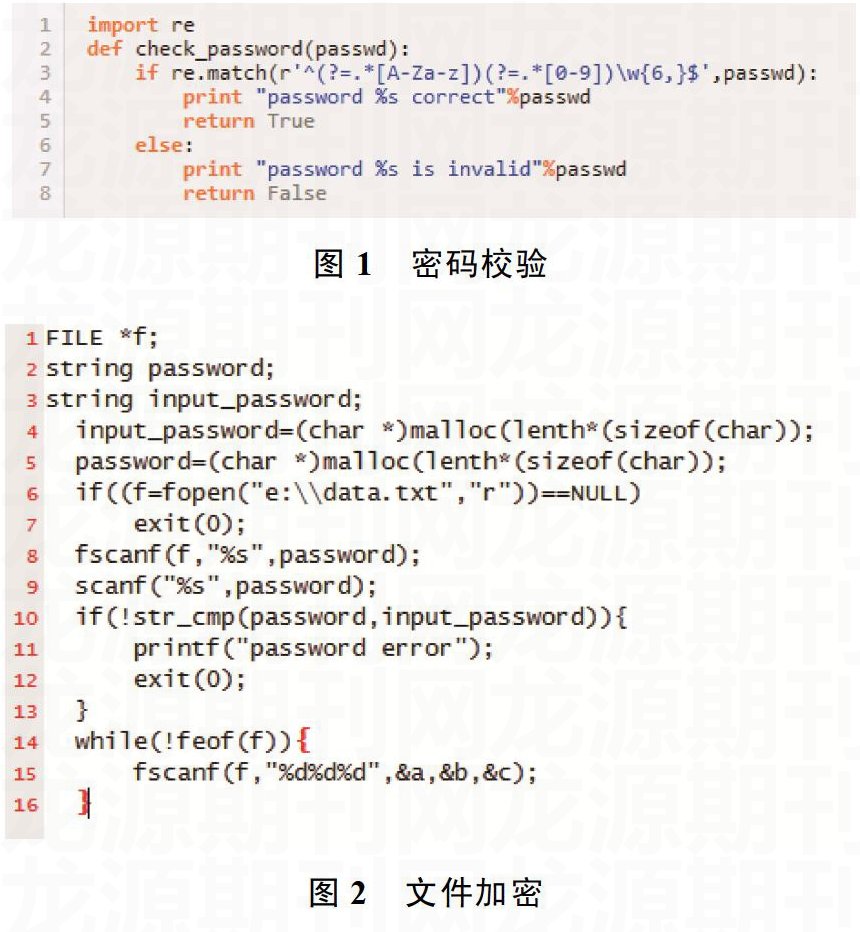

图1中代码增强了密码校验,检查passwd必须由6个或以上的普通字符组成,必须有一个英文数字,一个英文字母,成功返回True,不符要求返回False。

经过python-crack的密码强度检查后,密码强度大幅度提升,这样对用户密码的安全性能有了更大的保证。

使用密码验证所有的信息系统。信息安全实践建议不要存储密码以明文形式,并作出适当的访问控制和密码存储介质。重点关注OpenStack对象存储存储密码的方式。OpenStack对象存储使用SQLite数据库的密码存储。数据库文件存储在etc/swift/auth.db。默认情况下,系统中的每个用户具有读取访问此文件。这种做法违反了最小特权原则,而且允许在系统中注册的其他用户获得的OpenStack对象存储用户的密码。此外,密码以明文形式存储在etc/swift/auth.db文件。这种做法为密码存储带来了极大的安全隐患。

图2中代码对OpenStack对象存储使用SQLite数据库文件进行加密,限制了非超级管理员用户对文件的访问权限,加强了数据库文件的访问控制,极大的提高了OpenStack对象存储的安全等级。

3 总结

本问首先分析了Openstack对象存储的安全性在云计算中的地位和重要性;其次,了解了Openstack对象存储的组成结构和工作原理;再次,通过实际的使用发现了Openstack对象存储安全性能中存在的缺陷与不足。意在通过对Openstack对象存储的密码使用Python-crack的密码强度检查,提高密码强度,减少安全隐患。意在通过对密码储存文件实行加密,更改明文形式,提高用户密码安全等级。

下一步的研究工作主要包括通过更多的加密方式,加密方法来验证OpenStack对象存储的安全性改进的有效性和准确性,并对试验得到的数据进行分析与对比,从而能够得出最佳的解决方案,最终通过针对OpenStack对象存储安全性的改进,使其安全性能得到全面的提升。

- 九年级英语写作训练方法探索

- 如何提高初中生课外文言文阅读能力

- 在阅读中培养学生的自学能力

- 中国传统家庭教育观的评价与反思

- 想给他一米阳光

- 恰当运用小组竞赛 实施形成性评价

- 巧用语文课前三分钟

- 小学数学学生兴趣培养

- 小学数学教学中应用提问教学法探析

- 浅谈幼儿园主题背景下区角活动环境创设

- 浅谈意识在歌唱过程中所起的作用

- 后进生转化之我见

- 用“放大镜”洗涤心灵的尘埃

- 让班主任的工作“活”起来

- 论师生关系中的敬畏感

- 如何培养小学生良好的英语学习习惯

- 有效运用信息技术,让语文课堂如虎添翼

- 浅谈励志教育在中职学校的实施策略

- 浅谈小学语文兴趣教学

- 小学六年级数学学困生的原因及转化策略

- 幼儿园教学活动对幼儿社会性品质培养的影响

- 案例教学法结合PBL在七年制学生临床教学查房中的应用价值分析

- 浅谈美术教学融入生活情境的实践与体会

- 浅谈幼儿园课程教学活动研究

- 基于现实 源于问题

- acidities

- acidity

- acidness

- acidnesses

- acidness's

- acidophil(e)

- acidophilous

- acid rain

- acid rains

- acid-rains

- acid's

- acids

- acid test

- acid-test ratio

- acidtestratio

- acidy

- acid²

- acid¹

- acing

- acing-it

- acknowledge

- acknowledgeable

- acknowledged

- acknowledgedly

- acknowledgement

- 外烟

- 外热内凉

- 外父

- 外片

- 外物不累

- 外物的影响和迷惑

- 外物给予的拖累

- 外环称霓

- 外班

- 外甜内辣

- 外甜里辣

- 外生

- 外生殖器

- 外甥

- 外甥不出舅家门

- 外甥不在家——有救(舅)

- 外甥出题目——考舅

- 外甥同舅舅下棋——将舅(就)

- 外甥同舅舅下棋——将舅(讲究)

- 外甥多似舅

- 外甥多似舅。

- 外甥女

- 外甥弗出舅家门

- 外甥弗出舅家门。

- 外甥戴孝——无舅(救)了