夏龙++肖明明++马天远++王瑾

摘要:伴随着校园网络的广泛应用,极大的方便和提升了教学质量也丰富了校园生活;同时,大量师生信息等敏感数据存储在校园网络中,一旦遭受恶意攻击,后果不堪设想;因此校园网络的安全与防护问题应该得到足够的重视。为此该文结合渗透测试技术和校园网络的安全问题,分析了校园网络安全目标,阐述了渗透测试技术在校园网络中的应用。

关键词:校园网络安全;渗透测试技术;应用

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)20-0062-03

随着网络的使用越来越广泛,网络安全问题也越来越被大众关注。近几年频繁发生的重大黑客事件,金融圈发生多起信用卡个人信息泄漏事故,通信公司的用户个人信息也被攻击。个人隐私安全越来越受到威胁,尤其是大学校园网络这种大量个人信息及重要信息密集存储的系统,网络安全问题就显得更为突出。因此,如何保证校园网络的安全可靠则应作为当前高校网络管理工作的重中之重。

1校园网络安全存在的问题

1.1操作系统安全问题

1)客户端存在的问题

以笔者所在高校为例,研究发现大部分用于教学的主机操作系统是windows XP和windows 7两种操作系统,由于主机本身硬件配置较低而且还要安装大量教学用的软件,管理员为了节约的系统资源,减少不必要的系统资源消耗,保障系统的流畅运行,很少为其安装杀毒防护软件,甚至连操作系统自带的防火墙都不开启,由于安装的软件较多相对开放的端口也大大增加。这样一来就造成了网络中大量裸机的存在,加上各类使用者良莠不齐的安全意识,其中存在的网络安全问题可想而知。虽然,系统带有还原保护卡,但是如果使用过程遭受恶意攻击,其危害性还是不容小觑的。

2)服务器端存在的问题

常见的服务器+脚本组合有:

鉴于在Linux操作系统上架设服务器相对比较复杂一些,大部分管理员选择使用Windows系列的服务器,由于一些服务器安装的比较早,一些应用对服务版本的依赖性,管理员的疏忽等问题,导致大量服务器存在使用的服务版本过低安全补丁安装不及时,随着时间的推移,会暴露出一系列针对服务器中服务版本的漏洞、错误配置的漏洞等。如很早就曝出的Struts2的利用漏洞、IIS5.x/IIS6.0服务的文件解析漏洞、Apache服务的解析漏洞等,虽然针对这些服务的漏洞早已给出解决方案,但是由于种种原因在一些服务器中至今仍能经常发现这些漏洞的身影。

1.2 web应用安全问题

1) 配置问题

很多网站由于管理员比较懒或者安全意识比较薄弱,在本来不该给予写权限的地方给予了写权限;后台密码不符合安全标准,默认口令、弱口令依然是密码安全的重要威胁,常见后台弱口令如:admin/admin、admin/admin888、admin/123456、manager/manager等;由于对上传文件类型未过滤或者过滤机制不严,导致恶意用户可以上传脚本文件,通过上传文件可达到控制网站权限的目的;默认文件未删除,导致信息泄露等。这些问题都只是其中的冰山一角。

2)应用程序编码问题

由于应用程序开发人员的水平所限,应用程序在开发的过程就已经带有安全隐患了。例如,应用程序中使用动态拼接的sql语句、页面异常信息(错误信息)处理不当、未判断变量传入合法性等造成的sql注入漏洞;未做容错处理,导致信息泄露等。

1.3管理规范问题

由于网络管理人员的安全意识淡薄和专业知识水平所限,没有关注服务器日志的习惯,只有等到出现了严重问题才会想起浏览日志查看错误来源,而这样往往可能错过了最佳问题排除时间;对于服务器的管理员的密码没有严格的保护机制,有些管理员为了方便甚至将整个网站或者服务器的所有账户密码保存在本地某个文件中而且不做任何加密措施。这些都是一些严重的安全管理隐患,如果管理员的个人电脑遭到攻击,很有可能所有服务器管理权限都轻松落入攻击者手中。

2渗透测试技术在校园网络中的应用

如果要制造不错的盾牌,首先要研究对方的长矛。同理,为了进行防御首先要学习有关攻击的知识。对于网络安全更好的防御方法,可以通过了解恶意黑客们的攻击手法来加固系统安全性能。

2.1渗透测试技术

渗透测试事实上并没有一个明确统一的定义。从国外一些安全组织达成的共识来看,渗透测试是通过模拟恶意黑客的攻击手法,来对目标网络系统安全的一种评估 方式,这个过程会包含系统的任何薄弱点、技术缺陷或漏洞的主动发现与分析。从而 实现变被动防御为主动防御的目的。

渗透测试的过程与其他评估方式是不同的。常用的评估方式是利用当前已经知道的资源信息或者其他的被测评对象,去发掘所有与之相关联的安全问题。渗透测试方法这是利用已经存在的相关安全漏洞,去发掘是不是存在相对应的资源。两者相对比的话,渗透测试的方式更关注于安全漏洞的严重性,而通常的评估测试方法更注重评估结果的全面性。

2.2渗透测试执行标准中的各个阶段

1)前期交互阶段:前期交互阶段通常是由渗透测试人员与要进行渗透测试的客户组织进行讨论,来确定渗透测试的范围和目标。

2)情报收集阶段:在情报搜集阶段,测试人员需要采用各种可能的方法来搜集将要攻击客户组织的所有信息,包括使用社交媒体网络、Google Hacking技术、目标系统踩点等等。

3)威胁建模阶段:威胁建模主要是使用你在情报收集阶段所获取的信息,来标识目标系统上可能存在的安全漏洞与弱点。

4)漏洞分析阶段:在漏洞分析阶段,测试者将综合从前面几个环节中获取到的信息,并从中分析和理解哪些攻击途径会是可行的。

5)渗透攻击阶段:渗透攻击可能是在渗透测试过程中最具魅力的环节,然而在实际情况下往往没有所预想那么“一帆风顺”,往往是“曲径通幽”。

6)后渗透攻击阶段:后渗透攻击阶段就是从你已经攻陷了的一些系统或取得域管理权限之后开始,但离你搞定收工还有很多事情要做。后渗透攻击时,需要投入更多的时间来确定各 种不同系统的用途,以及它们中不同的用户角色,还要在难以处理的场景中寻找可用信息,激发灵感,并达成所设置的攻击目标。

7)报告阶段:报告是渗透测试过程中最为重要的因素,你将使用报告文档来交流你在渗透测试过程中做了哪些如何做的,以及最为重要的——被测系统如何修复你所发现的安全漏洞与弱点。

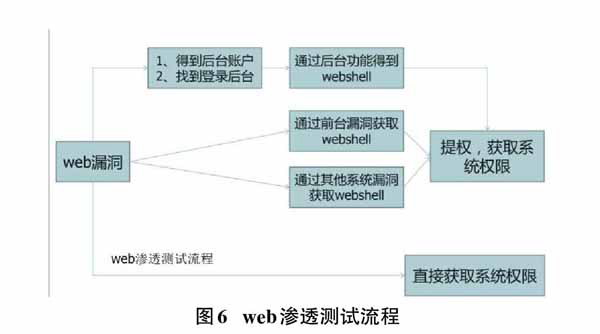

根据以上各阶段的目的,可以总结归纳出如下常用的测试流程:

2.3小结

渗透测试技术说白了就是尝试黑客的思维与手法,对已知的网络系统进行模拟的攻击测试,以此来评估该系统是不是存在安全问题。在整个测试的过程中包括了对系统存在的任何薄弱点、技术缺陷或漏洞等进行主动的发现与分析,整个过程使用的是攻击者的视角,更有利于漏洞的发现。

既然是基于黑客的思维和手法进行模拟的攻击行为,那么对系统的测试相对来说会更全面更精准,因为测试者扮演的角色可能会在任何的位置,可能是网络内部,也可能是网络内部,测试的范围可以是系统、主机、应用等任何可以利用的媒介。所不同的是,整个渗透测试过程的漏洞情况测试人员会输出测试报告并提交给网络的安全维护人员,然后维护人员即可根据测试报告对已知的安全隐患进行逐一的排查与修复。从而达到主动防御的目的。

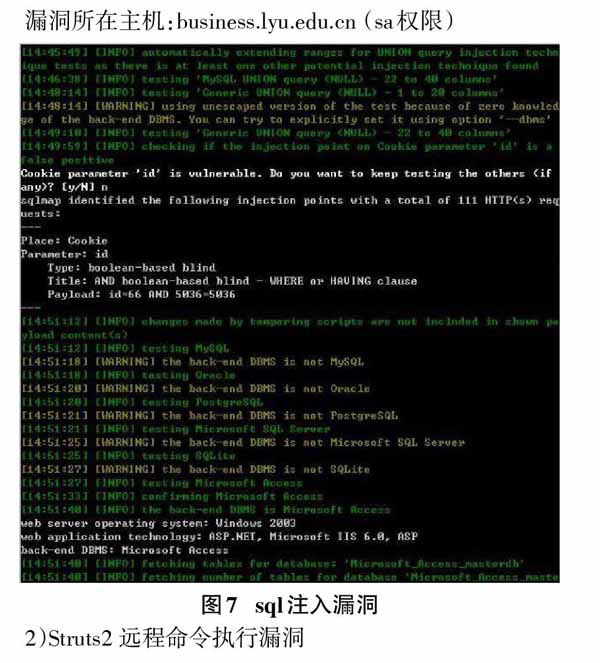

利用渗透测试的方法我们收集到了大量有价值的校园网络安全漏洞,这些漏洞已证实有较高的危害性。例如下面所示的部分高危漏洞信息:

3结束语

渗透测试技术可以通过主动发掘目标系统当前所存在的漏洞,分析漏洞的成因并加以及时的修补,以达到主动防御、防患于未然的目的。该文结合渗透测试技术和校园网络存在的安全漏洞问题,给出了测试方法以及测试结果,并针对漏洞进行了修复,用进攻作为最好的防守,证明渗透测试技术应用于校园网络保障校园网络安全的可行性以及有效性。

参考文献:

[1] 王文君,李建蒙.Web应用安全威胁与防治[M].电子工业出版社,2013.

[2] 耿杰计.算机网络安全技术[M].清华大学出版社,2013.

[3] 钟晨鸣,徐少培.Web 前端黑客技术[M].电子工业出版社,2013.

[4] 恒盛杰.黑客攻防从入门到精通[M].机械工业出版社,2013.

[5] 诸葛建伟,陈立波,孙松柏,等.Metasploit魔鬼训练营[M].机械工业出版社,2015.

[6] (美)斯托林斯 (Stallings W).网络安全基础应用与标准[M].清华大学出版社,2015.

[7] Stuart McClure 黑客大曝光[M].清华大学出版社,2013.

[8] 余朝晖,王长征,赵怡程.系统防护网络安全[M].中国铁道出版社,2015.

- 在小组有效互动中实现分层学习

- 对《太阳与行星引力》一节的研讨

- “电荷及其守恒定律”课堂教学反思

- 由表及里循善诱 刨根究底始见真

- 基于“支架式”教学理论的物理教学案例分析

- “课堂观察”国外研究初探

- 谈科学探究要素在物理教学中的有效渗透

- 科学探究视角下IYPT的过程分析及对高中物理探究式教学的启示

- 物理课堂教学分析框架的建构

- 谈谈物理教学中学生逆向思维能力的培养

- 歌唱系统的功能结构和物理原理

- 2014年高考物理中的解题技巧

- 不简单的“质量”

- 浅谈弹力与摩擦力的临界问题

- 三道疑难习题的错误分析与正确解答

- 中国“两弹一星”元勋——朱光亚

- 利用身边物品自制教具,提升物理教学效果

- 关于高考状元笔记的几点看法和建议

- “探究光反射时的规律”的实验探讨

- 如何巧看电路的连接

- 光的直线传播实验的改进

- 简易火箭的制作方法

- 设计巧妙的几个物理实验

- 超重和失重状态下液体的浮力

- 高中物理校本课程开发及实践研究

- overhuge

- overhugely

- overhugeness

- overhugenesses

- overhuman

- overhumane

- overhumanities

- overhumanity

- overhumble

- over-humble

- overhumbleness

- overhumblenesses

- overhumbly

- overhung

- over-hunt

- overhunt

- overhunted

- overhunting

- overhuntings

- overhunts

- overhurried

- over-hurriedly

- overhurriedly

- overhurries

- overhurry

- 狼行千里吃肉,狗到天边吃屎

- 狼行千里吃肉,狗行千里吃屎

- 狼行千里吃肉,猪行万里吃糠

- 狼行千里吃肉,猪行万里装糠

- 狼行千里吃肉,猪行千里装糠

- 狼装得再乖,也变不成狗

- 狼装羊笑

- 狼豕奔突

- 狼贝

- 狼贪

- 狼贪虎视

- 狼贪蝎毒

- 狼贪鼠窃

- 狼走千里吃人,狗到天边吃屎

- 狼走遍天下吃肉,羊走遍天下吃草

- 狼趁风雨害牛羊,贼趁空隙盗柜箱

- 狼跋

- 狼顾

- 狼顾狐疑

- 狼顾虎视

- 狼顾鸱张

- 狼顾鹰视

- 狼顾麇惊

- 狼顾麕警

- 狼飧虎咽