唐俊勇 王辉 陈翔

摘要:基于云平台技术和虚拟技术,在云平台上构建三个虚拟局域网络。每个虚拟网络采用三层结构设计,在虚拟网络中可以进行各种路由与交换配置。并且采用VPN技术,将分布在不同云平台上的虚拟网络连接起来,最大程度的对分部网络的工作工程进行仿真。结果表明,利用云平台和虚拟技术的网络仿真实验,真实模拟分布网络的运行,可操作性强,有助于提高条件有限的教学实验效果。

关键词:云平台;虚拟技术;分布式网络

中图分类号:TP393.1 文献标识码:A 文章编号:1009-3044(2016)29-0066-02

随着以太网技术在互联网中的广泛应用,在计算机网络技术专业的教学过程中,为了能够达到较好的教学效果,需要进行大量的实验实训。然而,目前几乎所有高校在组建自己的网络实训室中都选择了最常见的路由器和交换机,这些设备要么由于数量缺乏,要么由于配置功能不够,只能进行基础的路由和交换的单一实验。对综合实训内容不能完全支持。再加上学生们在做网络实训时需要进行大量的设备拔插以及网线的链接,导致设备的损害以及上课秩序的混乱。所以很多院校网络工程专业只能开设验证性实验,即主要进行相关查看命令观察运行结果。由于这种验证性实验较为抽象,尤其仅靠几台网络设备更无法使学生建立一个网络工作整体印象,导致效果不佳。

近两年来云平台IDC(互联网数据中心)的发展,通过互联网让资源实现了共享,其突出优点是空间大,带宽高,有独立的TP。云服务器在处理能力与运行速度上要比傳统的服务器快的多,可以根据需要安装各种操作系统和应用软件。

本文提出一种方案,通过在云平台上仿真大型局域网运行,不仅改善了传统网络实验在综合大型实训方面的不足,而且利用IDC的高速网络传输服务实现跨骨干网的分布式局域网络的实现,可以给局域网用户提供高速接人的服务。

1局域网络在云平台中的构建

云主机可以选择Windows或者Linux操作系统,本方案中的局域网是在一个云主机内,采用虚拟机软件(Dvnamips)的形式构建。Dynamips是Cisco路由交换虚拟机平台,采用虚拟化技术在云主机中建立多个虚拟路由器和交换机,并且这些虚拟设备可以同时运行并且互联成局域网络。使用虚拟机技术而且可以运行思科官方的设备操作系统(IOS),在虚拟出的网络平台上具备物理设备的所有功能。

1.1局域网络的结构设计

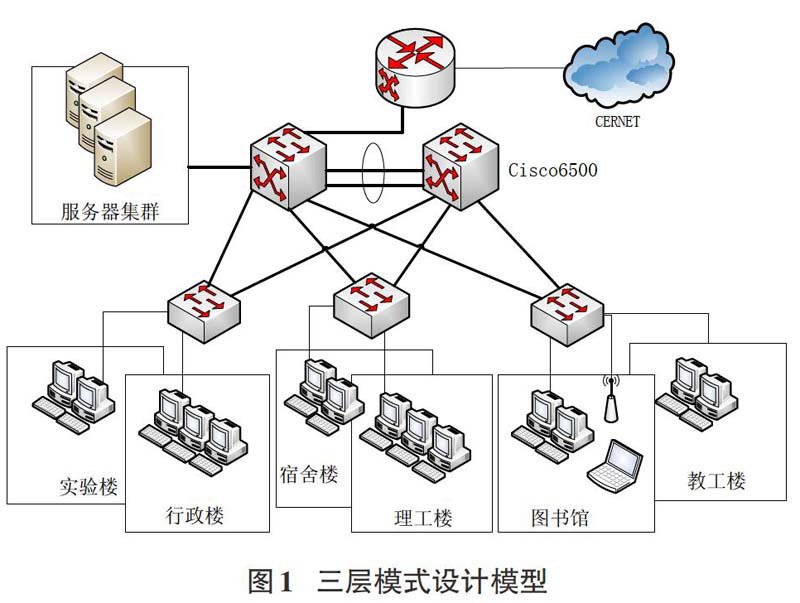

本方案以一个跨越三个校区的大型校园网络为例,采用的设计模式是:三个设计层次、以及树型与星型的连接方式。见

在网络层次上可以分为核心层、汇聚层(可选)和用户接入层的网络结构。整个网络的核心是交换机设备,构成网络通讯的一级骨干。骨干核心交换机要求具有高性能的交换处理能力,灵活的可扩充性,特别强调设备的高可靠性、高可用性要求。为保证可靠性采用两台设备构成双核心主干,形成设备冗余,实现流量的负载分担进一步提高性能。汇聚层需要承担起所连各个网络之间的子网路由工作,同时对接入层数据进行分流和控制。接入层可以提供支持IEEE802.1q协议,提高网络的控制能力。

1.2分布式互联设计

本例中学校三个校区均采用图l的局域网络结构,这些网络结构分别在三个云主机中部署,每个云主机采用支持VPN的Cisc03845虚拟路由器通过云主干线路模拟Cernet接入到其他区域的云主机VPN节点,该接入方式如图2所示。

2实验过程

本实验的核心思想是在多个云平台下部署虚拟机,主要过程要进行以下几个步骤:

1)单个区域下局域网络的规划与设计,主要内容是网络的拓扑结构的设计以及IP地址规划;

2)对网络互联设备的选型,处于云端的客户机的网络基础配置;

3)对接入层交换机配置虚拟局域网,进行安全和广播隔离。

4)对核心层进行链路汇聚,提高链路带宽和利用率;配置生成树防止链路环路;

5)实现各个元平台下VPN配置并且实现云端互连;

6)对整个工程项目的调试。

3VPN实现与互连

本案例中,routerA代表西校区的连接路由。由于业务安全需要,要求将三个校区之间建立不同的安全通道。每个安全通道要求进行数据加密和完整性验证,校区两两之间实现IPSecVPN的访问。

1)基本配置。

用VmwareCloud部署三台服务器作为云平台,其中routerA(西校区)、routerB(本部)和routerC(南校区)配置默认路由通往外部的internet。采用一台路由器分别连接到三个云平台代表intemet,不用配置到各个局域网络的路由,所以各个校区的局域网络无法连通。

2)配置IKE,包括启用IKE策略和验证配置。

因为三个分布的网络需要建立VPN,所以需要六对sA,分别是routerA<->routerB(双向两对SA)、rouerA<->rouerC(双向两对SA)、rouerB<->rouerC(双向两对sA)。其中SA的协商和建立是由IKE在isakmp体系框架内完成的。

在routerA上配置IKE参数,主要配置内容如下所示:

//创建一个isakmp策略,每一个isakmp策略集合了IKE配置参数

routerA (config)#crypto isakmp policy 100

//IKE报文加密形式为预共享密钥(其他形式不再讨论)

routerA(config-isakmp)#authentication pre-share

//IKE报文加密算法为3des算法

routerA(config-isakmp)#encryption 3des

//IKE报文认证为md5算法

routerA(config-isakmp)#hash md5

//密钥交换为Diffie-Hellman算法,group2代表该算法产生1024位素数,

//groupl代表该算法产生768位素数

routerA(config-isakmp)#group 2

//在路由器上配置预共享密钥和SA对等体,每对对等体的密钥可以不同,本案例均

//为cisco,routerA的SA对等体分别为routerB和routerC

routerA(config)#crypto isakmp key 0 cisco address202.117.2.2

routerA(config)#crypto isakmp key 0 cisco address202.117.3.2

由于routerA与routerB互为安全关联对等实体,所以routerB中的IKE配置参数必须和routerA中的一样

3)配置IPSec

IKE建立的安全连接是为了进行IPSec安全关联的协商,必须正确配置VPN的IPSec参数才能保证VPN正常工作。IP-Sec配置内容包括创建加密用的访问控制列表、定义交换集,创建加密图(crypto map)条目,并且在接口上应用加密图。

本案例中routerA应该对所连接的私有网络:192.168.1.0/24進行加密,同样,routerB和routerC也对所连接的私有网络进行加密,这就需要在三个路由中配置加密ACL。

routerA(config)#access-list 101 permit ip 192.168.1.00.0.0.255 192.168.2.0 0.0.0.255

routerA(config)#access-list 102 permit ip 192.168.1.00.0.0.255 192.168.3.0 0.0.0.255

在发起SA协商之前,两个对等端需要统一参数,变换集就规定了sA协商所需的参数。

在routerA上配置IPSec的变换集,内容如下所示:

routerA(config)#crypto ipsec transform-set setA-B esp-3desesp-md5-hmac

routerA(cfg-crypto-trans)#mode tunnel

routerA(cfg-crypto-trans)#exit

routerA(config)#crypto ipsec transform-set setA-C esp-3desesp-md5-hmac

routerA(cfg-crypto-trans)#mode tunnel

routerA(cfg-crypto-trans)#exit

routerA(coiffig)#erypto ipsec security-association lifetime sec-onds 1800

4)创建并应用安全策略组。

安全策略组是通过加密映射crypto map命令实现的,安全策略组使本地的加密ACL生效,并且定义如何建立和维护IP-Sec SA。安全策略组中的每条安全策略都有一个序列号和名字,并且安全策略组需要在路由器接口上应用。

在Router1上配置安全策略组,主要配置内容如下所示:

routerA(config-crypto-map)#match address 101

routerA(config-crypto-map)#set peer 202.117.2.2

routerA(config-crypto-map)#set transform-set setA-B

routerA(config-crypto-map)#exit

routerA(eonfig)#crypto map routerA-map 20 ipsec-isakmp

routerA(config-crypto-map)#match address 101

routerA(coiffig-crypto-map)#set transform-set setA-CrouterA(config-crypto-map)#set peer 202.117.3.2

routerA(config-crypto-map)#exit

routerA(eonfig)#exit

最后,将安全策略组应用到路由器相关接口

routerA(eonfig)#int s1/0

routerA(corrfig-if)#crypto map routerA-map

步骤4:测试和验证IPSec。

在西校区所在的云平台中虚拟PC上使用ping命令测试到其他云平台的连通性,测试通过,表明IPSec协议配置成功。调试IPSec事件(Debug crypto ipsec)观察IPSec协议的保护。

4结束语

本文提出基于云平台,利用虚拟机技术对分布网络进行仿真,具有使用方便、软件仿真和造价便宜的特点。云平台很好地模拟分布式局域网的连接,在云平台上使用虚拟机技术构造了不同的局域网,这种方案不仅锻炼了学生基础的路由交换技术,而且直观地表现出了网络互连的工作过程。本文最后采用VPN中的IpSec技术进行分布网络互连,也可采用IS-IS互连协议进行仿真,解决了传统网络工程实验中大型互联实现困难。

- 关于企业人力资源管理中的薪酬激励的分析

- 从现金流量分析企业的偿债能力

- 企业金融经济效益及其风险防范策略研究

- 我国上市公司资本结构影响因素分析

- P2P平台跑路潮引发“去平台担保化”尝试

- 中小企业融资风险研究及其对策

- 浅析银信合作环境下影子银行对金融市场的影响

- 我国城市商业银行股权结构与经营绩效关系研究

- 互联网时代的商业银行竞争策略初探

- 我国存款准备金率政策有效性分析

- 全球公共物品视角下国际货币提供研究

- 我国商业银行对中小企业的金融支持路径研究

- 商业银行内部控制研究

- 国外中小商业银行不良资产处置模式和对我国的经验借鉴

- 基于空间计量的金融集聚研究述评

- IPO抑价的理论分析与经验证据:信息不对称视角

- 重庆银行操作风险管理组织结构健全

- 我国商业银行理财产品创新研究

- 互联网金融各业态对发展普惠金融的意义

- 探析我国商业银行资本充足现状及提高比率的现实途径

- 我国商业银行私人银行业务发展现状及存在问题

- 传统与现代金融服务的更迭及助推器“创新精神”

- 中国上市商业银行经营绩效与机构投资者持股的关系研究

- 吉林银行金融服务中存在的问题及对策研究

- 浅析我国利率市场化改革

- traditions

- traffic

- traffic analyst

- traffic circle

- traffic circles

- traffic control signal

- traffic control signals

- traffic in sth

- traffic island

- traffic islands

- traffic jam

- trafficjam

- traffic-jammed

- traffic jams

- trafficked

- trafficker

- traffickers

- trafficking

- trafficks

- trafficless

- trafficlight

- traffic light

- traffic lights

- traffics

- traffic warden

- 麻绳上安电灯泡

- 麻绳上拉电灯——路线错了

- 麻绳串豆腐

- 麻绳串豆腐——提不起来

- 麻绳偏从细处断

- 麻绳单从细处断

- 麻绳吊鸡蛋

- 麻绳子虽粗,也是扶不起来的东西

- 麻绳打毛衣——乱联系

- 麻绳拴豆腐——别提

- 麻绳捆电线杆——结棍

- 麻绳潲水——越来越紧

- 麻绳熬断铁索链

- 麻绳穿绣花针——通不过

- 麻绳穿针眼——过得去就行

- 麻绳绊脚——够缠

- 麻绳绊脚——够缠(惨)

- 麻绳虽粗扶不起

- 麻缕

- 麻缠

- 麻缨儿菜

- 麻罩

- 麻翻

- 麻耘地,豆耘花。

- 麻肚儿