张少芳 王月春

摘要:蜜罐技术是网络安全中用于吸引攻击的一种重要技术,合理的设置蜜罐可以帮助网管员了解当前网络主要面临的攻击方式,并有针对性的给出安全防护方案。虚拟环境下分布式高交互蜜罐的部署有效的实现了对多个远程网络的攻击行为进行监控,并提供了集中的蜜罐管理方式,是当前最为流行的蜜罐部署方式。

关键词:蜜罐;虚拟化;蜜网;蜜墙;网络安全

1蜜罐的概念

蜜罐是人为设置的一台服务器,在该服务器上存在一个或多个可被恶意攻击者利用的漏洞。蜜罐被用来吸引攻击者对其进行攻击,从而对攻击行为进行捕获和分析,了解攻击者所使用的攻击工具与攻击方法,进一步推测其攻击意图和攻击动机,使网管员对于当前面对的安全威胁有一个清晰的了解,从而有针对陛的加固自己的网络系统,增强其安全防护能力。

1.1蜜罐的分类

基于蜜罐交互深度的不同可将蜜罐分为低交互蜜罐和高交互蜜罐两种。其中低交互蜜罐通常是运行在安全服务器上的蜜罐应用程序,蜜罐应用程序会模拟出系统和服务来和攻击者进行交互,交互的深度依赖于应用程序的智能程度。而高交互蜜罐是一个运行着真实服务的操作系统,其与攻击者直接进行交互。相比较而言低交互蜜罐比较容易被攻击者发现其蜜罐的身份,而高交互蜜罐能够与攻击者进行深度交互以获取攻击关键信息,但高交互蜜罐存在较大的安全风险,因为一旦高交互蜜罐被攻陷,则可能会被用来作为跳板进行恶意攻击。

1.2虚拟蜜罐

针对高交互蜜罐存在的安全风险,可以通过虚拟化技术来解决。使用虚拟化技术可以在虚拟工具箱中构建一组不同的虚拟蜜罐和虚拟网络,从而可以在一台物理服务器上托管多个完整的蜜罐操作系统。例如,单个VMware Server上可托管完整安装的Windows系统、Linux系统等,而且这些系统可以同时处于运行状态。而且在虛拟蜜罐构建完成后,可在蜜罐处于干净状态时进行快照,在运行过程中,一旦蜜罐被攻击者攻破,收集完有用信息后,只需要将其回滚到干净的快照状态即可。这样一来,高交互蜜罐只需要安装一次,然后在需要的时候回滚即可,而不用重新安装或重新镜像物理服务器。

需要注意的是,无论是哪一种蜜罐,都必须保障蜜罐设置的逼真,即蜜罐的安全级别设置一定要与被保护的生产网络的安全级别设置一致。如果在一个安全设置良好并且做了完善的安全防护的网络中部署一个有很多漏洞的蜜罐,必然会引起攻击者的怀疑。因此一般会为蜜罐系统设置与生产服务器类似的安全策略,只是设置相对较低的精确性以确保蜜罐系统在网络中的典型性。

1.3蜜网和蜜墙

蜜网是被网管员严格控制并高度监视的网络上一组高交互蜜罐的集合,蜜网一般使用二层桥接来提供需要的控制和监视,而桥接所使用的二层桥接器称为蜜墙。在物理网络中,蜜墙需要由安装两个网络适配器的服务器来实现,而在虚拟网络中,蜜墙可通过虚拟化工具来构建。蜜墙可以对流入和流出蜜网的数据的类型和数量进行监视和限制,通过在蜜墙上设置策略,从而限制被攻破的高交互蜜罐对蜜网之外网络的损害。

2蜜罐的部署位置

当决定在网络中部署蜜罐后,面临的首要问题就是将蜜罐部署在什么地方。基本上蜜罐的部署位置有两个:本地网络部署和分布式网络部署。

2.1本地网络部署

本地网络部署蜜罐是将蜜罐部署在完全本地自我管理的网络中,并通过防火墙策略将蜜罐所在的网络与其他网络进行隔离。这样就保障了蜜罐是在一个被完全控制的网络环境中运行,从而避免了蜜罐系统被攻破后作为跳板来访问其他的网络资源。

2.2分布式网络部署

本地网络部署蜜罐的实现相对比较简单,但如果在网络中要求有多个内部呈现点或者想要监视多个内部环境时,使用本地网络部署蜜罐无法实现,这时候就需要进行分布式网络的部署。分布式网络部署蜜罐是将蜜罐分布式的部署在各个呈现点上,从而使网管员能够实时监测发生在远程网络上的恶意活动。

当前更进一步的分布式网络部署方式是将所有的蜜罐均部署在蜜网的中心位置,这些蜜罐在逻辑上用来监控不同的远程网络,一旦相应的远程网络中存在攻击活动,则其网络通信就会被重定向到相应的本地蜜罐中,典型的工具为Honeymole,它通过使用SSL库在TCP/IP之上创建加密的链路层桥接器来实现。Honeymole的应用极大的减少了运行多个远程蜜罐所带来的风险和开销。

3虚拟网络实现分布式蜜罐的部署

针对分布式蜜罐的部署,蜜网的架构必须能够将正确的网络通信重定向到相应的本地蜜罐上,在重定向的过程中,必须要避免蜜罐数据的交叉影响,这就需要将对不同网络范围做出响应的本地蜜罐在物理上隔离在不同的网段中。

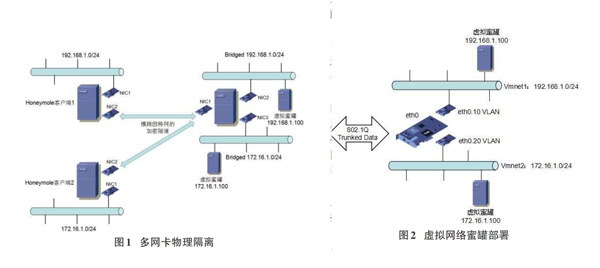

传统上的解决方案是为每一个远程网络向honeymole服务器添加一块网卡,从而实现物理上的隔离,如图1所示。

图1所示的方法虽然满足了安全性和隔离性的要求,但其在扩展性方面却存在严重的不足。假设Honeymole服务器使用VMware Server实现,由于VMware Server限制了每台虚拟机最多可以使用四个虚拟网络,这也就意味着在图1所示的架构中最多只能再有一个网络可以被重定向,否则就需要再增加一台虚拟Honeymole服务器。

为解决多网卡物理隔离存在的局限性,引入了通过虚拟网络实现的方式。在该方式中,通过将Honeymole服务器的输出接口配置为VLAN中继端口来实现。由于中继端口可以传递多个VLAN的数据,因此就可以使用一块网卡来负载多个不同的网段,如图2所示。

在图2所示的蜜网中,在Honeymole VMware虚拟机上创建eth0.10和eth0.20两个VLAN接口,这两个虚拟接口分别连接网段192.168.1.0/24和172.16.1.0/24。其中eth0必须连接到用来发送IEEE 802.1Q报文的VMware vmnet上,vnmet再连接到配置成Trunk的交换机端口上。

利用虚拟网络进行高交互性蜜罐的部署具有相当好的可扩展性和灵活性,在需要部署新蜜罐的时候,只需要配置增加一个通向vmnet的VLAN并创建其到相应蜜罐的映射即可。

4蜜罐系统中通信的捕获

蜜罐系统的目的是吸引攻击者的攻击,并对攻击行为进行捕获和分析,因此蜜罐系统部署完成后,接下来需要考虑的就是如何捕获恶意通信流量。蜜罐捕获恶意通信的主要手段有配置交换机的端口镜像、网络窃听以及蜜墙桥三种。

交换机的端口镜像会将被监控端口的流量镜像到监控端口上,这样在监控端口上所连接的监控设备就可以对相应流量进行捕获和分析。网络窃听则在物理层通过分光器等物理设备将数据流量发送到相应的监控端口上。

端口镜像和网络窃听实现相对简单,是在小范围内快速捕获数据流量的有效方式,但其在虚拟网络中往往无法正常应用。原因在于为了实现通信流量的捕获,端口镜像或网络窃听必须部署在物理网络中可以访问到网络数据的地方,但在虚拟网络中网络数据流量实际上并没有物理上离开虚拟化的服务器,这就导致其无法捕获流量。

蜜墙桥通过蜜墙来捕获数据流量并对其进行分析,由于出入蜜网的数据流量均会流经蜜墙,因此蜜墙可以捕获所有的数据流量,而且在虚拟化环境下,蜜墙还能够捕获来自虚拟网络自身内部的数据流量。

5总结

部署蜜罐的目的是提供一个能够吸引攻击者的环境,通过这个环境可以了解攻击者的攻击方法和行为。从本质上来说,蜜罐是一个网络安全监视工具,通过合理部署蜜罐,并针对蜜罐收集的信息进行安全策略的设置,可以更好的保护生产网络资源。

蜜罐的实现方式有很多,但无论哪种实现方式,都要建立一个逼真的环境,让攻击者认为其攻击的是实际的网络资源。

虚拟化为蜜罐的部署提供了一个非常好的环境,使网管员只需要一小部分的物理硬件即可建立复杂而健壮的蜜罐系统。

- 《抛物线及其标准方程》的教学与反思

- 融入历史文化促无理数教学

- 类比思维在高中数学教学中的应用

- 关注学生个体差异培养数学运算能力

- 两角差的余弦公式的不同推导方法

- 从一道中考压轴题谈数学核心素养培养

- 一类解析几何典型题的解答与拓展运用

- 注重一题多解培养学生能力

- 挖掘数理“圆”形毕露

- 巧用“设而不求”解题化繁为简

- 利用柯西不等式的推广巧解一类高考试题

- 高考中圆锥曲线的最值问题解法探讨

- 情境教学法在初中数学课堂中的应用探研

- 高中函数建模教学设计

- 初中数学“绝对值”教学探微

- 高中数学极坐标系与参数方程问题探究

- 追求高效课堂提升数学素养

- 浅析核心素养下高中数学立体几何的教学

- 关于平行线理论的探讨

- 灵动生成渗透文化提升素养

- 浅析关系映射反演方法的教学

- H+与CO[2-3在溶解性表中的符号问题

- 化学教材中有关铜的综合实验的改进

- 高中化学教学中如何培养学生的创新能力

- 讲练教学法与活动元教学法的比较

- sveltely

- svelteness

- sveltenesses

- svelter

- sveltest

- sw

- swab

- swabbed

- swabbing

- swabs

- swagger

- swaggered

- swaggerers

- swaggering

- swaggeringly

- swaggers

- swaggery

- swahili

- swallow

- swallow-diving

- swallowed

- swallowers

- swallow hole

- swallowing

- swallowlike

- 关咨

- 关咨一下

- 关国

- 关圈

- 关在屋里反省

- 关在笼子里饲养

- 关坎

- 关垂

- 关城

- 关堡

- 关塔那摩

- 关塞

- 关塞上的城堡

- 关塞要地

- 关复

- 关外

- 关外心

- 关大王买豆腐——人硬货不硬

- 关大王买豆腐——鬼也没得上门

- 关大王卖豆腐——人硬货不硬

- 关天

- 关天人命

- 关天培

- 关夫子

- 关夫子卖豆腐——人硬货不硬