刘倩

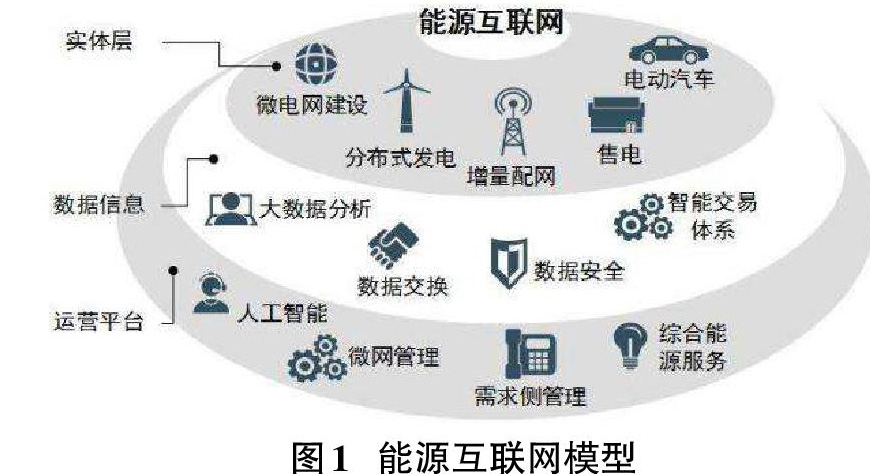

摘要:能源互联网,是采用先进信息和通信技术,通过分布式能量管理系统(EMS)对分布式能源设备实施广域协调控制,实现冷、热、汽、水、电等多种能源互补,提高用能效率的智慧能源系统,信息通信技术在能源互联网中显得尤为重要。该文主要介绍一些与能源互联网相关的信息通信技术,包括微电子技术、复杂软件技术、信息物理系统技术、大数据和云计算技术等。

关键词:能源互联网;智慧能源系统;微电子技术;大数据;云计算

中图分类号:TP393 ? ? ?文献标识码:A

文章编号:1009-3044(2019)13-0050-02

1 背景

“能源互联网”最早是由美国经济学家杰里米·里夫金在《第三次工业革命》一书中提出的。其理念是通过互联网技术与可再生能源相融合,将全球的电力网变为能源共享网络,这个共享网络的工作原理类似互联网,分散型可再生能源可以跨越国界自由流動,正如信息在互联网上自由流动一样,每个发电单元都将成为遍布全球的无界限的绿色电力网络中的节点。

目前,我国能源的实际是“富煤、贫油、少气”,能源品种之间耦合度与协调性不高,能源利用率低于国际平均水平,能源资源分布不均衡、地区间差异大、人均占有比例偏低,为了适应未来能源转型的需要,面向未来建设先进能源基础设施,我国的电源结构、电网结构、负荷结构均需进行长期的调整与变革。能源互联网概念的提出,能够提高用能效率,实现多种能源互补,为可持续发展提供了新的出路。

2 信息通信技术的重要地位

2.1 计算机网络自身因素

计算机网络最大的特点就是具有很大程度的开放性,能够实现信息的互联互通和资源的共享。然而,这恰好是一把“双刃剑”,网络的开放性导致了网络的脆弱、易受攻击;信息的互联互通和资源的共享导致了非法获取信息、欺骗攻击等问题。因此,计算机网络自身的特点就成了一个影响网络信息安全的基本因素。

2.2 技术因素

2.2.1 系统服务端口攻击

计算机系统和应用软件在设计的过程中,由于在边界条件以及函数指针等方面考虑不足,这就会在一定程度上使地址空间出现安全漏洞,例如有些应用软件无法对特定的请求实施操作处理,进而就会影响到计算机应用软件的正常运行,严重时还会导致用户的计算机系统瘫痪。2017年5月12日爆发的“勒索病毒”就是典型的利用计算机服务端口进行攻击的行为,其利用Windows操作系统445端口存在的漏洞进行传播,加密用户文件,要求用户支付赎金才能解密还原文件,使得用户的数据遭到破坏和丢失。

2.2.2 系统漏洞攻击

系统操作系统与应用软件在编制设计上不可避免地会出现漏洞,漏洞本身对计算机网络安全并无威胁,但不法分子和黑客会利用漏洞对计算机进行直接的攻击,使用木马与病毒攻击计算机的系统、盗取数据信息,甚至直接控制电脑,直接威胁到用户计算机的正常使用和数据信息的安全。

2.2.3 病毒和恶意代码

计算机病毒是一段可执行的代码,一种具有自我复制,激活再生与传染性极强的网络程序。它可以依附于各类文件之上,当文件被传播、下载与使用的时候,就会开始执行程序,破坏电脑与盗取资料。不仅会对硬件进行破坏,还会对系统软件造成不可逆转的损坏,严重时甚至使网络瘫痪。恶意代码是一种程序,它通过把代码在不被察觉的情况下嵌入到另一段程序中,从而达到破坏并感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染计算机数据的安全性和完整性的目的。

2.2.4 传输协议攻击

部分计算机中存在传输协议漏洞,有些不法分子便会利用到这些漏洞来恶意请求资源,从而导致用户计算机出现服务器超载的现象,进而造成用户的计算机系统无法正常运行,严重时还会导致系统崩溃。例如,SYN Flood攻击就是利用传输协议来实施攻击的一种行为,其主要针对TCP/IP协议中的“三次握手”漏洞开展攻击。除此之外,还有ICMP Flood攻击,这种攻击方式通过发送大量的垃圾数据包来消耗接收端的资源,从而导致用户的计算机系统瘫痪。

2.3 人为因素

2.3.1 黑客攻击

人为的黑客攻击会对计算机网络安全造成重大威胁,黑客利用高超的网络技术对用户的计算机进行攻击,其攻击手段可以分为破坏性攻击与非破坏性攻击。前者以入侵用户电脑系统、盗取受到系统保护的文件资料、获取用户的机密信息、破坏目标系统为主要目的。后者则以扰乱系统运行为主要目的,虽然会对计算机系统的运行和用户的正常使用造成影响,但是不会出现直接的破坏、盗取行为,相对于前者的威胁较小。

2.3.2 垃圾邮件

一般来说,凡是未经用户许可就强行发送到用户邮箱的电子邮件就是垃圾邮件。垃圾邮件由不法分子强制发送到用户的邮箱中,用户被动的接收含有钓鱼网站、病毒、恶意代码等有害内容的邮件,影响网络传输和运算速度,造成邮件服务器拥堵,严重影响正常的邮件服务。对用户的信息安全和正常使用造成威胁。

2.3.3 网络信息缺乏有效的保护措施

计算机网络本身具备广域性与开放性,使得网络间的信息都有着直接的关联,数据信息可以快速地在网络间传输,这也导致了传输数据信息缺乏有效的检查手段,信息在传输过程中的安全性与保密性保护技术相对薄弱。现阶段技术只能对已经下载的数据进行安全性检查,这就为数据信息之间的交流互通留下了安全隐患。

3 能源互联网中的信息通信技术

3.1 漏洞扫描与修复技术

计算机系统的漏洞本身就是安全防护系统中明显存在的缺陷,用户要定期对系统漏洞进行检查与修复,来保证系统的补丁及时更新,漏洞及时被修复,来防止计算机通过系统漏洞遭到攻击,保证数据信息和文件的安全。

3.2 防火墙技术

网络防火墙技术一项用来加强网络之间的访问控制,防止外部网络靠着非法手段入侵内部网络,在网络传输过程中增加一道保护屏障,保卫内部网络操作环境的特殊程序。现阶段的防火墙技术,可以使信息的出入都在其控制下,具有抗攻击能力,保护网络安全,对系统出现的漏洞进行修复与防御,对网络存取访问行为的监控,保护用户的内部信息,防止数据信息被盗取泄露。

3.3 数据加密技术

数据加密技术是对在网络上传输的数据信息进行加密,使信息在不會被破译的情况下进行传输,使敏感数据只能被拥有相应权限的人接受与访问,而不会遭到恶意截取。加密技术的意义在于有效地保护了整个网络传输过程中出现的数据的安全问题。

3.4 网络病毒的防范技术

安装有效的杀毒软件是计算机网络信息安全的有效防范措施之一。在病毒出现时及时进行处理,在病毒未出现的时做好全面的防御措施。通过加密执行程序、系统监控、读写控制、文件系统保护与防护墙的实时保护等多种方式,做到全面的检查与预防,防止计算机网络病毒的侵入。

3.5 镜像与备份技术

计算机的安全不只要做好预防与检查,还应具备数据备份与数据恢复功能。数据备份是为了防止因操作与系统故障等问题导致数据的丢失,将数据提前保存于其他储存介质的过程。常用的备份方式有:网络数据镜像;远程镜像磁盘;远程数据库备份;定期磁带备份数据。数据恢复指利用数据备份中的信息,对系统进行数据与文件上的恢复。如果无法保证系统中的重要数据永不遗失或损坏,那么对重要数据的定期保存将成为一个良好的习惯。

4 结束语

计算机网络技术永远在高速发展,其网络技术的应用越发繁多,对人类生活的影响越发深远,导致网络系统的破坏所造成的损失与混乱比以往任何时候都要更大,对计算机网络信息的保护与系统防御的要求也就有着更高的标准。现阶段网络安全防范技术具有识别性、信息完成性、服务可用性、可控性、可审查性、保密性等呈多样化的特性特征,这是一项在不断发展中的综合性技术,涉及网络安全、软件安全、硬件安全与数据信息安全等方面。大数据时代的脚步不会停止,网络危险也会伴其左右,永远威胁着网络安全。计算机网络安全防范技术的存在,就是为了减少网络的安全风险,让使用计算机网络的人们更好的感受到网络的安全与便捷,这才是网络安全防范技术的最终目的。

参考文献:

[1] 孙保福. 计算机网络安全现状防范的技术分析[J]. 电脑编程技巧与维护, 2015(9): 82-83.

[2] 郝勇. 计算机网络安全防范技术的应用分析[J]. 信息与电脑: 理论版, 2011(9): 82-83.

[3] 韦鹏宽. 浅析计算机网络安全防范技术[J]. 网络安全技术与应用, 2012(7): 16-17.

[4] 王新峰. 计算机网络安全防范技术初探[J]. 网络安全技术与应用, 2011(4): 17-19.

【通联编辑:谢媛媛】

- 当代的艺术创作观念及解释方式研究

- 基弗绘画创作的艺术风格与表现形式

- 以图像学浅析清初八大山人的《桃石千秋图》

- 试论龚贤性格特点对其绘画艺术的影响

- 浅析服装市场的定位与细分

- 艺术与美的“分离”

- 花鸟微言

- 画法关通书法津

- 传统笔墨与现代人物画对接

- 影像与绘画

- 恽寿平与唐寅之桃花图比较

- 禅宗对中西方艺术和我的作品的影响

- 动画的商业属性

- 书籍装帧中情感化设计元素的思考

- 三大构成在平面设计中的应用

- 继承·创新

- 浅析视觉图形符号在儿童精品店展示空间的应用

- 美国动画电影中动物角色造型特点

- 图腾文化对现代设计的影响

- 地中海建筑风格特征研究

- 高职广告设计与制作专业实践性课程改革与探索

- 设计素描教育改革之开放式课堂

- 字体创意之视觉表现实践教学初探

- 论视觉文化背景下传统艺术资源的转化

- 岳帅的中国故事与当代图像叙述

- misinformative

- misinformed

- misinformer

- misinformers

- misinforming

- misinforms

- misinstruct

- misinstructed

- misinstructing

- misinstruction

- misinstructions

- misinstructs

- misintend

- misintended

- misintending

- misintends

- misintention

- misintentions

- misinterpret

- misinterpretable

- misinterpretation

- misinterpretations

- misinterpreted

- misinterpreter

- misinterpreters

- 石子扔到河里,总可以听到个响声

- 石孔

- 石守信

- 石安石

- 石宝

- 石室

- 石室素女

- 石室金匮

- 石家庄市

- 石家蜡薪

- 石寨

- 石将军遇了铁将军——不见输赢

- 石将军遇铁将军

- 石尤

- 石尤风

- 石层

- 石屋

- 石屏

- 石山

- 石山的尖顶

- 石岩

- 石峦

- 石峰

- 石峰的美称

- 石崇