黄飞

摘要:在信息安全的安全网络教学中,攻击检测与防御是一种重要的网络安全特性。我们需要对此进行实验验证,但在实际实验的过程中,发现信息安全实验大多具有破坏性和不可逆性等,无法大规模在真实环境下进行。该文利用VMware Workstation和 eNSP 仿真软件模拟MAC泛洪攻击过程与防御措施,便于学生直观地了解和分析 MAC泛洪攻击过程,加深对交换机工作原理的理解,掌握MAC泛洪的具体防御措施。同时能够有效突破实验室设备固定、设备数量限制和网络实验拓扑搭建等问题,便于学生随时随地学习与研究。教学实验效果得到了较好的提升。

关键词:实验综述;MAC泛洪;仿真软件;网络安全

中图分类号:TP393? ? ? ? 文献标识码:A

文章编号:1009-3044(2019)18-0252-02

1 引言

交换机中的MAC地址表的主要功能是记录交换机端口级联主机MAC地址与交换机端口对应关系,交换机根据MAC地址表,将接收的数据帧传输到指定的主机上。MAC泛洪攻击的原理是攻击者利用攻击工具不断发送大量伪造的MAC地址,让交换机自动记录学习,从而在短时间内用无效的虚拟数据将交换机的MAC地址表填满,导致交换机只能将接收到的数据帧在非接收端口进行全部转发,以达到黑客进行网络监听的目的。攻击者在任何一台与交换机级联的主机上打开网络监听与收集软件便可获取数据信息,造成网络存在较大的安全隐患。

在实际过程中,网络管理员往往因工作繁忙、网络安全意识淡薄等原因忽视交换机的端口安全,从而引发交换机的MAC泛洪攻击事件。

通过交换机的端口安全技术(Port-Security)可以有效防御MAC泛洪攻击。本文利用VMware Workstation和eNSP工具软件进行模拟仿真MAC泛洪攻击与防御。

VMware Workstation是一款用于安装windows、linux等主流操作系统的仿真软件。它不仅可以在一台物理PC机上安装多个虚拟操作系统,还可以让多个虚拟操作系统进行网络连接,使用网络设备仿真软件模拟出完整的网络实验环境。该仿真软件具有多种网络连接方式种类,有“桥接模式”“NAT模式”“仅主机模式”和“自定义特定虚拟网络”等。

eNSP是一款由华为公司提供的网络设备模拟仿真的软件工具,它不仅可模拟仿真路由器、交换机、防火墙、WLAN等网络产品,完美呈现真实设备场景,还支持与物理网卡的绑定,可实现较复杂的网络拓扑模拟与实验。在没有真实网络产品设备的情况下,网络爱好者也能进行网络实验模拟,学习网络技术。

2 实验内容

2.1 实验目标

理论知识目标要求了解交换机工作过程和原理,掌握交换机泛洪攻击的防御方法;技能知识目标要求能够掌握eNSP和VMware简单模拟环境搭建,熟练掌握交换机的MAC泛洪攻击和端口安全配置的防御操作步骤。

2.2 实验场景及任务描述

某公司准备搭建FTP服务,用于内部员工进行文件上传和下载等工作需要。出于安全方面考虑要求设置FTP服务的用户名和密码。作为网络安全管理员的你,提出了安全不仅是设置用户名和密码访问FTP服务就可以解决的,还需要对内部网络设备安全进行配置。

任务一:使用攻击工具macof对交换机进行MAC泛洪攻击,利用抓包工具捕获数据,进而获取FTP服务的登录用户名和密码;

任务二:配置交换机端口安全,阻止攻击机通过其级联端口与交换机通信,防御攻击。

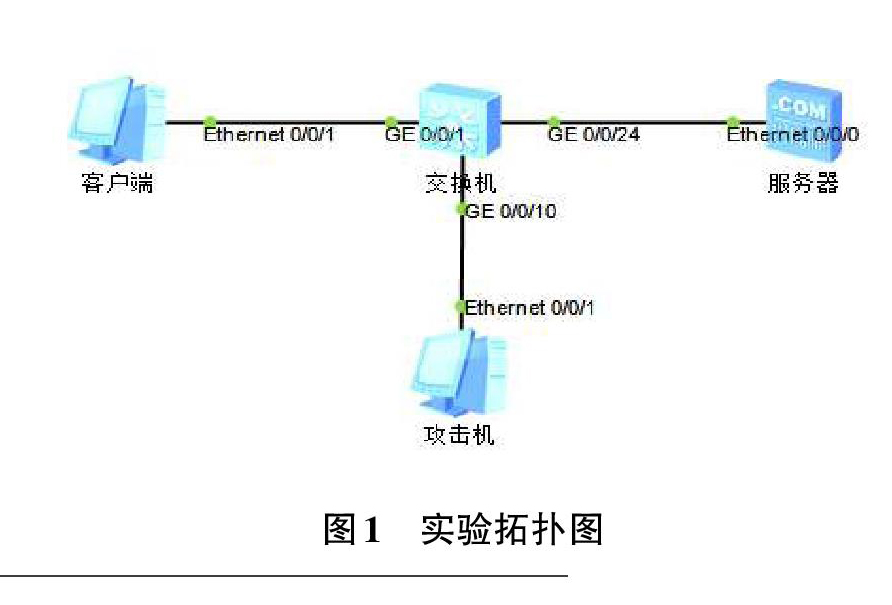

1)实验拓扑图,见下图1。

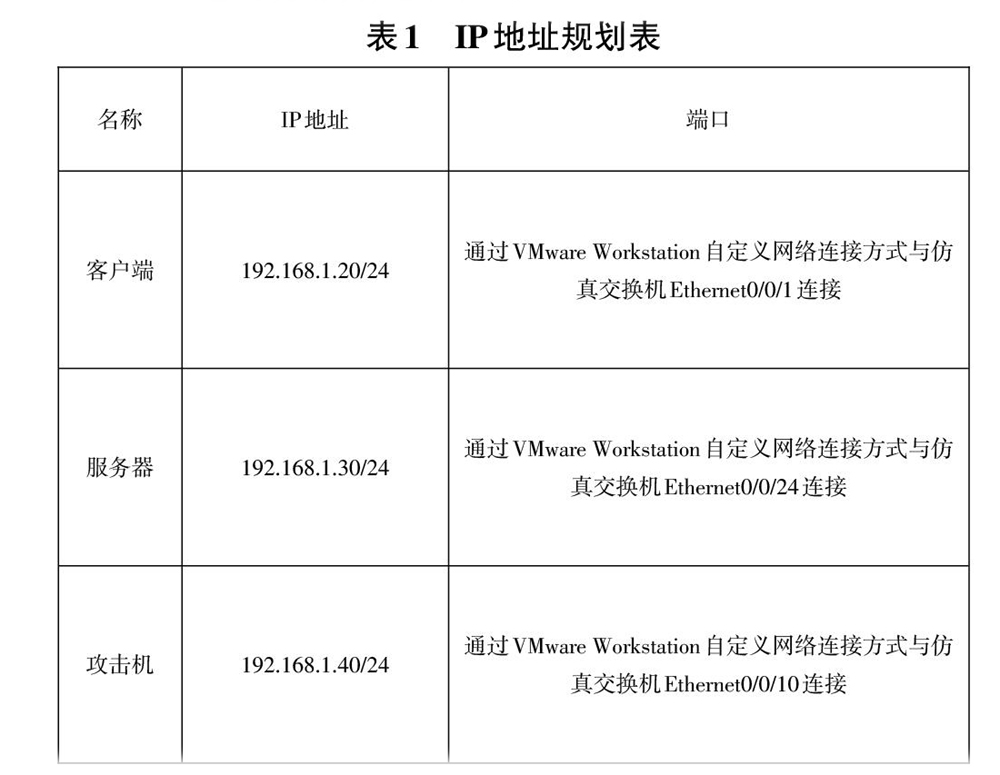

2)IP地址规划表,见下表1。

3)实验工具

(1)物理机

操作系统:Windows7

物理机安装工具1:VMware Workstation软件

物理机安装工具2:eNSP软件

(2)客户端

虚拟机1操作系统:Windows7

(3)服务器

虚拟机2操作系统:Windows Server 2012

虚拟机2安装工具1:FTP服务

FTP服务用户名:admin,密码:admin

(4)攻击机

虚拟机3操作系统:Kali

虚拟机3安装工具1:macof

虚拟机3安装工具1:抓包工具

4)实验原理

交换机中有端口与MAC地址对应关系表,保存在交换机的RAM中且自动学习与维护,当交换机收到数据时,在建立好的MAC地址表中查寻该数据帧中的目的MAC地址,如果有记录,则会根据MAC地址表中记录的对应端口将数据帧转发,如果没有记录,则会将该数据帧从非接受端口转发。攻击者利用交换机这一特点,发送大量伪造MAC地址,导致交换机接受其他主机的数据帧泛洪处理。交换机的端口安全技术中可设置端口学习MAC地址的最大数。

5)实验步骤

(1)利用VMware Workstation安装windows 7、kali和windows server 2012三个虚拟机操作系统,设置其网络连接模式及IP地址,并在服务器上搭建FTP服务等相关操作。

(2)打开eNSP软件,添加仿真交换机和Cloud,配置eNSP的Cloud中的IO与VMware Workstation的三个虚拟机网络连接,搭建实验拓扑图。

(3)在攻击机kali上打开终端并调用macof工具,为了达到尽快填满交换机的MAC地址表,可以开启多個窗口运行。与此同时,在终端的窗口中使用命令tcpdump -i eth0 -nn -X tcp port 21打开抓包模块,做好MAC泛洪后的数据抓取准备工作。

(4)在客户端虚拟机windows 7上使用“我的电脑”地址栏访问FTP服务,并输入用户名和密码。

(5)打开准备好的抓包模块,查看抓包数据信息,通过实际的实验操作达到既定的效果,获得了ftp服务的登录用户名和密码。

(6)配置交换机端口(与攻击机级联端口)安全。

(7)再次打开攻击机kali中的macof工具并查看交换机MAC地址。

6)实验结果与分析

正常情况下,交换机根据MAC地址表进行数据的转发,一旦数据帧中的目的MAC地址不在MAC地址表中,则向所有端口转发,导致数据被捕获和密码等信息泄露等。这样的转发方式不仅存在安全隐患,还大大降低交换机的性能,这就需要我们对此進行有效的防范。

通过交换机的端口安全技术,可以有效防御MAC泛洪攻击,提高交换机的性能,进而增强设备的安全性。

3 总结

随着当前信息化技术的飞速发展,网络的攻击日益增多,而通信协议本身的缺陷以及网络部署问题,导致网络攻击造成的影响越来越大。特别是对网络设备的攻击,将会导致设备或者网络瘫痪等严重后果,合理配置网络中的设备可以有效提高网络的安全性。

通过仿真软件VMware Workstation与eNSP搭建模拟的实验环境,一方面解决了实训室设备固定无法灵活组建实验环境,另一方面解决了由于实验设备缺乏无法大规模开展实验教学的问题。同时也加深了学生对交换机工作过程和原理理论知识的掌握和理解,培养和提高了学生的网络安全意识和操作技能。

参考文献:

[1] 魏娜,范学超.基于eNSP的模拟仿真教学在《现代交换技术》课程中的应用[J].科技创新导报,2018,15(29):135-137+139.

[2] 赵菁.防御MAC地址泛洪攻击的交换机安全配置方法[J].数码设计,2017,6(05):83-85.

[3] 俞海.场景仿真及分析在计算机网络安全教学中的应用[J].计算机时代,2016(10):57-59.

[4] 华为技术有限公司.eNSP版本说明书[EB/OL].2014:1.

[5] VMware. VMware Workstation使用手册[S].2010.

【通联编辑:代影】

- 围术期护理实施对骨关节置换术治疗效果的影响

- 分析优质护理服务在维持性血液透析患者动静脉内瘘护理中的应用效果

- 神经内科护理工作中潜在的护理风险与防范

- 优质护理策略在血液透析患者中运用的效果观察

- 急性胰腺炎护理实施人性化服务的效果观察

- 探讨加强门诊护理管理与减少护理不良事件对策

- 柔性管理在护理管理中的应用探讨

- 骨科康复护理潜在的问题分析及护理干预对策

- 饮食护理干预对糖尿病肾病维持性血液透析患者营养状况的影响

- 防跌倒护理风险管理在精神科住院患者的应用分析

- 叙事护理在复杂先心婴幼儿围术期家属负性情绪中的应用进展

- 浅析急性左心衰患者的临床护理措施

- 早期康复护理对老年心血管病患者的疗效观察

- 急诊胸痛患者采用优化急诊护理流程的抢救效果以及预后

- 行为转变理论的整体护理对冠心病慢性心力衰竭合并心律失常患者的作用分析

- 压疮护理小组在降低老年危重症患者压疮发生率中的应用分析

- 个性化疼痛护理对急诊肾结石患者疼痛及满意度的影响

- 人性化护理对恢复期精神分裂症患者的影响研究

- 简易封闭负压辅助闭合技术治疗严重压疮的效果

- 急性心肌梗死患者护理质量评估体系构建研究

- 小组负责制护理在母乳喂养中的应用

- 健康宣教护理在老年高血压伴失眠患者中的应用效果

- 标准化急救护理在急诊危重症患者抢救中的应用

- 个体化全程健康教育模式在糖尿病患者护理中的作用

- 中医穴位按摩产后乳房护理干预效果观察

- jigsawed

- jigsawing

- jigsawn

- jigsaws

- jihad

- jihads

- jilt

- jilted

- jilter

- jilters

- jilting

- jiltish

- jilts

- jingle

- jingled

- jingler

- jinglers

- jingles

- jingle²

- jingle¹

- jinglier

- jingliest

- jingling

- jinglingly

- jingly

- 支左诎右

- 支床

- 支床叠屋

- 支床有龟

- 支床鸡骨

- 支床龟

- 支应

- 支应门户

- 支店

- 支度

- 支庶

- 支开

- 支径

- 支待

- 支得住

- 支御

- 支思韵的形成

- 支恐

- 支手舞脚

- 支托

- 支承

- 支抗

- 支护

- 支拄

- 支拆