计算机取证系统中的电子证据防篡改系统设计

郭杰

摘要:文章综合考虑混沌系统的加密技术与分片Hashing技术等先进的信息安全技术,设计了一种能够应用于计算机取证中防篡改与保全电子证据的系统,实践表明,系统可良好地应用于计算机取证电子证据防篡改工作。

关键词:计算机取证;电子证据;防暮改系统

作为一种新的犯罪形式,计算机犯罪表现出犯罪主体专业化、行为智能化、客体复杂化、对象多样化、后果潜藏化等特征,依靠传统网络安全技术进行计算机犯罪防范的难度日益增加。计算机取证是获取、保存、分析与出示电子证据的过程,以对犯罪分子犯罪线索的挖掘与收集,对计算机犯罪的有效打击与预防为目的。以往,计算机取证多借助静态取证技术,在事后分析时进行相关证据的提取,采集的数据欠缺及时性与全面性,恢复的数据面临在之前就己被篡改的风险,法律效力并不高。文章进行计算机主动取证系统的设计,对于解决数据传输前与传输过程中证据的保全、防篡改方案的设计、证据的存储与访问管理等多种问题有非常重要的作用[1]。

1电子证据的性质与证明力

计算机、存储、网络等技术是电子证据产生、存储与传输等的必要工具,与高科技含量的技术设备相脱离,电子证据便无法实现保存与传输。所以,电子证据具有以下特性:(1)是一种根据编码规则处理的,用“0”或“1”来表示的二进制信息,由计算机语言记载,磁性介质对其进行保存,无形,不连续,易受到人为篡改;(2)对多种形式的信息予以综合,外在表现形式多样化;(3)直观,收集迅速,方便保存与传送,经复制后可以反复重现,操作简便。

电子证据的证明力可通过其与待证事项的关联性、证据自身的可靠性以及完整性来判断。很明显,若电子证据与待证事项之间的关联度极高,那么其对该事项的说服力也会非常强,有极高的证明价值。由此,证明力必然会很强。

2系统设计

2.1需求分析

为了更好地保证计算机取证后电子证据的原始性与可靠性,对其进行安全保存,系统设计需满足以下需求[2]。

(1)当取证人员在现场取得相应证据并提交入库时,需在这些数据上进行数字签名,同时,接受现场监督人员的签名,严格保证电子证据的完整性与不可否认性。

(2)电子数据需一次性提交,如果要对涉案计算机施以二次调查与取证,则需办理并出示相关的手续,如果第二次得到的取证结果与第一次取证结果存在冲突,取证人员作出删除第一次取证部分电子证据的决定,则需要进行删除流程的设置:首先,由取证人员向审批提交第二次取证获取的数据;然后,删除的文件信息,取证人员向审批人员进行汇报,解释删除的原因,接着,审批人员审批取证人员提交的二次证据以及相应的刪除需求;最后,若删除需求合理,则由审批人员执行对第一次取证相应电子证据的删除操作。

(3)证据要具有安全保密性,未经授权的人员不能获取系统中的电子证据,即使获取,也不能正常查阅。

(4)签名与加密电子证据之后,应由系统对其进行保存与镜像备份,同时,系统生成的日志同样需要备份。

(5)门限身份认证,经过授权的人员在登录系统进行相应电子证据查阅之时,要有第二人在场。具体而言,在第一用户登录系统之后并不能马上行使相应的权限,其权限的实现必须在第二用户输入密码之后,为了保证系统使用过程中不会出现人员长期离幵的问题,需设计实现要求,若用户在一定时间内并未对系统执行任何操作,系统会自动锁定,再次使用必须重新登录。

(6)设置读取与删除权限,对电子证据的读/写访问等进行控制,严格规范授权人员对系统与系统中电子证据的操作。

(7)对系统上全部操作进行记录,从用户登录系统开始,直到退出,全部操作都应记录下来,并保存到日志中。

(8)当电子证据出现问卷损坏、校验不符等问题时,应利用备份镜像对证据予以恢复,恢复过程中,对操作系统、文件系统、系统状态、相关设置等进行自动检测,同时,一并记录操作用户名、时间戳等于日志文件中。

2.2系统功能架构

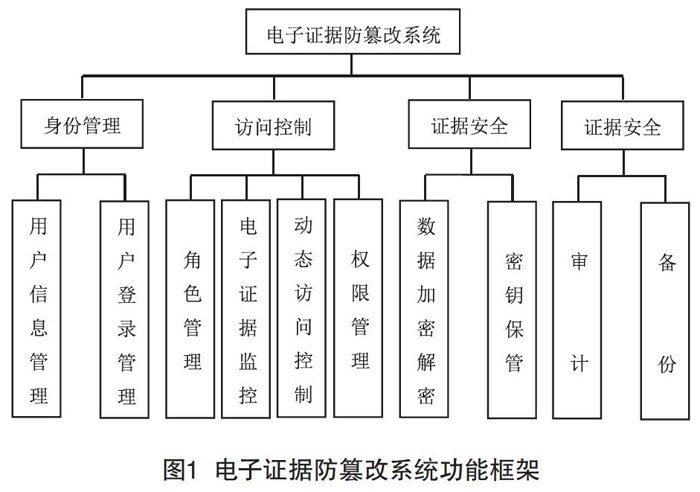

根据上述系统功能需求,设计系统功能架构如图1所示。

2.2.1身份管理

管理取证系统中的人员身份信息,提供用户登录管理服务。

2.2.2访问控制

按照用户在案件中担任的角色进行对应权限的分配,限制、审计并记录人员使用系统的行为。

2.2.3证据安全

采用加密、分片Hashing等技术处理与存储电子证据,对证据完整性、机密性、不可篡改与抵赖性予以保证。

2.2.4审计备份

审计模块产生取证代理、取证中心与取证管理平台的运行日志,以辅助证据的形式对取证工作的环境、流程与司法取证流程规范的相符性等加以解释,具有监督功能;备份模块则负责远程备份电子证据与审计日志。

3系统证据安全模块功能实现

己有研究与设计成果表明,电子证据防篡改系统设计

中的身份管理、访问控制与审计备份模块取得的进展己较为明显,技术方面相对成熟,因此文章对系统证据安全模块的实现进行分析。

3.1数据加解密模块实现——混沌分组密码

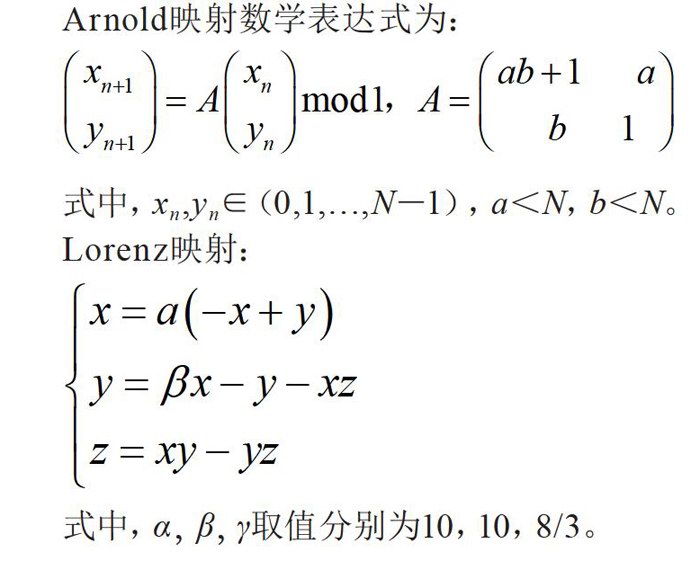

以混沌映射对初值的敏感依赖性为依据,可生成大量不相关、类随机且可再生的信息。混沌分组密码的设计与模块实现思路为:Lorenz映射具有混迭特性,利用这一特性可生成强度高且非线性的替换表,在Arnold映射置换、非线性表替换以及加密扩散变换等的影响下取得单轮加密效果,然后利用多轮迭代对计算机证据进行置乱与扩散。

Arnold映射数学表达式为:

设[0,1]取值空间为,取任意初始值,在Lorenz映射多次迭代后,得到混纯序列,整数化处理后剔除重复数据。由此。与之间可构成一个高强度且非线性的替换表,实现对函数结构建。

设B,K是长度为64bit的证据,在Arnold映射置换之后划分为8个字节,分别为。由此,加密变换为:

8次加密变换后可得到连接生成长度为

64bit的密文匕此时,可通过得到函数/前结果。实际上,在完成Arnold映射扩展、Lorenz射以及加密变换之后,只会得到单个分组数据的单轮加密效果,为了获得完整的密文,还需利用替换表循环Arnold映射扩展与加密变r轮,之后,重新组合全部的分组数据。

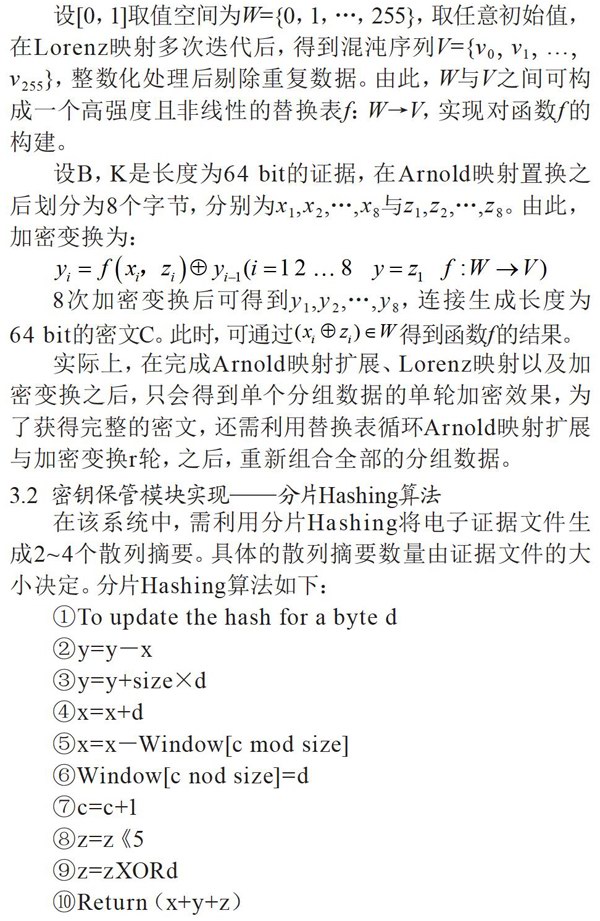

3.2密钥保管模块实现——分片Hashing算法

在该系统中,需利用分片Hashmg将电子证据文件生成2?4个散列摘要。具体的散列摘要数量由证据文件的大小决定。分片Hashing算法如下:

4结语

计算机取证技术的不断发展,其操作中各个环节的完善性均日益提升。文章进行计算机取证系统中的电子证据防篡改系统设计与实现研究,是对相关部门需求的满足。系统对一些较为前沿的技术予以采用,例如混沌分组密码技术、分片Hashing技术等,与当前己有的电子证据防篡改系统相比实现了一定的创新,可对电子证据的保全需求予以满足。为了进一步保证证据防篡改与保全服务的安全性与可靠性,相关人员在今后需加强将系统服务器部署至Linux环境中的研究。

[参考文献]

[1]周荣.计算机取证系统中的电子证据防篡改研究[D].成都:电子科技大学,2009.

[2]张士斌,张厅锋,王世元,等电子证据收集与还原系统的设计与实现[J].信息网络安全,2013(8):5-9.