摘 要 供应链安全是组织整体信息安全体系重要的组成部分。从安全事件对业务系统的影响的角度出发是评估供应链安全的重要方法。建立了供应链安全评估预警模型。模型以安全事件作为评估驱动力,以业务系统及其组件为考察对象,从危害程度、危害部位、危害范围、修复方式、修复时间等5个相关联的维度评估供应链的安全状况,最后给出是否需要在组织内进行预警的判断。在阿帕奇Struts2 S45安全漏洞事件中,利用模型评估了某组织业务网站体系的供应链安全,取得了显著的效果。

关键词 供应链安全;评估;预警

中图分类号 TP3 文献标识码 A 文章编号 1674-6708(2018)206-0135-03

在2017年5月27日出版的2016年中国互联网网络安全报告中,统计了2016年国家信息安全漏洞共享平台(CNVD)收录软硬件漏洞情况。其中,漏洞总数为10?822个,高危漏洞4?146个,占总数的38.3%;中危漏洞5?993个,占总数的55.4%。整体上比2015年增加34%,呈现出上升趋势。其中可用于实施远程网络攻击的漏洞达到9?503个,占到总数的87.8%,呈现出非常严峻的安全形势。从安全运维的角度,可用于远程网络攻击的中高危漏洞危害性最强,安全隐患最大,必须优先进行处理。但是,许多关键业务与发现漏洞的组件功能紧耦合,无法通过系统或应用升级的方式处理,成为安全运维人员必须面对的难题。

究其原因,根本还是在业务系统开发时,没有考虑网络安全方面的需求,造成业务系统上线后出现安全问题难以处理。从根本上说,就是没有从供应链的角度考虑安全需求。本文第一部分通过分析安全事件对业务的影响情况,建立供应链安全评估预警模型;第二部分基于Struts2应用框架S45漏洞预警实例讨论如何应用模型分析供应链安全;最后进行了总结和展望。

1 供应链安全评估预警模型

在组织安全管理过程中,采购产品的安全性往往是很重要的风险点。特别是操作系统、数据库管理系统、虚拟化管理平台系统等的安全性尤为重要。因此,我们从安全事件分析的角度,提出了安全事件驱动的供应链安全评估预警模型,如图1所示。

如图1所示,供应链安全评估预警模型由安全事件(含安全预警)驱动,从危害程度、危害部位、危害范围、修复方式、修复时间5个相关联的维度展开评估。为便于叙述,按照①②③④⑤顺序表示上述5个评估维度。

在模型中,安全事件主要考虑两种两类。一是安全预警,主要是由国家网络安全主管机关、第三方安全众测机构以及网络安全厂商发布的漏洞、恶意代码等安全预警;二是攻击事件,主要是在国内外互联网、专用网,以及行业内发生的网络攻击事件。

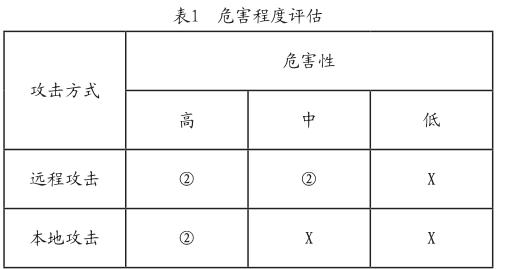

危害程度评估主要评估安全预警中漏洞、恶意代码的危害性,攻击事件中网络攻击的技术手段,如表1所示。其中序号(如②)表示下一步进入哪一个维度的评估,X表示退出评估(下同)。

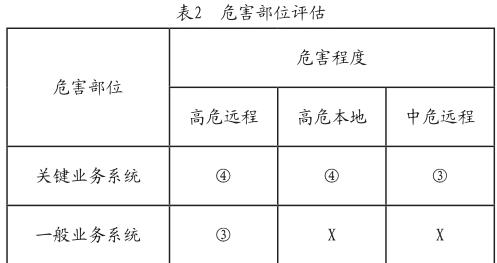

危害部位评估主要评估受影响业务系统的重要性,如表2所示。其中,关键业务系统是指承载核心业务,数据敏感性要求高或系统可用性要求高的业务系统,其余为一般业务系统。

危害范围评估主要评估受影响业务系统的分布情况,如表3所示。其中,集中部署是指系统服务器集中部署在单一地市级范围内或单个公有云内;全省部署是指系统服务器分布式部署在单个省级行政区内;跨省部署是指系统服务器分布式部署在多个省级行政区、多个国家或多个公有云,以及上述部署方式的混合模式。

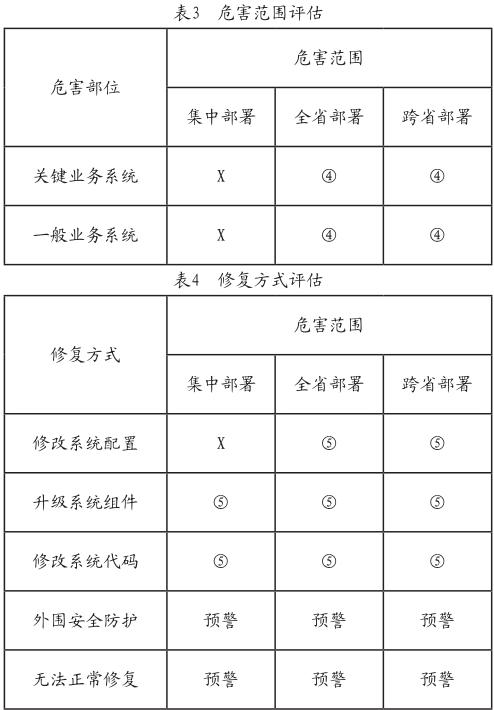

修复方式评估主要评估修复业务系统脆弱性问题的方式,如表4所示。其中,修改系统配置是指仅通过配置系统组件(包括但不限于操作系统、数据库、中间件、商业应用系统、虚拟化平台等)参数即可完成脆弱性问题修复的方式;升级系统组件是指通过将系统组件升级到不受影响的版本完成脆弱性问题修复的方式;修改系统代码是指必须通过修改系统代码,通过重新编译生成新版本的方式,主要考虑自研业务系统、开源组件定制等场景;外围安全防护是指不能通过修改配置、升级、修改代码等方式修复,但可通过在防火墙、入侵防御系统等外围安全设备上设置防护策略,避免业务系统脆弱性被利用。无法正常修复是指上述修复手段均无效的场景。

修复时间评估主要修复业务系统脆弱性问题的时间(T),如表5所示。其中引用了RTO?(Recovery? Time?Objective,复原时间目标)作为评估指标。RTO原指企业可容许业务系统服务中断的时间长度,在本文中引申为从安全事件发布到修复相关问题的时间,其数值主要由评估单位根据业务需求确定。

模型通過定性和定量结合的方式从5个相关联的维度对业务系统进行安全评估,最终确定系统供应链安全风险是否处于高危状态,需要发布相关预警。

2 模型应用实例

2017年3月6日,阿帕奇网站上公布了Struts2远程代码执行漏洞,编号S2-045(国际通用漏洞库CVE编号:CVE-2017-5638,国家信息安全漏洞共享平台CNVD编号:CNVD-2017-02474),危害等级为高危(High)。受影响的版本号包括:

1)Struts?2.3.5?-?Struts?2.3.31;

2)Struts?2.5?-?Struts?2.5.10。

根据国家信息安全漏洞共享平台抽样测试结果,互联网上采用阿帕奇Struts2框架的网站(不区分版本,样本集>500,覆盖政府、高校、企业)受影响比例为60.1%。同时,在互联网上已经有该漏洞的利用工具传播,并出现了利用该漏洞攻击网站,关键数据被窃取的案例。

某行业主管单位下属858个互联网业务网站,分布在全国21个省(自治区、直辖市)。这些网站均直接面向公众提供业务服务,直接影响公众日常生活,属于行业关键业务系统。通过远程安全评估方式,发现该行业所属的19个业务网站存在此漏洞,并分布在10个省(自治区、直辖市)。如图2所示。

按照该行业24小时的RTO指标,在漏洞发布后24小时对存在S45漏洞网站修复情况进行复测,发现其中8个网站修复了漏洞,漏洞修复率仅42.11%。如图3所示。

根据供应链安全评估预警模型,该漏洞为高危可被用于远程攻击类型,危害跨省部署的关键业务系统,部分可通过升级系统组件修复,部分需通过修改系统代码修复,但部分业务系统的实际修复时间大于行业RTO要求,最终在全行业进行供应链安全预警,要求在业务网站开发中控制阿帕奇Struts2框架的使用,并在现有系统中逐步淘汰阿帕奇Struts2框架。

3 结论

网络安全是一个全应用生命周期都需要重视的基础性工作。在业务系统设计早期就考虑安全需求,能够用尽可能小的代价控制安全风险。在这个过程中,基于供应链安全评估预警模型,可以从全行业的维度去考虑网络安全整体布局,为行业网络安全管理工作提供数据和方法支撑。

- 如何通过建立模型简化高中数学深度的教学研究

- 初中英语教学中兴趣教学的应用

- 低年级以“游戏性”的方式开展美术活动研究

- 问题驱动下高中政治多元学习方式探索研究

- 基于数据分析的高中政治智慧型课堂浅析

- 分层目标教学法在高中物理教学中的实施

- 高中生物教学中启发式教学方法的应用

- 赏识教育在中职语文教学中的实践研究

- 多元化教学情境在高中数学教学中的应用

- 高中政治学科核心素养的实践性教学策略

- “同课异构”用于优化初中物理教学设计的策略探讨

- 浅谈多元智能理论在高三英语教学中的应用

- 论初中英语教学中文化意识的渗透

- 浅析探究性教学模式在高中物理教学中应用

- 论初中英语阅读教学与学生核心素养的培养

- 高中数学教学中如何实现快乐教学的研究

- 任务型教学在初中英语阅读教学中的运用

- 探究高中英语教学中学生核心素养的培养

- 立足历史课程,发挥育人功能

- 初中物理“学程导航式教学”的研究与实践

- 基于数据支持下谈构建初中物理“生本”课堂

- 创新教学模式 在高中物理教学中渗透核心素养

- 基于高考试卷分析的高中语文现代文阅读教学思考

- 例谈“大数据”时代对高中地理教学的影响

- 微课在高中物理实验教学中的应用

- scaffolds

- scalability

- scalable

- scalar

- scalars

- scald

- scalded

- scaldest

- scaldic

- scalding

- scaldings

- scalding/scalding hot

- scalds

- scale

- scaled

- scale down

- scaledquestion

- scaled question

- scale economy

- scaleeconomy

- scaleless

- scales

- scale sth back

- scale sth down

- scale sth up

- 笑语喧声

- 笑语喧阗

- 笑语声喧

- 笑语指麾

- 笑诮

- 笑调

- 笑谈

- 笑谈言欢

- 笑谑

- 笑貌

- 笑貌声音

- 笑貌长存

- 笑资

- 笑赋

- 笑起来

- 笑蹙

- 笑迷糊

- 笑迷虎

- 笑迷迷

- 笑逐颜开

- 笑里刀

- 笑里刀剐皮割肉,绵里针剔髓挑筋

- 笑里暗藏刀

- 笑里藏刀

- 笑里藏暗刀