王炜

摘要:在校园网设计中,防火墙直接连接外部网络,是整个校园网络的出口。此时,防火墙实际上是_个屏蔽主机防火墙,即一般而言,Internet上的主机能连接到内部网络上的系统的桥梁。即使这样,也仅有某些确定类型的连接被允许。任何外部的系统试图访问内部的系统或者服务将必须连接到这台堡垒主机上。文章分析了堡垒主机需要拥有高等级的安全架构。

关键词:防火墙;校园网安全;关键配置

0 引言

在本设计中,策略配置是DCFW-1800系列防火墙实施访问控制的最重要和最关键的部分,在此用户可以根据需要定义防火墙所在网络中的各种资源的访问控制,在这些策略中用到的资源就是在网络配置中定义的各种对象。对流经防火墙的数据,它会按照用户在此定义的各策略规则进行匹配检查。

1 网络基本功能配置

1.1 安全域配置

一个接口可同时加入PPTP/Tunnel域与其它某安全域。但对其中的untrust/trust/dmz域用户可自行编辑,直至删除。删除之后用户还可建立untrust/trust/dmz域,此时不再标为系统缺省。每个安全域中可配置多个物理接口和VLAN子接口,最多可配置的安全域数量为物理接口与VLAN接口的总和域内网络对象的访问控制。

本论文设计中,主要涉及命令为:

1.2 增加接口

用户可以直接配置有关安全域的规则,也可配置针对端口的规则。而域外接口则可用于固定功能,用户可自定义MGT管理接口,定义为MGT属性的接口专用于管理防火墙使用,管理流量与其他网络通讯流量分开。可自定义HA心跳口,定义为HA属性的接口专用于HA心跳通讯使用。可自定义IDS流量镜像接口,定义为IDS属性的接口专用于流量镜像使用。

在接口设置界面中,可以完成对安全域、网卡、网关、DNS、抗DoS选项以及上述的管理员。

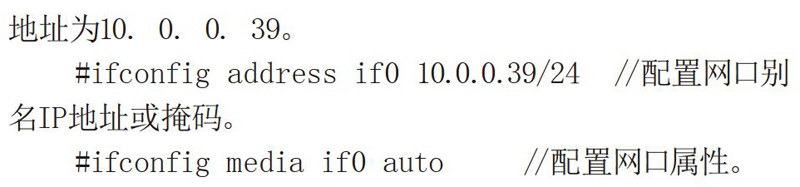

IP的设置。其配置命令如下:

1.3 VLAN设置

多核防火墙DCFW1800关于VLAN管理的原理是:假设防火墙的if1接口收到了这个包,并发现是有tag的包,就会查找有否在其上定义的vlan接口,比如if1上定义了2个vlan接口,分别是vlan0和vlan1,因此防火墙会找到vlan0是处理tag 10的接口,会再把带tag的数据包内部还原成普通的以太包,通过普通的路由查找算法找出目的地的路由,在例子中,假设这个目的地的接口是vlan1,而vlan1是定义在ifl上tag为20的接口,所以防火墙会在数据包上重新打上tag 20的包头,并由if1接口发回交换机,交换机收到后去掉tag头,发给目的主机B,这次通信就这样连接完成。

其配置命令为:

2 反对入侵和攻击功能配置

从IDS系统的安装位置来看,可大致分为3类:HIDS,NIDS,NNIDS。HIDS安装在被保护的主机上,主要分析主机的内部活动如系统日志、系统调用、文件完整性检查等;NIDS安装在被保护的网段中,以混杂模式监听网络中所有的数据包,进行实时检测和响应;KIDS与网络中运行的主机的操作系统无关,不需要在每台主机上安装,不会增加网络中主机的负担。其中其主要配置命令如下:

(1)安全策略。

3 安全策略有效性分析

综上所述方案的关键技术,现将从网络风险值的角度来衡本策略的理论安全防御效果。假设企业网络中可以被黑客利用攻击的漏洞数量为X个,为了方便计算,本文忽视这X个漏洞之前的危险程度的区别一致认为是中危漏洞。网络中的安全设备并不能保证100%的防止安全攻击,因此必然存在漏报率、误报率和准确率的问题,对于这3个指标,本文定义为:

漏报率=成功绕过安全设备的攻击数量/攻击的总数量。

误报率=安全设备错误检测出的攻击数量/攻击的总数量。

准确率=安全设备成功检测出的攻击数量做击的总数量。

准确率+漏报率=1。

为了方便计算,本文只使在设备合理误报的情况下的漏报率数值。

假设漏洞扫描设备、攻击防护设备、入侵检测设备、安全审计设备的漏报率分别为d,p,m,a,单位时间内网络发起的攻击的总次数为N,攻击的效率为n。

根据上面对网络风险值的定义,网络漏洞数量x、安全检测漏报率d、安全防护漏报率p、安全监控漏报率m、攻击效率n与网络风险值成正比,黑客攻击总次数N与网络风险值成反比,因此网络风险值R如下:

B=[(k×n×X)+N]×d×p×m 式(4-1)但是这个网络风险值是基于静态的网络环境计算出来的,并不能反应实际的网络风险值,现实网络中漏洞数量x并不会一成不变,总会有新的ODay漏洞出现,而且总是通过不断的分析和审计黑客的行为,根据审计结果修改网络策略、修补漏洞,也能动态的减少漏洞数量。现假设网络每个周期出现X个漏洞,由上知审计设备的漏报率为a,因此其准确率为1-a,得出:

因此通过式(4-2)和式(4-3)改进式(4-1)之后,可以得到

审计修补的漏洞数量=(1-a)×R×N 式(a-2)

动态攻击总次数=N×(1+x'/x) 式(4-3)动态网络风险值次R如下:

网络稳定的情况下R=次R,这里假设本方案中的网络设备的漏报率都为20%,网络漏洞总数量X为100,次X为5,单位时间攻击总次数N为100,攻击效率为50%,设定K为1,通过带入式(4-4)后计算可知次R为0.3%,即100次黑客攻击中只有0.3次攻击会对网络产生威胁。

R=((k×n×[X+x'-(1-α)×R×N])/N×(1+X'+X))/×d×p×m 式(4-4)在改进之前网络中只有防火墙,同上假设防火墙对攻击的漏报率f为20%,修改公式二后可得网络风险值次R为10%,即100次黑客攻击中有10次攻击会对网络产生威胁。

因此通过以上计算可以知,本策略将网络的安全威胁缩小了10%/0.3%=33倍,可以极大的提升网络的安全性。

4 结语

本文先根据校园网络的需求,详细针对多核防火墙进行了各项关键环节的分析,并在此基础上提出网络安全防御的基本方法。然后对安全网络环节逐一进行了配置,包括网络接口、NAT转换、DNS配置等最后通过抽象数据模型对本网格安全方案的有效性进行简单计算,计算得出本策略理论上可以有效的降低网络安全风险值。

- 智能建筑——城市建设发展的必然

- 异形柱与短肢剪力墙结构设计中的几个问题

- 大跨度有粘结预应力楼盖框架主梁结构设计

- 逆作法现场建筑施工与监控

- 空调设计安装调试运行的问题及其改进

- 试论矿山机械维修中如何合理应用润滑技术

- 建筑装饰技术管理要点

- 试论燃气锅炉低碳改造项目需注意的问题

- 高层钢结构建筑的工程监理特点分析

- 浅谈城市二次供水的问题与解决办法

- 现浇混凝土结构节点常见问题及处理建议

- 监测监控技术在煤矿安全生产中的应用

- 浅谈幕墙施工的质量问题及控制

- 高性能锂电池材料的应用趋势探讨

- 关于煤矿机电设备中变频节能技术的应用

- 混凝土结构加固施工方法详解

- 天然气管线阀门的特点分析与研究

- 从原材料的使用分析混凝土结构裂缝问题

- 煤矿开采导致的环境问题初探

- 砖混结构建筑的砌体质量初探

- 余热利用效率提升分析

- 浅谈钢结构的稳定性设计

- 关于地质矿产资源勘察的方法及工作建议研究

- 土钉墙支护技术在基坑工程中的应用

- 砌块结构体系的加固方法

- go shopping

- gosling

- goslings

- goslow

- go-slow

- go slowly

- go slow (on sth)

- go smoothly

- go so far as to... / go as far as to...

- go-someone-one-better

- gospel

- gospelly

- gospels

- gossip

- gossip column

- gossip columnist

- gossipdom

- gossiped

- gossiper

- gossipers

- gossiphood

- gossiping

- gossipingly

- gossipped

- gossipper

- 躺在地下听蛐蛐叫

- 躺在坟头上睡觉——高枕无忧

- 躺在席上吹死猪——长吁短叹

- 躺在席子上吹死猪——长吁短叹

- 躺在怀里的猫儿——俯首帖耳

- 躺在扁担上睡觉——心宽

- 躺在月光下

- 躺在柳条上睡觉——细枝(致)人

- 躺在棺材里想金条

- 躺在棺材里想金条——贪心鬼

- 躺在灵床还伸手——临死也要钱

- 躺在矿车上的国家

- 躺在磨盘上睡觉——想转了

- 躺在粪堆上睡觉

- 躺在铁轨上

- 躺尸

- 躺柜

- 躺椅

- 躺着房子卧着地

- 躺着的牛饱不了肚子

- 躺着睡大觉

- 躺着说话

- 躺着说话——不腰疼

- 躺着说话不腰困

- 躺着说话不腰疼,饱汉不知饿汉饥