无线传感器网络的身份认证体系研究

徐振华

摘要:针对传统的BP神经网络所具有的算法收敛速度慢、容易陷入局部极小等固有缺陷,文章提出了一种优化改进算法的BP神经网络,并利用其构建了分布式入侵检测模型。通过仿真实验证明,该入侵检测模型不仅具有良好的全局搜索能力,而且算法收敛速度较快,具有极佳的入侵检测效果。

关键词:BP神经网络:分布式入侵检测模型;构建

无线传感器网络是一种具备自动数据采集、数据传输的复杂化的通信网络系统。相比无线局域网,它具有工作区域节点数目多、节点资源受限、无固定设施、网络拓扑动态变化以及无中心控制等特点,这都导致了无线传感器网络更容易受到安全攻击,且攻击次数频繁,攻击种类复杂。为确保无线传感器网络运行的安全、可靠,必须采用身份认证机制,以确保用户身份的合法化,并有效阻止非法用户的进入。

1 无线传感器网络的安全性特点及安全目标

I.I WSN网络的安全性特点

1.1.1 信道安全的脆弱性

由于WSN网络的无线传输信道由资源有限的节点所构成,并主要采用的是分布式控制技术及无线信道传输技术。这也导致了任何人采用相应频段的接受设备都可以实现对传输信道数据的窃听、入侵或干扰。因此,攻击者很容易进入到网络中开展各种破坏活动。

1.1.2 网络拓扑的大规模性、动态性

大规模性是指WSN网络是由成千甚至上万个传感器节点所构成,大规模性也相应加大了网络安全管理的难度。动态性则是指传感器节点分布的不均匀性、多变性,这都导致了整体网络拓扑结构复杂,变化频繁,这也加大了WSN网络安全管理的难度。

1.1.3 安全技术应用的局限性

与WLAN(无线局域网)相比,由于WSN网络拓扑结构复杂,且传感器节点的计算能力、存储能力有限,这都导致了许多适用于传统有线网络、无线网络中的安全技术将不再适宜,技术应用的局限性较大。例如,因传感器节点的计算能力较低,传统的加密技术、认证技术不再适宜。因网络拓扑结构复杂,传统的防火墙技术不再适宜等。

1.2

WSN网络的安全目标

正是由于WSN网络的安全特性较差,使得其在应用过程中容易受到拒绝服务攻击(Denial of Service,DoS)、蠕虫洞攻击(Wormholes)、污水池攻击(Sinkhole Attack)、女巫攻击(Sybil Attack)、泛洪攻击、路由攻击、能量攻击等多种类型的安全攻击。因此,WSN网络必须采取有效的安全策略,以降低安全风险,达到相应的安全标准。其安全目标包括:

一是应保证WSN网络在数据收集、传输过程中数据信息的完整性、机密性与时效性;二是应采用可靠的身份认证技术,以确保WSN网络与外部用户之间的通信安全,并验证其合法身份;三是应避免网络的拓扑结构以及传感器节点、路由等核心装置受到损坏,确保网络的安全组建与运行;四是WSN网络应具备一定的容错机制,即网络局部信道或节点受到安全攻击时,网络整体仍能正常工作。

由此可见,加强对基于WSN网络的身份认证体系的构建,不仅是WSN网络的基本安全目标,而且对于保障WSN网络与外部用户之间的通信安全,以及有效降低网络所面临的安全风险都有着极为重要的意义。

2 无线传感器网络的身份认证体系的构建

2.1 传统身份认证技术应用的局F艮性

身份认证体系的构建可以说是保证WSN网络安全的第一道屏障。根据密码学家Menezes的定义,身份认证既是网络中的一方,根据某项网络协议、算法以确定另一方身份的过程,也是对网络所构建的安全准入机制。目前,应用于传统互联网络、移动网络的身份认证技术主要利用的是公钥加密算法(数字签名、数字证书等)和共享密钥算法(识别码MAC等)。然而受限于WSN网络的结构特点,一是传感器节点的存储容量小、计算能力差,二是网络通信带宽有限,这都导致了传统的基于公钥加密算法、共享密钥算法的身份认证技术不能直接应用于WSN网络中。

这就需要通过进一步研究,构建出算法计算量小、对存储容量要求低且适合于WSN网络的身份认证体系。近年来,国内外相关学者通过不断的研究,在基于WSN网络的身份认证技术方面己取得了很大的进展。目前,应用于WSN网络的身份认证体系方案主要包括了:TinyPK身份认证方案、强用户身份认证方案等。

2.2

WSN网络的身份认证体系的构建

2.2.1 基于RSA公钥算法的TinyPK身份认证方案

近年来,国内外相关学者纷纷加大了对公钥加密算法的关注度。对于公钥加密算法而言,它虽然在WSN网络中解密操作、签名操作等认证过程中能量损耗较大,但是在加密操作及签名验证操作时不仅速度快,而且能量损耗较小。因此,可以设想在WSN网络的身份认证中,公钥加密算法只应用于加密操作和签名验证操作,而其他操作过程中则交由WSN网络的外部组织(PE)来执行。正是基于这种思想,Watro等人提出了一种基于低指数级(指数=3) RSA公钥算法的TinyPK身份认证方案。

(l) TinyPK身份认证方案的实现机制。

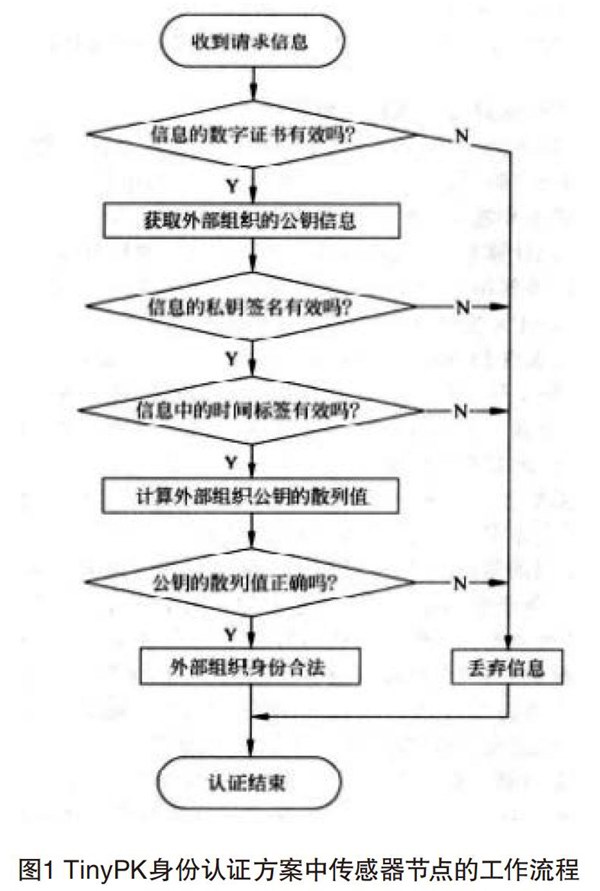

TinyPK身份认证方案的实现过程与普遍的公钥加密算法相类似,都需要一定的公钥基础设施(PKI)。首先,身份认证方案需要一个认证中心(CA),CA通常选择工作基站,它拥有值得所有人信任的公私密钥对,且不容易被攻击者所利用;其次,任务进入WSN网络的第三方,必须拥有自己的公私密钥对,且其公钥应经过认证中心的签名认证,并以此作为第三方的数字证书以证明其合法身份;第三,每个无线传感器节点都预先装载有CA的公钥与相应的软件。TinyPK身份认证方案中传感器节点的工作流程,具体如图1所示。

TinyPK身份认证方案采用的是请求应答机制,如图2所示。其具体过程是:首先由外部实体(第三方)向WSN网络中的某一传感器节点发送请求信息,信息的内容主要包括了2个方面,一是公钥信息,即经过认证中心CA验证签名的数字证书;二是经过私钥签名的时间标签(可抵抗重放攻击)和公钥信息的检验值(可保证信息的完整性)。然而,第一部分的质询信息将由传感器节点对信息源的真实性进行身份认证,而第二部分质询信息内容则由外部组织的公钥间身份认证,如时间标签有效以及公钥信息的检验值完全相同,则外部组织可获得合法的身份。

(2) TinyPK身份认证方案的优缺点。

TinyPK身份方案,适用于资源有限、计算力有限的WSN网络中,协议只需要执行能量消耗少、响应速度快的签名验证和数据加密操作,而其他能量消耗多、响应速度慢的认证操作则交由WSN的外部组织或工作基站进行。因此具有能量消耗小、时效性高的特点。

该方案的主要缺点是,由于WSN网络中的传感器节点分布范围广,数量多,考虑到节点的布设环境,单一的传感器节点容易被攻击者捕获。而在该身份认证方案中,如果某一认证节点被捕获,攻击者就可以通过这一节点以合法身份进入,从而影响到整个WSN网络的安全。因此综合而言,该身份认证方案的安全性不高。

2.2.2 基于ECC公钥算法的强用户身份认证方案

针对TinyPK身份认证方案节点易被捕获且安全性不高的问题,Benenson等人提出了一种基于ECC(椭圆曲线加密算法)公钥算法的强用户身份认证方案。相比TinyPK方案,该方案在安全性上所做的改进,一是通过采用具有同等安全强度的椭圆曲线加密算法ECC,其密钥长度更短,对密钥的保存空间需求更低,更利于方便地进行身份认证和密钥管理;二是通过采用n认证法,以代替TinyPK身份认证方案中的单一认证,即使用户通信范围内有多个节点被捕获,其身份认证体系仍然有效。

(l)强用户身份认证方案的实现机制。

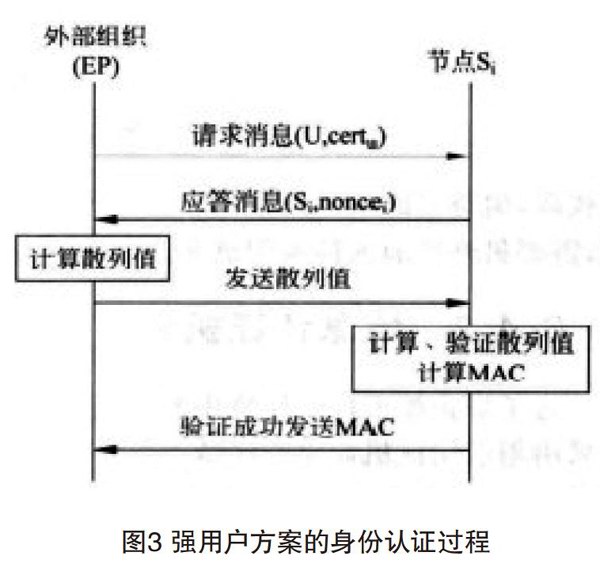

强用户身份认证方案采用的是由ECC公钥算法所提供的PKI系统,认证中心CA普遍选择工作基站。CA有一个公私钥对,每个合法用户都拥有一个由认证中心CA签名验证过的数字证书,且每个传感器节点也预先装载了CA的公钥。同时,考虑到WSN网络中时钟同步较为困难,每个数字证书仅包括了公钥,但不包括过期时间等信息,由认证中心CA定期更换公钥并在WSN网络中传播。

强用户身份认证方案的实现也是采用请求应答机制,如图3所示。其认证过程与TinyPK方案相类似,而主要区别在于:一是外部组织需要向其通信范围内的n个传感器节点发送质询数据;二是需要由多个传感器节点进行身份认证,方能在WSN网络中获得合法身份。

(2)强用户身份认证方案的优缺点。

相比TinyPK方案,强用户身份认证方案的安全强度更高。其主要缺点是:一是能量消耗相比TinyPK方案更高;二是该方案对拒绝服务攻击(DoS)无法有效防范,需通过辅以其他的入侵检测技术来加以防范。

3 结语

目前,应用于无线传感器网络的身份认证体系方案主要包括了TinyPK方案和强用户方案这2类。基于WSN网络的身份认证体系的构建,应紧密结合WSN网络的具体应用环境,以及对网络整体安全性能的要求进行适宜的选择。例如,在家庭控制、工农业控制领域中,WSN网络所在的环境较佳,应优先选择能量消耗小、时效性高的TinyPK身份认证方案;而在国防军事、环境监测、危险区域远程控制等领域中,则应优先选择安全强度更高、抵御攻击更强的强用户身份认证方案。